El 39% de los empleados facilitó sus contraseñas en esta simulación de phishing

Es jueves, son las cuatro y media de la tarde. Estás terminando tus últimas tareas del día, cuando recibes un nuevo correo electrónico. Tiene un título atrayente:

"Cambio en la política en materia de días de fiesta - Medidas necesarias"

¿Lo abrirías?

Cuando se envió un correo electrónico con este título a los empleados de uno de nuestros clientes, un 78% de ellos lo abrió. Sin embargo, el correo electrónico era una estafa de phishing: Al final del día, un 39% de los destinatarios habían sido engañados para que entregaran sus contraseñas de correo electrónico.

Por suerte para nuestro cliente, el correo electrónico era sólo una simulación.

Aquí presentamos la historia de la estafa de phishing de los días de fiesta.

En este artículo, repasaremos...

- ¿Qué es el phishing?

- ¿Qué es el phishing simulado y en qué consiste?

- ¿Cómo crean los ciberdelincuentes del mundo real los correos electrónicos de phishing?

- ¿Qué contenía el correo electrónico de la política en materia de vacaciones?

- ¿Cómo se engañó a los empleados para que entregaran sus contraseñas?

- ¿Qué ocurrió después?

- Los resultados completos de la simulación

- ¿Cómo se benefició nuestro cliente?

- ¿Cómo puedes proteger tu propia empresa?

¿Qué es el phishing?

El phishing es el envío de correos electrónicos falsos para engañar a las víctimas.

El phishing se ha convertido en una de las principales ciberamenazas a las que se enfrentan tanto las empresas como los particulares. Consiste en enviar un mensaje engañoso para engañar a los objetivos para que realicen una acción específica. Puede tratarse de proporcionar información sensible, realizar una transferencia bancaria o seguir un enlace a una página en la que se recogerán sus credenciales. Los correos electrónicos de phishing también pueden contener malware en un archivo adjunto disfrazado de documento legítimo, o un enlace a una página que contenga virus. Por ello, el phishing desempeña un papel en la mayoría de los ciberataques.

¿Qué es el phishing simulado y cómo ayuda a las empresas?

Las simulaciones de phishing se utilizan para concienciar al personal sobre el phishing.

El phishing simulado se refiere al envío de correos electrónicos de phishing "falsos". Suelen seguir el modelo de los correos electrónicos de phishing del mundo real y utilizan técnicas similares para llamar la atención del objetivo, pero su objetivo es educar al objetivo sobre los riesgos del phishing en lugar de engañarlo para que facilite sus datos.

Mientras que la formación de los usuarios finales sobre los riesgos del phishing y los signos reveladores comunes de los correos electrónicos de phishing es esencial, el phishing simulado permite a los empleados aplicar lo que han aprendido en una prueba del mundo real. Esto ayuda a aumentar la concienciación sobre el phishing - los empleados que se ven expuestos durante una simulación de phishing recordarán que es fácil ser víctima de una estafa de phishing - y los resultados se registran para que puedas ver cómo se comportan tus empleados durante la simulación. Estos datos se pueden utilizar para proporcionar formación y orientación adicional a los empleados con mayor riesgo, ayudándote a proteger tu organización.

¿Caería tu personal en esta trampa de phishing? Inicia una simulación gratuita para averiguarlo.

Aprende a utilizar uPhish para aumentar la concienciación sobre el phishing y poner a prueba la respuesta al phishing de tu propio personal.

¿Cómo crean los ciberdelincuentes los correos electrónicos de phishing?

Los correos electrónicos de phishing del mundo real ofrecen algo en lo que vale la pena hacer clic, o crean una sensación de urgencia. Los más peligrosos hacen ambas cosas.

Los correos electrónicos de phishing en el mundo real se dividen generalmente en dos categorías: los de plantilla y los de spear phishing. Los ataques basados en plantillas son el ataque de phishing "estándar": utilizan una plantilla genérica que puede funcionar independientemente de a quién se envíe el correo electrónico, lo que los hace ideales para enviar un gran número de correos electrónicos de phishing. La mayoría de las personas que utilizan el correo electrónico hoy en día son capaces de filtrar estos ataques, si es que no son detectados por las funciones antispam de los clientes de correo electrónico de antemano. Por eso, casi todos los ciberdelincuentes con conocimientos en la materia se han pasado al spear phishing.

El spear phishing recibe su nombre del hecho de que es un ataque dirigido, a diferencia de los ataques basados en plantillas que se dirigen a múltiples víctimas potenciales. Los ciberdelincuentes buscan primero información sobre sus objetivos, antes de utilizarla para que su cebo de phishing parezca auténtico y creíble. Esta información puede ser tan sencilla como averiguar y utilizar el nombre del objetivo, o puede implicar un tedioso estudio de los perfiles de las redes sociales para hacerse pasar por personas e infiltrarse en las redes antes de atacar en el momento más oportuno.

¿Qué decía el correo electrónico de la política en materia de días de fiesta?

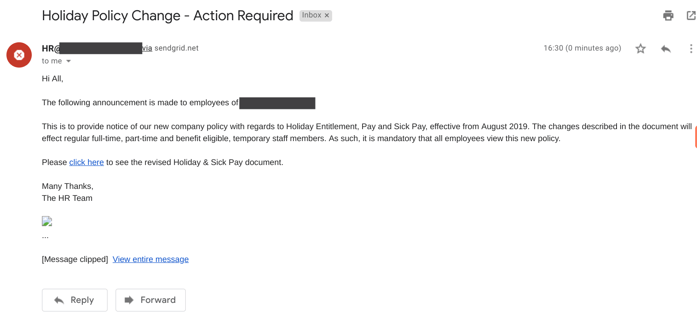

El correo electrónico se hizo pasar por un mensaje de RRHH demasiado lucrativo para ser ignorado.

Lo difícil de las simulaciones de phishing es crear un ataque lo suficientemente creíble como para atraer a todos los empleados, pero lo suficientemente general como para abarcar a la empresa en su conjunto. En este caso, la única información "focalizada" que utilizamos fue el nombre de la empresa, que colocamos en el texto del correo electrónico.

Este es el correo electrónico que abrió el 78% de los empleados.

Para que un correo electrónico de phishing sea eficaz, el ciberdelincuente debe provocar una acción por parte de la víctima, y no hay mejor manera de hacerlo que mediante una sensación de urgencia. En este caso, no sólo la frase " Medidas necesarias" del título atrajo la atención de los empleados, sino que el correo electrónico también prometía algo a cambio: conocimientos sobre la nueva política en materia de días de fiesta. Al fin y al cabo, ¿a quién no le apetece pasar parte de la tarde del jueves pensando en sus próximas vacaciones?

Un par de horas después del envío de la simulación, el 68% de los destinatarios no sólo habían abierto el correo electrónico, sino que habían seguido el enlace que contenía.

¿Cómo se engañó a los empleados para que entregaran sus contraseñas?

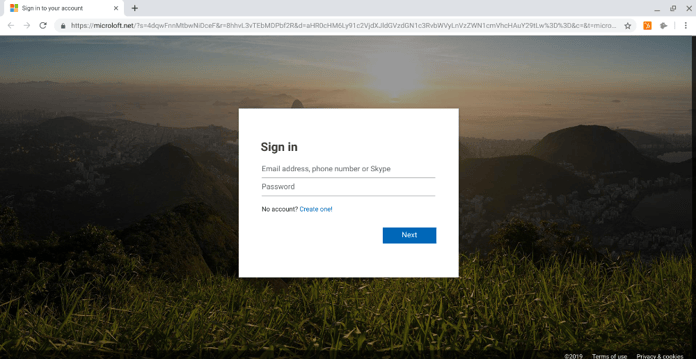

La mayoría de los empleados inician sesión en aplicaciones como Office 365 todos los días, lo que hace que introduzcan sus credenciales casi automáticamente cuando se les presenta lo que parece una pantalla de inicio de sesión.

Los empleados que seguían el enlace se encontraban con una pantalla de inicio de sesión de Office 365, aparentemente necesaria para verificar sus identidades antes de permitirles el acceso a la política de vacaciones y baja laboral. La página de destino en sí misma es una réplica casi exacta de una pantalla de inicio de sesión real de Office 365, una hazaña razonablemente fácil de lograr para un ciberdelincuente, ya que solo requiere copiar el código HTML y CSS de la página de inicio de sesión real.

El 68% de los empleados que siguieron el enlace del correo electrónico vieron esta página de destino. El 58% de ellos introdujo su dirección de correo electrónico y su contraseña.

Mientras que la página en sí misma no daría al usuario ninguna pista sobre el verdadero propietario del formulario, el nombre del dominio cuenta una historia diferente. Al introducir tus credenciales en línea, es importante comprobar siempre el nombre de dominio del sitio. Esto se debe a que, si bien hacer que tu página imite a otra es bastante trivial, falsificar el nombre de dominio es mucho más difícil.

En este caso, el dominio dice microloft.com - no microsoft.com, que es el dominio donde se encontraría una página de inicio de sesión real de Office 365. A simple vista, los dominios se parecen mucho, pero esto no es un gran consuelo cuando un ciberdelincuente ya ha robado tus contraseñas.

¿Qué sucedió después?

Los miembros del personal que hicieron clic en el enlace descubrieron que habían sido engañados.

En lugar de encontrar los detalles jugosos de una nueva política en materia de días de fiesta, los empleados que introdujeron sus credenciales en la página de destino fueron recibidos con un mensaje en el que se les pedía que se pusieran en contacto con su equipo de TI. Sus contraseñas no fueron enviadas a nosotros ni a nadie más, ni fueron registradas de ninguna manera. Sin embargo, si se hubiera tratado de un verdadero ataque de phishing, todas las contraseñas introducidas aquí estarían ahora en manos de un ciberdelincuente, con resultados potencialmente catastróficos.

Cuando un ciberdelincuente consigue la contraseña del correo electrónico de un usuario, se le abre todo un mundo de oportunidades. Cualquier dato sensible o confidencial contenido en los correos electrónicos y archivos adjuntos del usuario está ahora disponible para el ciberdelincuente. Dado que la mayoría de los usuarios utilizan su correo electrónico del trabajo como respaldo o autenticación para servicios como Google Drive, Slack, Hubspot, Trello, Office 365, etc., el atacante también obtendría acceso a estas cuentas y a todos los datos que contienen. Un atacante paciente, sin embargo, no utilizaría estos datos ni se daría a conocer, sino que se mantendría en silencio, monitorizaría la actividad del correo electrónico para aprender más sobre la empresa y esperaría el momento más oportuno para atacar cuando pueda extraer el mayor valor de la empresa.

Si un atacante lograra acceder no sólo a un correo electrónico, sino a los correos electrónicos del 39% de los empleados de la empresa, sólo se puede imaginar cómo podría causar estragos.

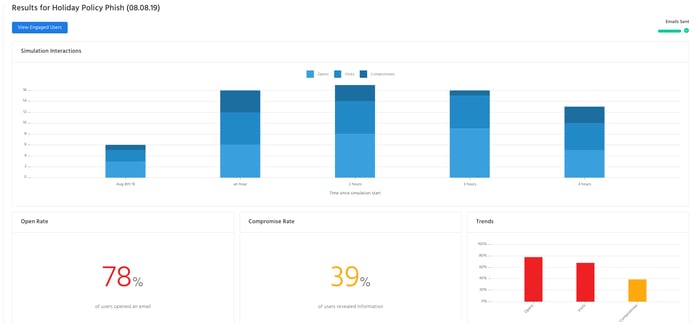

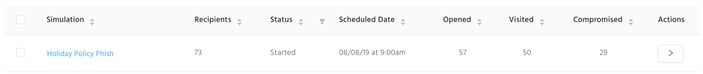

Los resultados completos de la simulación

La mayoría de los empleados abrieron el correo electrónico y siguieron el enlace, y el 39% acabó facilitando sus contraseñas.

Esta simulación de phishing tuvo un alto índice de "éxito", pero no es muy diferente de las cifras que vemos en otras empresas que no cuentan con formación en materia de seguridad.

Aquí están los resultados completos:

| Correos recibidos | Correos abiertos | Enlaces clicados | Usuarios expuestos |

| 73 | 57 | 50 | 29 |

| 100% | 78% | 68% | 39% |

Y aquí está la explicación de lo que significan las diferentes categorías:

Correos recibidos: Cuántos empleados han sido enviados - y recibieron con éxito - el correo electrónico.

Correos abiertos: Cuántos empleados abrieron el correo electrónico haciendo clic en él.

Enlaces visitados: Cuántos empleados siguieron el enlace del correo electrónico

Usuarios expuestos: Cuántos empleados facilitaron sus datos de acceso en la página de phishing.

¿Cómo se benefició nuestro cliente de esto?

Lo bueno, en lo que respecta a nuestro cliente, es que ahora han identificado plenamente la amenaza humana a la que se enfrenta su empresa. Todos sus empleados se han inscrito en cursos de concienciación sobre seguridad que abarcan no solo el correo electrónico y el phishing, sino también temas como el uso seguro de dispositivos extraíbles y los riesgos de interceptación de datos en redes Wi-Fi públicas.

Esta simulación permitió a nuestro cliente:

- Descubrir el nivel de riesgo de la empresa y su vulnerabilidad a los errores humanos

- Concienciar a todo el personal sobre la seguridad de forma memorable

- Identificar a los empleados que necesitan formación adicional, que se les proporcionó automáticamente a través de la formación automatizada de usecure

En un par de meses, nuestro cliente puede optar por enviar otra campaña de phishing simulada para ver cómo se desenvuelven sus empleados después de un poco de formación, o puede que quiera activar nuestra función de auto-phish, que selecciona constantemente a empleados aleatorios para probarlos con un ataque planificado de nuestra biblioteca.

¿Qué puedes hacer para proteger tu propia empresa?

La formación y las pruebas periódicas son fundamentales para proteger a tu empresa de las estafas de phishing.

Dado que Accenture ha estimado recientemente que el coste total de la ciberdelincuencia en los próximos cinco años será de 5,2 billones de dólares, tu empresa no puede permitirse el lujo de quedar desprotegida. La formación en materia de seguridad aborda las infracciones cibernéticas desde la base: la tendencia natural de los usuarios sin formación a cometer errores. El phishing simulado funciona mejor cuando se utiliza como complemento de la formación, ya que ofrece a los usuarios la oportunidad de poner en práctica lo que han aprendido, además de permitirte evaluar la eficacia de la formación para mejorar los resultados.

Ninguna solución técnica es capaz de evitar que tus empleados cometan errores, pero con las herramientas adecuadas puedes hacer que tus usuarios finales dejen de ser el eslabón más débil para convertirse en la primera línea de defensa.

Si quieres saber más sobre nuestra solución de formación en materia de seguridad y simulación de phishing, sigue el siguiente enlace.

Iniciar una simulación de phishing gratuita

Aprende cómo la formación en materia de seguridad y el phishing simulado pueden proteger a tu empresa contra las ciberamenazas más dañinas.

.png)

.png)