39% työntekijöistä luovutti salasanansa tässä tietojenkalastelusimulaatiossa

Kello on puoli viisi torstai-iltapäivänä. Olet hoitamassa päivän viimeisiä tehtäviäsi, kun saat uuden sähköpostin. Sen otsikko on houkutteleva:

"Lomakäytännön muutos - Toimenpide vaaditaan"

Napsauttaisitko sitä?

Kun erään asiakkaamme työntekijöille lähetettiin sähköpostiviesti tällä otsikolla, 78 prosenttia heistä avasi sen. Sähköposti oli kuitenkin tietojenkalasteluhuijaus: Päivän loppuun mennessä 39 prosenttia vastaanottajista oli huijattu luovuttamaan sähköpostisalasanansa.

Asiakkaamme onneksi sähköposti oli vain simulaatio.

Tässä on tarina lomakalasteluhuijauksesta.

Tässä artikkelissa käymme läpi...

- Mitä on tietojenkalastelu?

- Mitä on simuloitu tietojenkalastelu ja miten se auttaa?

- Miten todelliset verkkorikolliset luovat tietojenkalasteluviestejä?

- Mitä lomakäytäntöjä koskevassa sähköpostiviestissä luki?

- Miten työntekijät huijattiin luovuttamaan salasanansa?

- Mitä sen jälkeen tapahtui?

- Täydet simulointitulokset

- Miten asiakkaamme hyötyi tästä?

- Miten voit suojella omaa organisaatiotasi?

Mitä tietojenkalastelu edes on?

Tietojenkalastelu on väärennettyjen sähköpostien lähettämistä uhrien huijaamiseksi.

Tietojenkalastelusta on tullut yksi isoimmista verkkouhista, joita sekä yritykset että yksityishenkilöt kohtaavat. Siinä lähetetään harhaanjohtava viesti, jonka tarkoituksena on huijata kode suorittamaan tietty toimenpide. Kyse voi olla arkaluonteisten tietojen luovuttamisesta, pankkisiirron tekemisestä tai linkin seuraamisesta sivulle, jossa heidän tunnistetietonsa kerätään. Tietojenkalastelusähköpostit voivat myös sisältää haittaohjelmia lailliseksi asiakirjaksi naamioidussa liitetiedostossa tai linkin viruksia sisältävälle sivulle. Tämän vuoksi tietojenkalasteluviesteillä on merkitystä suurimmassa osassa verkkohyökkäyksiä.

Jos haluat lisätietoja tietojenkalastelusta, lue meidän täysi opas tietojenkalasteluhuijauksiin.

Mitä on simuloitu tietojenkalastelu - ja miten se auttaa?

Tietojenkalastelusimulaatioiden avulla lisätään henkilöstön tietoisuutta tietojenkalastelusta.

Simuloitu tietojenkalastelu tarkoittaa väärennettyjen tietojenkalastelusähköpostien lähettämistä. Ne on usein mallinnettu todellisten tietojenkalastelusähköpostiviestien mukaan, ja niissä käytetään samankaltaisia tekniikoita kohteen huomion herättämiseksi, mutta niiden tarkoituksena on pikemminkin valistaa kohdetta tietojenkalastelun riskeistä kuin huijata häntä luovuttamaan tietonsa.

Vaikka loppukäyttäjien kouluttaminen tietojenkalasteluriskeistä ja yleisten tietojenkalastelusähköpostiviestien yleisistä tunnusmerkeistä on olennaista, simuloidun tietojenkalastelun avulla työntekijät voivat testata oppimiaan asioita todellisessa elämässä. Tämä auttaa lisäämään tietoisuutta tietojenkalastelusta - simuloituun tietojenkalastukseen lankeavat työntekijät muistavat varmasti, miten helppoa on langeta tietojenkalasteluhuijaukseen - ja tulokset tallennetaan, jotta voit nähdä, miten työntekijäsi pärjäävät simulaatiossa. Näitä tietoja voidaan sitten käyttää lisäkoulutuksen ja -opastuksen antamiseen työntekijöille, jotka ovat suurimmassa vaarassa, mikä auttaa sinua turvaamaan organisaatiosi.

Miten verkkorikolliset luovat tietojenkalastelusähköposteja?

Todellisissa tietojenkalastelusähköpostiviesteissä tarjotaan jotain klikkaamisen arvoista - tai luodaan tunne kiireellisyydestä. Vaarallisimmat tekevät molempia.

Todellisen maailman tietojenkalastelusähköpostiviestit jakautuvat yleensä kahteen luokkaan: mallipohjaiseen ja spear phishingiin eli keihäskalasteluun. Mallipohjaiset hyökkäykset ovat "tavanomaisia" tietojenkalasteluhyökkäyksiä: niissä käytetään yleistä mallia, joka toimii riippumatta siitä, kenelle sähköposti lähetetään, joten ne ovat ihanteellisia suuren määrän tietojenkalastelusähköpostien lähettämiseen. Useimmat sähköpostia käyttävät ihmiset ovat nykyään tarpeeksi taitavia suodattamaan tällaiset hyökkäykset pois - jos sähköpostiohjelmien roskapostinestotoiminnot eivät saa niitä jo etukäteen kiinni. Tämän vuoksi lähes kaikki tietoverkkorikolliset, jotka tietävät, mitä tekevät, ovat siirtyneet keihäskalasteluun.

Keihäskalastelu on saanut nimensä siitä, että se on kohdennettu hyökkäys, toisin kuin mallipohjaiset hyökkäykset, joissa verkko on laaja. Verkkorikolliset etsivät ensin tietoja kohteistaan ja käyttävät näitä tietoja saadakseen tietojenkalastelusyötinsä näyttämään aidolta ja uskottavalta. Tämä voi olla niinkin yksinkertaisia kuin kohteen nimen selvittäminen ja käyttäminen, tai siihen voi sisältyä sosiaalisen median profiilien pitkäjänteinen tutkiminen, jonka avulla voidaan esiintyä tuttuna henkilönä ja soluttautua verkkoihin ennen iskua sopivalla hetkellä.

Mitä lomakäytäntöjä koskevassa sähköpostiviestissä luki?

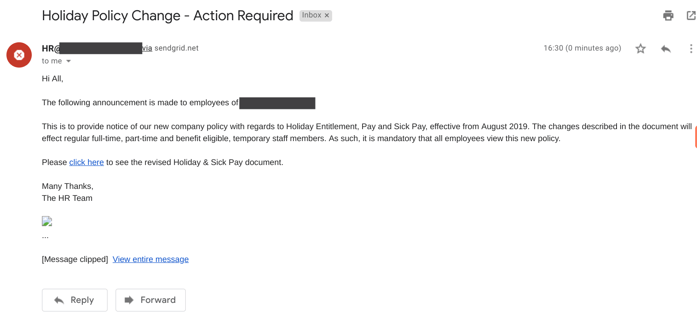

Sähköpostiviesti esitti henkilöstöhallinnon viestiä, joka oli liian tuottoisa ohitettavaksi.

Simuloidun tietojenkalasteluhyökkäyksen hankalin osa on luoda hyökkäys, joka on tarpeeksi uskottava puhutellakseen kaikkille työntekijöille, mutta samalla tarpeeksi laaja kattaakseen koko organisaation. Tässä tapauksessa ainoa "kohdennettu" tieto, jota käytimme, oli organisaation nimi, jonka sijoitimme sähköpostin tekstiin.

Tämä on sähköposti, jonka 78% työntekijöistä avasi.

Jotta tietojenkalastelusähköpostiviesti olisi tehokas, verkkorikollisen on saatava uhri suorittamaan jokin toimenpide - eikä siihen ole parempaa keinoa kuin luoda kiireen tunne. Tässä tapauksessa otsikossa oleva "Action Required" ei ainoastaan herättänyt työntekijöiden huomiota, vaan sähköpostiviestissä luvattiin myös jotain vastineeksi: tietoa uudesta lomakäytännöstä. Kukapa ei haluaisi viettää osan torstai-iltapäivästään miettien seuraavaa lomaa?

Parin tunnin kuluessa simulaation lähettämisestä 68 prosenttia vastaanottajista oli paitsi avannut sähköpostin, myös seurannut siinä olevaa linkkiä.

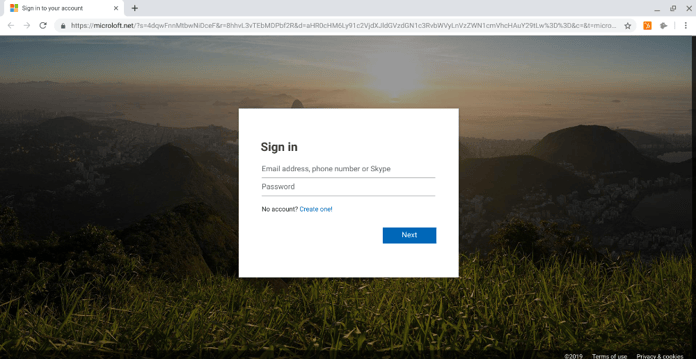

Miten työntekijät huijattiin luovuttamaan salasanansa?

Useimmat työntekijät kirjautuvat 0365:n kaltaisiin sovelluksiin päivittäin, jolloin he syöttävät tunnuksensa lähes automaattisesti, kun heille näytetään kirjautumisnäyttöä muistuttava ruutu.

Linkkiä seuranneille työntekijöille näytettiin Office 365:n kirjautumisruutu, jonka avulla heidän henkilöllisyytensä piti muka varmistaa ennen kuin he saivat pääsyn loma- ja sairauspäivärahakäytäntöön. Laskeutumissivu itsessään on lähes tarkka kopio oikeasta Office 365:n kirjautumisnäytöstä, mikä on kyberrikolliselle kohtuullisen helppo tehtävä, sillä se vaatii vain HTML- ja CSS-koodin kopioimista oikealta kirjautumissivulta.

68 prosenttia työntekijöistä, jotka seurasivat sähköpostin linkkiä, näkivät tämän aloitussivun. Heistä 58 prosenttia kirjoitti sähköpostiosoitteensa ja salasanansa.

Vaikka itse sivu ei antaisi käyttäjälle mitään vihjeitä lomakkeen todellisesta omistajasta, verkkotunnus kertoo eri tarinan. Kun syötät tunnistetietojasi verkkoon, on tärkeää tarkistaa aina sivuston verkkotunnus. Tämä johtuu siitä, että vaikka sivun saaminen jäljittelemään toista sivua on melko triviaalia, verkkotunnuksen nimen väärentäminen on paljon vaikeampaa.

Tässä tapauksessa verkkotunnus on microloft.com - ei microsoft.com, joka on verkkotunnus, jossa oikea Office 365:n kirjautumissivu sijaitsisi. Nopealla silmäyksellä verkkotunnukset näyttävät hyvin samankaltaisilta - mutta se ei paljon lohduta, kun verkkorikollinen on jo vienyt salasanasi.

Mitä sen jälkeen tapahtui?

Linkkiä napsauttaneet työntekijät saivat selville, että heitä oli huijattu.

Sen sijaan, että työntekijät olisivat löytäneet mehukkaita yksityiskohtia uudesta lomakäytännöstä, he saivat laskeutumissivulle tunnuksensa syöttäneet työntekijät viestin, jossa heitä pyydettiin ottamaan yhteyttä IT-tiimiin. Heidän salasanojaan ei lähetetty eteenpäin meille tai kenellekään muulle, eikä niitä tallennettu millään tavalla. Jos kyseessä olisi kuitenkin ollut todellinen tietojenkalasteluhyökkäys, kaikki tänne syötetyt salasanat olisivat nyt tietoverkkorikollisen käsissä - mahdollisesti tuhoisin seurauksin.

Kun tietoverkkorikollinen saa haltuunsa käyttäjän sähköpostisalasanan, hänelle avautuu koko maailma täynnä mahdollisuuksia. Kaikki käyttäjän sähköpostiviestien ja niiden liitteiden sisältämät arkaluonteiset tai luottamukselliset tiedot ovat nyt verkkorikollisen käytettävissä. Koska useimmat käyttäjät käyttävät työsähköpostiaan varmuuskopiointina tai tunnistautumisena palveluihin, kuten Google Driveen, Slackiin, Hubspotiin, Trelloon ja Office 365:een, hyökkääjä pääsee käsiksi myös näihin tileihin ja kaikkiin niissä oleviin tietoihin. Kärsivällinen hyökkääjä ei kuitenkaan käyttäisi näitä tietoja tai tekisi itseään tunnetuksi, vaan pysyisi pikemminkin hiljaa, seuraisi sähköpostitoimintaa oppiakseen lisää yrityksestä ja odottaisi sopivinta hetkeä iskeä, jolloin hän voisi ottaa yrityksestä irti suurimman arvon.

Jos hyökkääjä pääsisi käsiksi 39 prosentin yrityksen työntekijöiden sähköposteihin eikä vain yhteen sähköpostiin, voit vain kuvitella, millaista tuhoa hän voisi aiheuttaa.

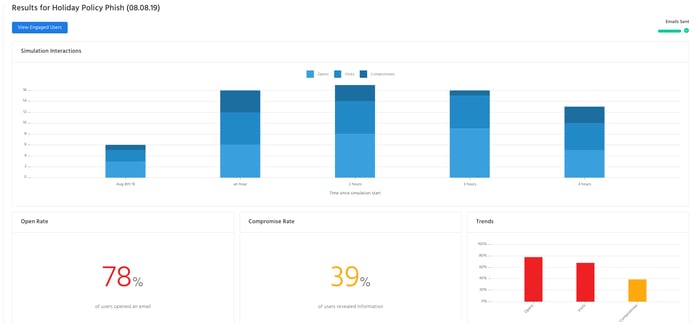

Täydet simulointitulokset

Suurin osa henkilökunnasta avasi sähköpostin ja seurasi linkkiä - ja 39 prosenttia päätyi antamaan salasanansa.

Tässä tietojenkalastelusimulaatiossa onnistumisprosentti oli korkea, mutta se ei poikkea liikaa niistä luvuista, joita näemme muissa organisaatioissa, joissa ei ole käytössä tietoturvatietoisuuskoulutusta.

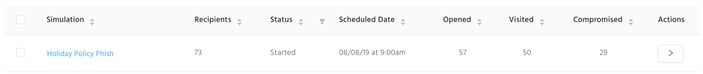

Tässä ovat kaikki tulokset:

| Vastaanotettu | Avattu | Vieraillut | Vaarantunut |

| 73 | 57 | 50 | 29 |

| 100% | 78% | 68% | 39% |

Ja tässä on selitys siitä, mitä eri luokat tarkoittavat:

Vastaanotettu: Kuinka monelle työntekijälle sähköpostiviesti lähetettiin - ja kuinka moni sai sen onnistuneesti.

Avattu: Kuinka moni työntekijä avasi sähköpostin klikkaamalla tai napauttamalla sitä.

Vierailtu: Kuinka moni työntekijä seurasi sähköpostin linkkiä.

Vaarannettu: Kuinka moni työntekijä antoi kirjautumistietonsa tietojenkalastelusivulla.

Miten asiakkaamme hyötyi tästä?

Asiakkaamme kannalta hyvä uutinen on se, että hän on nyt tunnistanut täysin organisaationsa ihmis uhan. Heidän kaikki työntekijänsä ovat nyt ilmoittautuneet tietoturvatietoisuuskursseille, jotka kattavat sähköposti- ja tietojenkalastelutietoisuuden lisäksi myös aiheita, kuten irrotettavien laitteiden turvallinen käytön ja julkisissa Wi-Fi-verkoissa tapahtuvan tietojen sieppauksen riskit.

Tämän simulaation avulla asiakkaamme pystyi:

- Selvittämaan yrityksensä riskitaso ja alttius ihmisvirheelle.

- Lisäämään turvallisuustietoisuutta koko henkilöstön keskuudessa mieleenpainuvalla tavalla.

- Tunnistamaan lisäkoulutusta tarvitsevat työntekijät, jotka saivat automaattisesti lisäkoulutusta usecuren automaattisen koulutuksen avulla.

Parin kuukauden kuluttua asiakkaamme voi halutessaan lähettää toisen simuloidun tietojenkalastelukampanjan nähdäkseen, miten työntekijät pärjäävät koulutuksen jälkeen - tai hän voi halutessaan ottaa käyttöön automaattisen kalastelun-ominaisuutemme, joka valitsee jatkuvasti satunnaisia työntekijöitä testattavaksi kirjastostamme löytyvällä hyökkäysmallilla.

Miten voit suojella omaa organisaatiotasi?

Säännöllinen koulutus ja testaus ovat avainasemassa yrityksesi suojaamisessa tietojenkalasteluhuijauksilta.

Accenture arvioi hiljattain, että tietoverkkorikollisuuden maailmanlaajuiset kokonaiskustannukset seuraavien viiden vuoden aikana ovat 5,2 biljoonaa dollaria, joten yritykselläsi ei yksinkertaisesti ole varaa jättää itseään suojaamatta. Tietoturvakoulutuksella puututaan tietoverkkoloukkauksiin niiden ytimessä - kouluttamattomien käyttäjien luonnollisessa taipumuksessa tehdä virheitä. Simuloitu tietojenkalastelu toimii parhaiten koulutuksen täydentäjänä, sillä se antaa käyttäjille mahdollisuuden soveltaa oppimaansa käytäntöön ja antaa sinulle mahdollisuuden arvioida, miten tehokkaasti koulutus on parantanut tuloksia.

Mikään tekninen ratkaisu ei pysty estämään työntekijöitä tekemästä virheitä, mutta oikeilla työkaluilla voit tehdä loppukäyttäjistäsi heikoimmasta lenkistäsi ensimmäisen puolustuslinjan.

Jos haluat lisätietoja tietoturvakoulutuksestamme ja simuloidusta tietojenkalasteluratkaisustamme, seuraa alla olevaa linkkiä.

Aloita ihmisten muuttaminen vahvimmaksi puolustuslinjaksi.

usecure on ihmisriskien hallintaratkaisu (HRM), jonka avulla yritykset voivat vähentää käyttäjiin liittyviä tietomurtoja, rakentaa kyberkestävän työvoiman ja saavuttaa vaatimustenmukaisuusstandardit automaattisten käyttäjäkoulutusohjelmien avulla.

Johtavien IT-ammattilaisten ja hallinnoitujen palveluntarjoajien (MSP) luottamuksen ansainnut usecure analysoi, vähentää ja valvoo ihmisten kyberriskiä riskilähtöisten turvatietoisuuskoulutusohjelmien, simuloitujen tietojenkalastelu-kampanjoiden, yksinkertaistetun käytäntöjen hallinnan ja jatkuvan pimeän verkon tietoturvaloukkausten seurannan avulla - kaikki yhdeltä alustalta.