39% av de ansatte røpet passordet sitt i denne phiskesimuleringen

Klokken er halv 5 på en torsdag ettermiddag. Du er godt i gang med de siste oppgavene for dagen når du får en ny e-post. Den har en oppsiktsvekkende tittel:

"Endring på ferieavvikling - Handling kreves"

Ville du klikket på den?

Da en e-post med denne tittelen ble sendt ut til de ansatte hos en av våre klienter, åpnet 78% av dem e-posten. Dette var imidlertid en phiskesvindel: På slutten av dagen hadde 39% av mottakerne blitt lurt til å gi fra seg e-postpassordene sine.

Heldigvis for kunden vår, var e-posten bare en simulering.

Her er historien om feriephisken.

I denne artikkelen vil vi gå gjennom...

- Hva er phisking?

- Hva er simulert phisking og hvordan hjelper dette?

- Hvordan lager ekte nettkriminelle phiske e-poster?

- Hva sto det i ferieavvikling e-posten?

- Hvordan ble de ansatte lurt til å gi fra seg passordene deres?

- Hva skjedde etterpå?

- Simuleringsresultatene

- Hvilke fordeler hadde vår kunde med dette?

- Hvordan kan du beskytte din egen bedrift?

Hva er egentlig phisking?

Phishing er sending av falske e-poster til inteanende ofre.

Phisking har vokst til å bli en av de mest alvorlige nettruslene som både bedrifter og enkeltpersoner står overfor. Det innebærer å sende ut en villedende melding for å lure målene til å utføre en spesifikk handling. Dette kan være å gi sensitiv informasjon, foreta en bankoverføring eller følge en lenke til en side der legitimasjonen deres blir stjålet. Phisking-e-poster kan også inneholde skadelig programvare i et vedlegg forkledd som et legitimt dokument, eller lenke til en side som inneholder virus. Dette er grunnen til at phisking spiller en rolle i flesteparten av cyberangrep.

Hva er simulert phisking - og hvordan hjelper det?

Phiskesimulering er brukt til å høyne bevisstheten til de ansatte om phisking.

Simulert phisking betyr å sende ut 'falske' phiske-e-poster. Disse er ofte laget etter virkelige phiske-e-poster og bruker lignende teknikker for å fange målets oppmerksomhet, men er ment å utdanne målet om risikoen for phisking i stedet for å lure dem til å gi fra seg detaljene deres.

Mens opplæring av sluttbrukere på risikoen for phisking og de vanlige tegnene på phiske-e-poster er avgjørende, lar phiskesimulasjon sette de ansatte på prøve. Dette hjelper dem med å øke bevisstheten rundt phisking. Ansatte som faller for simulert phisking husker godt hvor lett det er å falle for en slik svindel, og resultatene blir registrert for at du skal kunne se hvordan de ansatte klarer seg i simuleringen. Disse dataene kan deretter brukes til å gi tilleggsopplæring og veiledning til ansatte som er mest utsatt, og hjelper deg med å sikre organisasjonen din.

Hvordan lager nettkriminelle phiske-e-poster?

Ekte phiskemailer tilbyr noe som er verdt å klikke på - eller skaper en følelse av noe som haster. De farligste e-postene gjør begge deler.

Ekte phiske-e-poster faller vanligvis inn i to kategorier: virus eller spydphisking. Virusbaserte angrep er det vanligste phiskeangrepet: de bruker en helt generisk mal som kan fungerer uansett hvem e-posten blir sendt til, noe som gjør dem ideelle for å spamme et stort antall e-poster. De fleste som bruker e-post i disse dager er kyndige nok til å filtrere ut disse angrepene - hvis de ikke blir fanget av antispamfunksjonene til e-postklientene på forhånd. Dette er grunnen til at omtrent alle nettkriminelle som vet hva de gjør, har gått videre til spydphisking.

Spydphisking får navnet sitt fra at det er et målrettet angrep, i motsetning til de virusbaserte angrepene som ikke er like fokusert. Nettkriminelle oppsøker informasjon om målene sine først, før de bruker denne informasjonen for å få phishing-agn til å virke ekte og troverdig. Denne informasjonen kan være så enkel som å finne ut og bruke målets navn, eller kan innebære kjedelig studier av sosiale medieprofiler for å etterligne personer og infiltrere nettverk før de slår til i det mest gunstige øyeblikket.

Hva sto det i ferieavvikling e-posten?

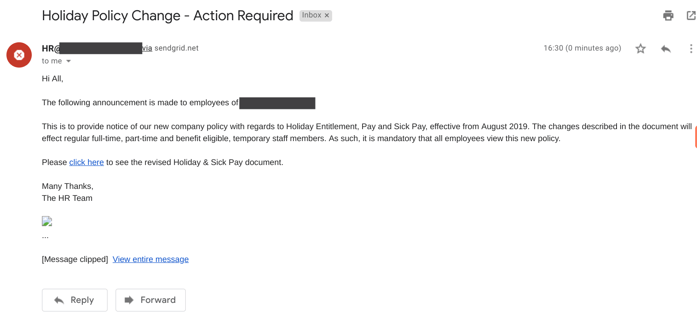

E-posten så ut som den kom fra HR-avdelingen med innhold som var for viktig til å la være å klikke på.

Det vanskelige med simulert phisking er å skape et angrep som er troverdig nok til å appellere til alle ansatte, men likevel bredt nok til å dekke hele organisasjonen. I dette tilfellet var den eneste 'målrettede' informasjonen vi brukte var navnet på organisasjonen, som vi la i teksten til e-posten.

Dette er e-posten som 78% av de ansatte åpnet.

For at en phiske-e-post skal være effektiv, må den nettkriminelle få målet til å utføre en handling - og det er ingen bedre måte å gjøre det på enn ved å skape en følelse av en presserende karakter. I dette tilfellet var det ikke bare "Action Required" i tittelen som fikk til å fange de ansattes oppmerksomhet, men e-posten lovet også noe til gjengjeld: kunnskap om den nye ferieavviklingen. Når alt kommer til alt, hvem ville ikke bli fristet til å bruke noe av torsdag ettermiddag på å tenke på sin neste ferie?

I løpet av et par timer etter at simuleringen ble sendt ut, hadde 68% av mottakerne ikke bare åpnet e-posten, men også klikket på lenken i e-posten.

Hvordan ble de ansatte lurt til å gi fra seg passordene deres?

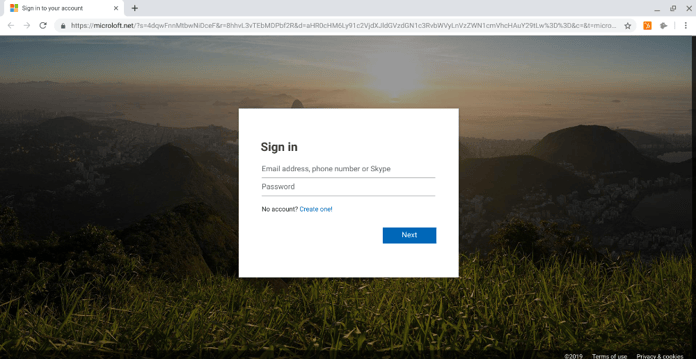

De fleste ansatte logger seg på apper som Microsoft O365 hver dag - noe som får dem til å oppgi legitimasjon nesten automatisk når de blir presentert for det som ser ut som den samme påloggingsskjermen.

De ansatte som fulgte lenken ble presentert med en Office 365 påloggingsside - tilsynelatende påkrevd for å bekrefte identiteten deres før de fikk tilgang til det nye ferieavvikling-dokumentet. Selve nettsiden er en nesten nøyaktig replikering av en ekte Office 365-påloggingsside - en rimelig enkel bragd for en nettkriminell å oppnå, da den bare krever kopiering av HTML- og CSS-koden fra den ekte påloggingsiden.

68% av dem som klikket på linken, så denne siden. 58% av dem tastet da inn e-postadressen sin og passordet sitt.

Mens selve siden ikke ville gi en bruker noen direkte ledetråder om den virkelige eieren av nettsiden, forteller domenenavnet en annen historie. Når du oppgir den sensitive informasjonen din online, er det viktig å alltid sjekke domenenavnet til nettstedet. Dette er fordi det er ganske trivielt å endre siden din til å etterligne en annen side, men det er mye vanskeligere å forfalske domenenavnet.

I dette tilfellet er domenet microloft.com - ikke microsoft.com, som er domenet hvor en ekte Office 365-påloggingside ville være lokalisert. Med et raskt blikk ser domenene veldig like ut - men dette er ikke mye til hjelp når en kriminell allerede har stukket av med passordene dine.

Hva skjedde etterpå?

De ansatte som klikket på 'logg inn' etter å ha tastet inn informasjonen sin, ble fortalt at de hadde blitt lurt.

I stedet for å finne ut de saftige detaljene på et nytt ferieavviklings-dokument, ble de ansatte som oppga legitimasjonen sin på nettsiden møtt med en melding der de ble bedt om å kontakte IT-teamet. Passordene deres ble ikke sendt videre til oss eller noen andre, eller registrert på noen måte. Hadde dette vært et skikkelig phishing-angrep, ville imidlertid alle passord som var lagt inn her nå vært i hendene på en cyber-kriminell - med potensielt katastrofale følger.

Når en cyber-kriminell får en brukers e-postpassord, åpnes en hel verden av muligheter for dem. Alle sensitive eller konfidensielle data som finnes i brukerens e-postmeldinger og vedlegg er nå tilgjengelige for den nettkriminelle. Siden de fleste brukere bruker arbeids-e-posten sin som sikkerhetskopi eller godkjenning for tjenester som Google Drive, Slack, Hubspot, Trello, Office 365 etc., ville angriperen også få tilgang til disse kontoene og all data innenfor disse applikasjonene. En tålmodig angriper vil imidlertid ikke bruke disse dataene med en gang eller gjøre seg kjent, men heller være stille, overvåke e-postaktiviteten for å lære mer om virksomheten, og vente på det mest gunstige øyeblikket å slå til på når de kan hente ut mest mulig informasjon ut av virksomheten.

Hvis en nettkriminell fikk tilgang til ikke bare én e-post, men e-postene til 39% av selskapets ansatte, så kan man bare forestille seg hvilken type ødeleggelser dette kan forårsake.

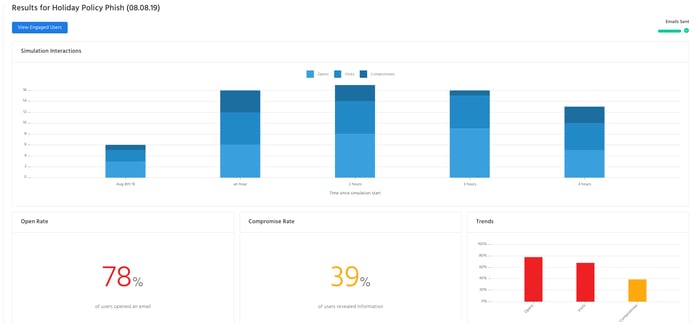

Simuleringsresultatene

Mesteparten av de ansatte åpnet e-posten og klikket på linken - og 39% av dem endte opp med å gi bort passordene deres.

Denne phiskesimuleringen hadde en høy 'suksess'-rate, men den er ikke veldig ulik tallene vi ser fra andre organisasjoner uten eksisterende opplæring i nettsikkerhetsbevissthet.

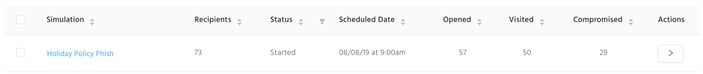

Her er de endelige resultatene:

| Mottatt | Åpnet | Besøkt | Kompromittert |

| 73 | 57 | 50 | 29 |

| 100% | 78% | 68% | 39% |

Og her er en forklaring på hva de ulike kategoriene betyr:

Mottatt: Hvor mange ansatte ble sendt - og mottatt - e-posten.

Åpnet: Hvor mange ansatte åpnet e-posten ved å klikke eller trykke på den.

Besøkt: Hvor mange ansatte klikket på lenken i e-posten.

Kompromittert: Hvor mange ansatte ga bort påloggingsdetaljene sine på phiskesiden.

Hvilke fordeler hadde vår kunde med dette?

Den gode nyheten for vår kunde, er at de nå har grundig identifisert den menneskelige trusselen som organisasjonen står overfor. Deres ansatte er nå alle påmeldte kurs for sikkerhetsbevissthet som omfatter ikke bare e-post og phiskebevissthet, men også temaer som inkluderer sikker bruk av flyttbare enheter og risikoen for avlytting av data på offentlige Wi-Fi-nettverk for eksempel.

Denne simuleringen tillot vår kunde å:

- Oppdage selskapets risikonivå og sårbarhet for menneskelige feil

- Øke bevisstheten om sikkerhet på en minneverdig måte blant alle ansatte

- Identifisere ansatte som trenger ekstra opplæring som ble gitt til dem automatisk gjennom usecures automatiserte opplæring

Om et par måneder, vil kunden vår kanskje velge å sende ut en annen simulert phishing-kampanje for å se hvordan de ansatte går etter litt opplæring - eller så ønsker de kanskje å slå på auto-phisk-funksjonen vår, som stadig velger tilfeldige ansatte til å teste med en ferdiglaget phiskekampanje fra det voksende kampanjebiblioteket vårt.

Hvordan kan du beskytte din egen bedrift?

Kontinuerlig trening og opplæring er essensielt for å øke beskyttelsen i din organisasjon mot phiskeangrep.

Accenture estimerte nylig at de totale globale kostnadene for nettkriminalitet i løpet av de neste fem årene til være nær 5,2 milliardærer amerikanske dollar. Med slike tall har bedriftene rett og slett ikke råd til å ikke beskytte seg. Opplæring i sikkerhetsbevissthet tar tak om cyberbrudd som et hovedtema - den mest vanlige grunnen til at utrente brukere gjør feil. Simulert phisking fungerer best når det brukes til å utføre trening, da det gir de ansatte en mulighet til å implementere det de har lært i praksis, i tillegg til å la deg vurdere hvor effektiv trening har vært for å forbedre resultatene.

Ingen teknisk løsning er i stand til å hindre dine ansatte i å gjøre feil, men med de riktige verktøyene kan du endre dine ansatte fra å vær ditt svakeste forsvarsledd, til et av de beste.

Gjør mennesker om til ditt sterkeste forsvar

usecure er en Human Risiko Management (HRM) plattform som styrker bedrifter og hjelper dem å redusere brukerrelaterte sikkerhetstabber, samtidig å bygge en cybersikker arbeidskraft og oppnå retningslinjer gjennom automatiske opplæringsprogram for brukeren.

usecure plattformen er brukt av ledende IT bedrifter og Managed Service Providers (MSP’er) verden over. usecure analyserer, reduserer og overvåker menneskelig cyberrisiko ved å drive sikkerhetstrening og kurs, phishing simulering (også kjent som phisking på norsk), automatisert retningslinjeprogram (policy management) og kontinuerlig dark web overvåkning - alt på samme plattform.