39 % der Mitarbeiter haben in dieser Phishing-Simulation ihre Passwörter preisgegeben

Es ist Donnerstagnachmittag halb vier. Sie erledigen Ihre letzten Aufgaben des Tages, als Sie eine neue E-Mail erhalten. Es hat einen verführerischen Titel:

"Änderung der Feiertagsrichtlinie - Aktion erforderlich"

Würden Sie darauf klicken?

Als eine E-Mail mit diesem Titel an die Mitarbeiter eines unserer Kunden gesendet wurde, öffneten 78% von ihnen diese. Bei der E-Mail handelte es sich jedoch um einen Phishing-Betrug: Am Ende des Tages waren 39 % der Empfänger dazu verleitet worden, ihr E-Mail-Passwort preiszugeben.

Zum Glück für unseren Kunden war die E-Mail nur eine Simulation.

Hier ist die Geschichte des Urlaubs-Phishs.

In diesem Artikel gehen wir durch...

- Was ist Phishing?

- Was ist simuliertes Phishing und wie hilft es?

- Wie erstellen Cyberkriminelle Phishing-E-Mails?

- Was stand in der Urlaubsrichtlinien-E-Mail?

- Wie wurden Mitarbeiter dazu gebracht, ihre Passwörter preiszugeben?

- Was ist danach passiert?

- Die vollständigen Simulationsergebnisse

- Wie hat unser Kunde davon profitiert?

- Wie können Sie Ihre eigene Organisation schützen?

Was ist Phishing überhaupt?

Phishing ist das Versenden von gefälschten E-Mails an betrogene Opfer.

Phishing hat sich zu einer der wichtigsten Cyberbedrohungen entwickelt, denen sowohl Unternehmen als auch Einzelpersonen ausgesetzt sind. Es beinhaltet das Senden einer betrügerischen Nachricht, um die Ziele zu einer bestimmten Aktion zu verleiten. Dies kann die Bereitstellung vertraulicher Informationen, die Durchführung einer Banküberweisung oder das Folgen eines Links zu einer Seite sein, auf der ihre Anmeldeinformationen gesammelt werden. Phishing-E-Mails können auch Malware in einem als legitimes Dokument getarnten Anhang enthalten oder auf eine Seite mit Viren verweisen. Daher spielt Phishing bei den meisten Cyberangriffen eine Rolle.

Was ist simuliertes Phishing – und wie hilft es?

Phishing-Simulationen werden verwendet, um das Bewusstsein der Mitarbeiter für Phishing zu schärfen.

Simuliertes Phishing bedeutet das Versenden von „gefälschten“ Phishing-E-Mails. Diese sind oft realen Phishing-E-Mails nachempfunden und verwenden ähnliche Techniken, um die Aufmerksamkeit des Ziels zu erregen, sollen das Ziel jedoch über die Risiken von Phishing aufklären, anstatt es dazu zu bringen, seine Daten preiszugeben.

Während die Schulung der Endbenutzer über die Risiken von Phishing und die häufigen Anzeichen von Phishing-E-Mails unerlässlich ist, ermöglicht simuliertes Phishing den Mitarbeitern, das Gelernte in einem realen Test umzusetzen. Dies trägt dazu bei, das Bewusstsein für Phishing zu schärfen – Mitarbeiter, die auf simuliertes Phishing hereinfallen, erinnern sich sicher daran, wie leicht es ist, auf einen Phishing-Betrug hereinzufallen – und die Ergebnisse werden aufgezeichnet, damit Sie sehen können, wie Ihre Mitarbeiter in der Simulation abschneiden. Diese Daten können dann verwendet werden, um den am stärksten gefährdeten Mitarbeitern zusätzliche Schulungen und Anleitungen anzubieten, um Ihnen bei der Sicherung Ihres Unternehmens zu helfen.

Wie erstellen Cyberkriminelle Phishing-E-Mails?

Phishing-E-Mails aus der realen Welt bieten etwas, das es wert ist, angeklickt zu werden – oder schaffen ein Gefühl der Dringlichkeit. Die Gefährlichsten tun beides.

Phishing-E-Mails aus der realen Welt lassen sich im Allgemeinen in zwei Kategorien unterteilen: Vorlagenbasiertes und Spear-Phishing. Vorlagenbasierte Angriffe sind die „Standard“-Phishing-Angriffe: Sie verwenden eine generische Vorlage, die unabhängig davon funktioniert, an wen die E-Mail gesendet wird, was sie ideal für das Spammen einer großen Anzahl von Phishing-E-Mails macht. Die meisten Leute, die heutzutage E-Mails verwenden, sind geschickt genug, diese Angriffe herauszufiltern – wenn sie nicht vorher von den Anti-Spam-Funktionen von E-Mail-Clients abgefangen werden. Aus diesem Grund ist fast jeder Cyberkriminelle, der weiß, was er tut, zum Spear-Phishing übergegangen.

Spear-Phishing verdankt seinen Namen der Tatsache, dass es sich um einen gezielten Angriff handelt, im Gegensatz zu den vorlagenbasierten Angriffen, die ein weites Netz auswerfen. Cyberkriminelle suchen zuerst nach Informationen über ihre Ziele, bevor sie diese Informationen verwenden, um ihren Phishing-Köder echt und glaubwürdig erscheinen zu lassen. Diese Informationen können so einfach sein wie das Herausfinden und Verwenden des Namens des Ziels oder das langwierige Studium von Social-Media-Profilen, um sich als Personen auszugeben und Netzwerke zu infiltrieren, bevor im günstigsten Moment zugeschlagen wird.

Was stand in der Urlaubsrichtlinien-E-Mail?

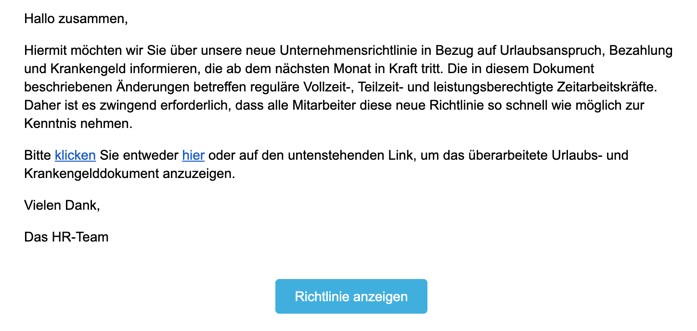

Die E-Mail stellte sich als Nachricht von HR heraus, die zu lukrativ war, um sie zu übersehen.

Das Knifflige bei simuliertem Phishing besteht darin, einen Angriff zu erstellen, der glaubwürdig genug ist, um alle Mitarbeiter anzusprechen, aber breit genug, um das gesamte Unternehmen abzudecken. In diesem Fall war die einzige „gezielte“ Information, die wir verwendet haben, der Name der Organisation, den wir in den Text der E-Mail eingefügt haben.

Dies ist die E-Mail, die 78 % der Mitarbeiter geöffnet haben.

Damit eine Phishing-E-Mail effektiv ist, muss der Cyberkriminelle das Opfer dazu bringen, eine Aktion auszuführen – und das geht nicht besser, als ein Gefühl der Dringlichkeit zu erzeugen. In diesem Fall war nicht nur das „Aktion erforderlich“ im Titel sicher für Aufmerksamkeit der Mitarbeiter, sondern die E-Mail versprach auch etwas im Gegenzug: Wissen über die neue Urlaubsregelung. Wer wäre schließlich nicht versucht, einen Teil seines Donnerstagnachmittags damit zu verbringen, über den nächsten Urlaub nachzudenken?

Innerhalb weniger Stunden nach dem Versenden der Simulation hatten 68 % der Empfänger nicht nur die E-Mail geöffnet, sondern auch dem darin enthaltenen Link gefolgt.

How were employees duped into giving up their passwords?

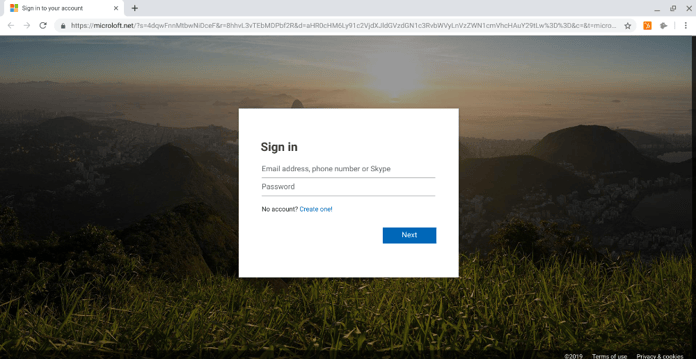

Die meisten Mitarbeiter melden sich täglich bei Apps wie 0365 an – was dazu führt, dass sie ihre Zugangsdaten fast automatisch eingeben, wenn ihnen ein Anmeldebildschirm angezeigt wird.

Den Mitarbeitern, die dem Link folgten, wurde ein Office 365-Anmeldebildschirm angezeigt, der angeblich ihre Identität überprüfen musste, bevor ihnen der Zugriff auf die Urlaubs- und Krankengeldrichtlinie gewährt wurde. Die Zielseite selbst ist eine fast exakte Nachbildung eines echten Office 365-Anmeldebildschirms – eine relativ einfache Aufgabe für einen Cyberkriminellen, da nur der HTML- und CSS-Code von der echten Anmeldeseite kopiert werden muss.

Die 68 % der Mitarbeiter, die dem Link in der E-Mail gefolgt sind, haben diese Zielseite gesehen. 58 % von ihnen haben ihre E-Mail-Adresse und ihr Passwort eingegeben.

Während die Seite selbst einem Benutzer keine Hinweise auf den wahren Eigentümer des Formulars geben würde, erzählt der Domainname eine andere Geschichte. Wenn Sie Ihre Zugangsdaten online eingeben, ist es wichtig, immer den Domainnamen der Site zu überprüfen. Dies liegt daran, dass es zwar ziemlich trivial ist, Ihre Seite zu imitieren, eine andere Seite zu imitieren, aber den Domainnamen zu fälschen ist viel schwieriger.

In diesem Fall lautet die Domain microloft.com – nicht microsoft.com. Dies ist die Domain, in der sich eine echte Office 365-Anmeldeseite befinden würde. Auf den ersten Blick sehen die Domains sehr ähnlich aus – aber das ist kein Trost, wenn ein Cyberkrimineller bereits mit Ihren Passwörtern davongelaufen ist.

Was ist danach passiert?

Die Mitarbeiter, die auf den Link geklickt haben, fanden heraus, dass sie betrogen wurden.

Anstatt die saftigen Details einer neuen Urlaubsregelung zu finden, wurden die Mitarbeiter, die ihre Zugangsdaten auf der Landingpage eingegeben hatten, mit einer Nachricht begrüßt, in der sie aufgefordert wurden, sich an ihr IT-Team zu wenden. Ihre Passwörter wurden weder an uns noch an andere weitergegeben oder in irgendeiner Weise aufgezeichnet. Wäre es jedoch ein echter Phishing-Angriff gewesen, wären nun alle hier eingegebenen Passwörter in den Händen eines Cyberkriminellen – mit potenziell katastrophalen Folgen.

Wenn ein Cyberkrimineller das E-Mail-Passwort eines Benutzers erhält, eröffnet sich ihm eine ganze Welt voller Möglichkeiten. Alle sensiblen oder vertraulichen Daten in den E-Mails und Anhängen des Benutzers sind jetzt für den Cyberkriminellen verfügbar. Da die meisten Benutzer ihre geschäftliche E-Mail als Backup oder Authentifizierung für Dienste wie Google Drive, Slack, Hubspot, Trello, Office 365 usw. verwenden, würde der Angreifer auch Zugriff auf diese Konten und alle darin enthaltenen Daten erhalten. Ein geduldiger Angreifer würde diese Daten jedoch nicht verwenden oder sich bekannt machen, sondern lieber schweigen, die E-Mail-Aktivitäten überwachen, um mehr über das Geschäft zu erfahren, und auf den günstigsten Moment warten, um den größten Nutzen aus den Daten zu ziehen Geschäft.

Wenn ein Angreifer nicht nur auf eine E-Mail, sondern auf die E-Mails von 39 % der Mitarbeiter des Unternehmens Zugriff hat, können Sie sich nur vorstellen, welche Art von Verwüstung er anrichten könnte.

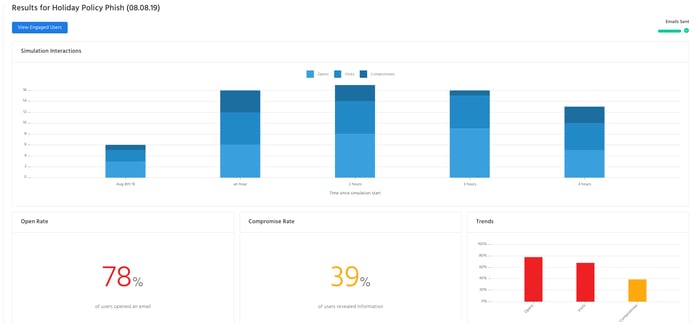

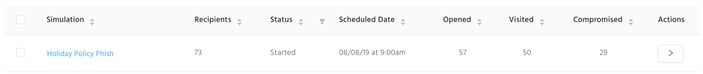

Die vollständigen Simulationsergebnisse

Die Mehrheit der Mitarbeiter öffnete die E-Mail und folgte dem Link – und 39 % gaben ihre Passwörter preis.

Diese Phishing-Simulation hatte eine hohe "Erfolgsrate" - aber sie unterscheidet sich nicht allzu sehr von den Zahlen, die wir von anderen Organisationen ohne vorhandene Schulungen zum Sicherheitsbewusstsein sehen.

Hier die vollständigen Ergebnisse:

| Empfangen | Geöffnet | Besucht | Kompromittiert |

| 73 | 57 | 50 | 29 |

| 100% | 78% | 68% | 39% |

Und hier ist eine Erklärung, was die verschiedenen Kategorien bedeuten:

Empfangen: Wie vielen Mitarbeitern wurde die E-Mail gesendet und erfolgreich empfangen.

Geöffnet: Wie viele Mitarbeiter die E-Mail geöffnet haben, indem sie darauf geklickt oder getippt haben.

Besucht: Wie viele Mitarbeiter sind dem Link in der E-Mail gefolgt.

Kompromittiert: Wie viele Mitarbeiter ihre Zugangsdaten auf der Phishing-Seite preisgegeben haben.

Wie hat unser Kunde davon profitiert?

Die gute Nachricht für unseren Kunden ist, dass er die menschliche Bedrohung, mit der sein Unternehmen konfrontiert ist, jetzt vollständig erkannt hat. Ihre Mitarbeiter nehmen jetzt alle an Sicherheitsschulungen teil, die nicht nur E-Mail- und Phishing-Awareness umfassen, sondern auch Themen wie die sichere Verwendung von Wechseldatenträgern und die Risiken des Abfangens von Daten in öffentlichen Wi-Fi-Netzwerken.

Diese Simulation ermöglichte unserem Kunden:

- Entdecken Sie das Risikoniveau und die Anfälligkeit des Unternehmens für menschliche Fehler

- Sensibilisieren Sie alle Mitarbeiter auf einprägsame Weise für das Thema Sicherheit

- Identifizieren Sie Mitarbeiter mit zusätzlichem Schulungsbedarf, die ihnen durch die automatisierte Schulung von usecure automatisch bereitgestellt wurden

In ein paar Monaten kann sich unser Kunde entscheiden, eine weitere simulierte Phishing-Kampagne zu versenden, um zu sehen, wie es seinen Mitarbeitern nach einer Schulung ergeht, oder er möchte unsere Auto-Phishing-Funktion aktivieren, die ständig zufällige Mitarbeiter zum Testen mit einer Vorlage auswählt Angriff aus unserer Bibliothek.

Was können Sie tun, um Ihre eigene Organisation zu schützen?

Regelmäßige Schulungen und Tests sind der Schlüssel zum Schutz Ihres Unternehmens vor Phishing-Betrug.

Da Accenture kürzlich die weltweiten Gesamtkosten der Cyberkriminalität in den nächsten fünf Jahren auf 5,2 Billionen US-Dollar geschätzt hat, kann es sich Ihr Unternehmen einfach nicht leisten, ungeschützt zu bleiben. Security Awareness Training befasst sich im Kern mit Cyber-Verletzungen – der natürlichen Tendenz ungeschulter Benutzer, Fehler zu machen. Simuliertes Phishing funktioniert am besten, wenn es als Ergänzung zum Training verwendet wird, da es Benutzern die Möglichkeit gibt, das Gelernte in die Praxis umzusetzen und Sie beurteilen können, wie effektiv das Training zur Verbesserung der Ergebnisse war.

Keine technische Lösung kann Ihre Mitarbeiter von Fehlern abhalten, aber mit den richtigen Tools können Sie Ihre Endbenutzer von Ihrem schwächsten Glied zu Ihrer ersten Verteidigungslinie machen.

.png)

.png)