39% van de Werknemers Gaven Hun Wachtwoorden Weg In Deze Phishing Simulatie

Het is half vijf op een donderdagmiddag. U bent uw laatste taken van de dag aan het afwerken, wanneer u een nieuwe e-mail ontvangt. Het heeft een aantrekkelijke titel:

"Wijziging Vakantiedagenbeleid - Actie Vereist"

Zou u er op klikken?

Wanneer er een e-mail met deze titel naar de werknemers van een van onze klanten werd gestuurd, opende 78% van hen de e-mail. De e-mail was echter phishing oplichting: Aan het einde van de dag was 39% van de ontvangers overgehaald om hun e-mailwachtwoord door te geven.

Onze klant had geluk, deze e-mail was slechts een simulatie.

Hier is het verhaal van de vakantie-phish.

In dit artikel, hebben we het over...

- Wat is phishing?

- Wat is gesimuleerde phishing en hoe kan het helpen?

- Hoe maken echte cybercriminelen phishing e-mails?

- Wat stond er in de e-mail over het vakantiebeleid?

- Hoe werden werknemers overtuigd om hun wachtwoorden door te geven?

- Wat gebeurde er daarna?

- Alle resultaten van de simulatie

- Hoe heeft onze klant hier voordeel uit gehaald?

- Hoe kunt u uw eigen organisatie beschermen?

Wat is phishing eigenlijk?

Phishing is het versturen van valse e-mails om slachtoffers te misleiden.

Phishing is uitgegroeid tot een van de belangrijkste cyberdreigingen waarmee zowel bedrijven als particulieren worden geconfronteerd. Er wordt een misleidend bericht verzonden om het doelwit te overtuigen tot het uitvoeren van een specifieke actie. Dit kan het verstrekken van gevoelige informatie zijn, het uitvoeren van een bankoverschrijving of het volgen van een link naar een pagina waar hun inloggegevens zullen worden verzameld. Phishing e-mails kunnen ook malware bevatten in een bijlage die is vermomd als een legitiem document, of een link naar een pagina met virussen. Daarom is phishing een belangrijk element bij vele cyberaanvallen.

Wat is gesimuleerde phishing - en kan het uw bedrijf helpen?

Phishing simulaties worden gebruikt om het personeel bewuster te maken van phishing.

Gesimuleerde phishing is het verzenden van "nep" phishing e-mails. Deze zien er vaak uit zoals echte phishing e-mails en maken gebruik van vergelijkbare technieken om de aandacht van het doelwit te trekken. Ze zijn eerder bedoeld om het doelwit voor te lichten over de risico's van phishing en willen niet echt de gegevens van het doelwit stelen.

Training van eindgebruikers over de risico's van phishing en de veelvoorkomende tekenen van phishing-e-mails is essentieel, maar met gesimuleerde phishing kunnen medewerkers de geleerde kennis in de praktijk testen. Dit helpt het bewustzijn over phishing te vergroten - werknemers die in gesimuleerde phishing trappen, zullen zich zeker herinneren hoe gemakkelijk het is om in een phishing-zwendel te trappen - en de resultaten worden geregistreerd zodat u kunt zien hoe uw werknemers het er in de simulatie vanaf brengen. Deze gegevens kunnen vervolgens worden gebruikt om extra training en begeleiding te geven aan werknemers die het meeste risico lopen, zodat u uw organisatie beter kunt beveiligen.

Hoe maken cybercriminelen phishing e-mails?

Echte phishing e-mails bieden iets wat het klikken waard is - of creëren een gevoel van urgentie. De gevaarlijkste doen dit beide.

Echte phishing-e-mails vallen over het algemeen in twee categorieën uiteen: op sjablonen gebaseerde en spear phishing. Aanvallen op basis van sjablonen zijn de 'standaard' phishing aanvallen: ze maken gebruik van een algemeen sjabloon dat kan werken ongeacht naar wie de e-mail wordt verzonden, waardoor ze ideaal zijn voor het versturen van grote aantallen phishingmails. De meeste mensen die tegenwoordig e-mail gebruiken, zijn slim genoeg om deze aanvallen eruit te filteren - als ze al niet van tevoren door de antispamfuncties van e-mailclients worden opgemerkt. Dit is de reden waarom vrijwel elke cybercrimineel die weet wat hij doet, is overgestapt op spear phishing.

Spear phishing dankt zijn naam aan het feit dat het een gerichte aanval is, in tegenstelling tot de op sjablonen gebaseerde aanvallen die voor een brede doelgroep zijn. Cybercriminelen zoeken eerst informatie over hun doelwitten op, voordat ze deze informatie gebruiken om hun phishing-val echt en geloofwaardig te laten lijken. Deze informatie kan zo eenvoudig zijn als het achterhalen en gebruiken van de naam van het doelwit. Maar het kan ook het zorgvuldig bestuderen van sociale-mediaprofielen inhouden, waarbij de aanvaller zich voordoet als persoon om netwerken te infiltreren voordat ze op het meest geschikte moment toeslaan.

Wat stond er in de e-mail over het vakantiebeleid?

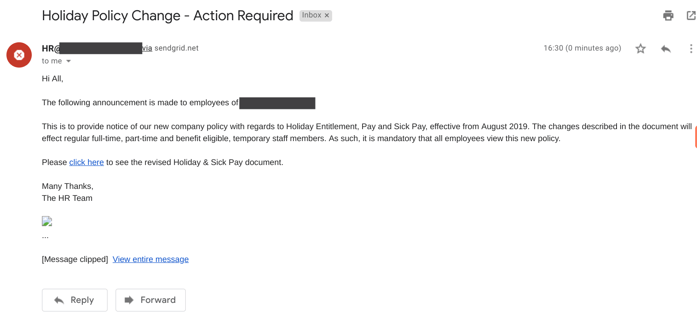

De e-mail leek op een bericht van HR dat te interessant was om te missen.

Het lastige van gesimuleerde phishing is het creëren van een aanval die geloofwaardig genoeg is om alle medewerkers aan te spreken, maar toch breed genoeg om de hele organisatie te bestrijken. In dit geval was de enige 'gerichte' informatie die we gebruikten de naam van de organisatie, die we in de tekst van de e-mail plaatsten.

Dit is de e-mail die 78% van de werknemers opende.

Een phishing e-mail is pas effectief als de cybercrimineel het slachtoffer aanzet tot het uitvoeren van een actie - en er is geen betere manier om dat te doen dan door een gevoel van urgentie te creëren. In dit geval trok niet alleen de 'Actie Vereist' in de titel zeker de aandacht van de medewerkers, deze e-mail beloofde ook iets in de plaats: kennis over het nieuwe vakantiebeleid. Wie zou dan geen interesse hebben om een deel van zijn donderdagmiddag te besteden aan het nadenken over zijn volgende vakantie?

Binnen een paar uur na de verzending van de simulatie had 68% van de ontvangers de e-mail niet alleen geopend, maar ook de link in de e-mail gevolgd.

Hoe werden werknemers overtuigd om hun wachtwoorden door te geven?

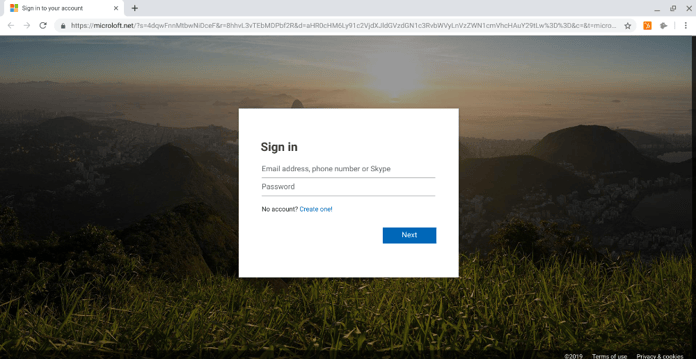

De meeste werknemers loggen elke dag in op apps zoals 0365 - waardoor ze bijna automatisch hun inloggegevens invoeren wanneer deze gevraagd worden door iets wat op een inlogscherm lijkt.

De werknemers die de link volgden, kregen een Office 365-inlogscherm te zien - zogezegd om hun identiteit te verifiëren voordat ze toegang kregen tot het vakantie- & ziekte-uitkeringsbeleid. De startpagina zelf was een bijna exacte kopie van een echt Office 365-inlogscherm - een redelijk eenvoudige taak voor een cybercrimineel, aangezien hij alleen de HTML- en CSS-code van de echte inlogpagina hoeft te kopiëren.

De 68% van de werknemers die de link in de e-mail volgden, zagen deze startpagina. 58% van hen vulde hun e-mailadres en wachtwoord in.

Hoewel de pagina zelf de gebruiker geen aanwijzingen geeft over de echte eigenaar van het formulier, vertelt de domeinnaam een ander verhaal. Wanneer u uw gegevens online invoert, is het belangrijk dat u altijd de domeinnaam van de website controleert. Een pagina imiteren is namelijk vrij eenvoudig, maar de domeinnaam namaken is een stuk moeilijker.

In dit geval was het domein microloft.com - niet microsoft.com, het domein waar de echte Office 365-inlogpagina zich zou bevinden. Op het eerste gezicht lijken de domeinen erg op elkaar - maar dat is geen troost wanneer een cybercrimineel er al met uw wachtwoorden vandoor is.

Wat gebeurde er daarna?

De personeelsleden die op de link hadden geklikt, ontdekten dat zij werden opgelicht.

In plaats van de interessante details van een nieuw vakantiebeleid te vinden, werden de werknemers die hun gegevens invulden op de startpagina begroet met een bericht waarin hen werd gevraagd contact op te nemen met hun IT-team. Hun wachtwoorden werden niet naar ons of iemand anders doorgestuurd, of op een andere manier bewaard. Als dit wel een echte phishing aanval was geweest, zouden alle wachtwoorden die hier waren ingevoerd nu in handen zijn geweest van een cybercrimineel - met mogelijk rampzalige gevolgen.

Wanneer een cybercrimineel het e-mailwachtwoord van een gebruiker in handen krijgt, gaat er een hele wereld van mogelijkheden voor hem open. Alle gevoelige of vertrouwelijke gegevens in de e-mails en bijlagen van de gebruiker zijn nu beschikbaar voor de cybercrimineel. Aangezien de meeste gebruikers hun werk e-mail gebruiken als back-up of authenticatie voor diensten als Google Drive, Slack, Hubspot, Trello, Office 365 enz., zou de aanvaller ook toegang kunnen krijgen tot deze accounts en alle gegevens daarin. Een geduldige aanvaller zal deze gegevens niet gebruiken en zal zichzelf niet bekendmaken, hij zal zich stilletjes op de achtergrond houden en e-mailactiviteiten volgen om meer te weten te komen over het bedrijf. Een echte cybercrimineel wacht op het meest geschikte moment om toe te slaan zodat hij de meest waardevolle informatie kan verzamelen.

Als een aanvaller toegang zou krijgen tot niet één e-mail, maar tot de e-mails van 39% van de werknemers van het bedrijf, kunt u zich alleen maar voorstellen wat voor schade hij zou kunnen aanrichten.

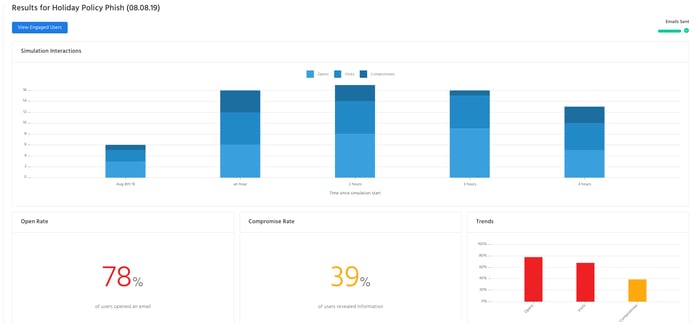

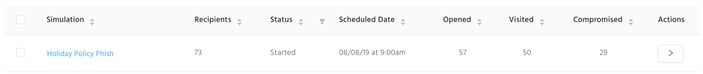

Alle resultaten van de simulatie

De meerderheid van het personeel opende de e-mail en volgde de link - en 39% gaf uiteindelijk zijn wachtwoord in.

Deze phishing simulatie had een hoog 'succes'-percentage - maar het verschilt niet veel van de cijfers die we zien bij andere organisaties zonder bestaande training over veiligheidsbewustzijn.

Hier zijn alle resultaten:

| Ontvangen | Geopend | Bezocht | Beschadigd |

| 73 | 57 | 50 | 29 |

| 100% | 78% | 68% | 39% |

En hier is een uitleg over wat de verschillende categorieën betekenen:

Ontvangen: Het aantal werknemers aan wie de e-mail werd verstuurd - en die deze met succes ontvingen.

Geopend: Het aantal werknemers die de e-mail hebben geopend door erop te klikken.

Bezocht: Het aantal werknemers die de link in de e-mail volgden.

Beschadigd: Het aantal werknemers die hun inloggegevens op de phishing pagina invulden.

Hoe heeft onze klant hier voordeel uit gehaald?

Het goede nieuws, wat onze klant betreft, is dat ze nu de menselijke bedreiging voor hun organisatie volledig heeft kunnen vaststellen. Hun medewerkers zijn nu allemaal ingeschreven voor de cursus over beveiligingsbewustzijn, waarin niet alleen aandacht wordt besteed aan e-mail en phishing, maar ook aan onderwerpen zoals veilig gebruik van verwisselbare apparaten en de risico's van het onderscheppen van gegevens op openbare Wi-Fi-netwerken.

Deze simulatie zorgt dat onze klant in staat is om:

- Het risiconiveau van de onderneming te ontdekken en de kwetsbaarheid voor menselijke fouten

- alle personeelsleden op een onvergetelijke manier bewust maken over de veiligheid

- Medewerkers te identificeren die extra training nodig hebben, die hen automatisch werd aangeboden via de geautomatiseerde training van usecure

Over een paar maanden kan onze klant ervoor kiezen om nog een gesimuleerde phishing-campagne te versturen om te zien hoe hun medewerkers het er na enkele trainingen vanaf brengen - of ze kunnen onze auto-phish functie inschakelen, die voortdurend willekeurige medewerkers test door middel van een sjabloonaanval uit onze bibliotheek.

Wat kunt u doen om uw eigen organisatie te beschermen?

Regelmatige training en tests zijn zeer belangrijk om uw bedrijf te beschermen tegen phishing oplichting.

Nu Accenture onlangs de totale wereldwijde kosten van cybercriminaliteit voor de komende vijf jaar op 5,2 biljoen dollar schatte, kan uw bedrijf het zich eenvoudigweg niet veroorloven om zichzelf niet te beschermen. Training over beveiligingsbewustzijn pakt cyberinbreuken bij de kern aan - de natuurlijke gewoonte van ongetrainde gebruikers om fouten te maken. Gesimuleerde phishing werkt het best als aanvulling op de training, omdat het gebruikers de gelegenheid biedt om de theorie uit de training in de praktijk te brengen en omdat u kunt beoordelen hoe effectief de training is geweest in het verbeteren van de resultaten.

Geen enkele technische oplossing kan voorkomen dat uw werknemers fouten maken, maar met de juiste hulpmiddelen kunt u ervoor zorgen dan uw eindgebruikers uw eerste verdedigingslinie zijn in plaats van uw zwakste schakel.

Maak uw mensen uw sterkste verdedigingslinie

usecure is de Human Risk Management (HRM)-oplossing die bedrijven de mogelijkheid biedt om beveiligingsincidenten met gebruikers te verminderen, een cyberbestendig personeelsbestand op te bouwen en nalevingsnormen te bereiken door middel van geautomatiseerde trainingsprogramma's voor gebruikers.

Dankzij de betrouwbaarheid van toonaangevende IT-professionals en managed service providers (MSP's) analyseert, vermindert en bewaakt usecure menselijke cyberrisico's via risicogestuurde trainingsprogramma's voor beveiligingsbewustzijn, gesimuleerde phishing-campagnes, vereenvoudigd beleidsbeheer en continue bewaking van inbreuken op het dark web - allemaal vanaf één platform.

Kom meer te weten over usecure

.png)

.png)