39% dos funcionários revelaram suas senhas nesta simulação de phishing

São quatro e meia de uma tarde de quinta-feira. Você está cumprindo suas últimas tarefas do dia quando recebe um novo e-mail. Tem um título atraente:

"Mudança na política de feriados - ação necessária"

Você clicaria?

Quando um e-mail com este título foi enviado aos funcionários de um de nossos clientes, 78% deles o abriram. O e-mail, no entanto, era um golpe de phishing: no final do dia, 39% dos destinatários foram induzidos a revelar suas senhas de e-mail.

Felizmente para nosso cliente, o e-mail era apenas uma simulação.

Aqui está a história do phishing de férias.

Neste artigo, veremos ...

- O que é phishing?

- O que é simulação de phishing e como isso ajuda?

- Como os cibercriminosos do mundo real criam e-mails de phishing?

- O que estava no e-mail da política de feriados?

- Como os funcionários foram enganados e desistiram de suas senhas?

- O que aconteceu depois?

- Os resultados completos da simulação

- Como nosso cliente se beneficiou disso?

- Como você pode proteger sua própria organização?

O que é phishing?

Phishing é o envio de e-mails falsos para enganar as vítimas.

O phishing cresceu e se tornou uma das principais ameaças cibernéticas que empresas e indivíduos enfrentam. Envolve o envio de uma mensagem enganosa para induzir os alvos a executar uma ação específica. Isso pode ser fornecer informações confidenciais, fazer uma transferência bancária ou seguir um link para uma página onde suas credenciais serão obtidas. E-mails de phishing também podem conter malware em um anexo disfarçado como um documento legítimo ou link para uma página contendo vírus. É por isso que o phishing desempenha um papel na maioria dos ataques cibernéticos.

O que é phishing simulado - e como isso ajuda?

Simulações de phishing são usadas para aumentar a conscientização da equipe sobre o phishing.

Phishing simulado significa enviar e-mails de phishing "falsos". Muitas vezes, eles são modelados a partir de e-mails de phishing do mundo real e usam técnicas semelhantes para chamar a atenção do alvo, mas têm como objetivo educar o alvo sobre os riscos do phishing, em vez de induzi-lo a revelar seus detalhes.

Embora seja essencial treinar usuários finais sobre os riscos de phishing e os sinais comuns de e-mails de phishing, o phishing simulado permite que os funcionários coloquem o que aprenderam em um teste real. Isso ajuda a aumentar a conscientização sobre o phishing - os funcionários que caem no phishing simulado certamente se lembrarão de como é fácil cair em um esquema de phishing - e os resultados são registrados para você ver como seus funcionários se saem na simulação. Esses dados podem então ser usados para fornecer treinamento e orientação adicionais aos funcionários em maior risco, ajudando a proteger sua organização.

Saiba como você pode usar o uPhish para aumentar a conscientização sobre phishing e testar a resposta de phishing de sua própria força de trabalho.

Como os cibercriminosos criam e-mails de phishing?

Os e-mails de phishing do mundo real oferecem algo que vale a pena clicar - ou criam um senso de urgência. Os mais perigosos fazem as duas coisas.

Os e-mails de phishing do mundo real geralmente se enquadram em duas categorias: baseado em modelo e spear phishing. Ataques baseados em modelo são o ataque de phishing 'padrão': eles usam um modelo genérico que pode funcionar independentemente de para quem o e-mail é enviado, o que os torna ideais para enviar spam para um grande número de e-mails de phishing. A maioria das pessoas que usa e-mail hoje em dia é experiente o suficiente para filtrar esses ataques - se eles não forem pegos pelas funções anti-spam dos clientes de e-mail de antemão. É por isso que quase todo criminoso cibernético que sabe o que está fazendo passou para o spear phishing.

O nome do spear phishing deve-se ao fato de ser um ataque direcionado, ao contrário dos ataques baseados em modelos que lançam uma rede ampla. Os cibercriminosos buscam informações sobre seus alvos primeiro, antes de utilizar essas informações para fazer sua isca de phishing parecer genuína e verossímil. Essas informações podem ser tão simples quanto descobrir e usar o nome do alvo, ou podem envolver o estudo tedioso de perfis de mídia social para se passar por pessoas e se infiltrar em redes antes de atacar no momento mais oportuno.

O que estava no e-mail da política de feriados?

O e-mail parecia uma mensagem de RH lucrativa demais para ser perdida.

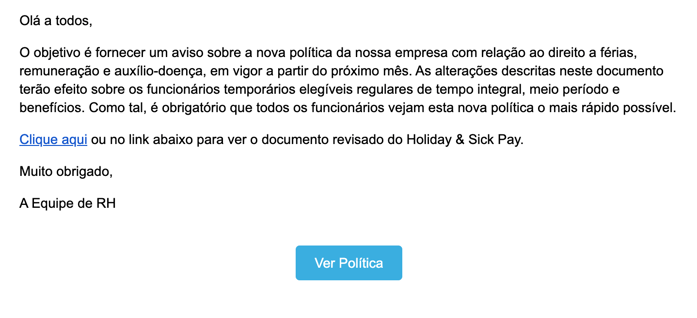

O complicado com o phishing simulado é criar um ataque que seja crível o suficiente para atrair todos os funcionários, mas amplo o suficiente para cobrir toda a organização. Nesse caso, a única informação 'direcionada' que usamos foi o nome da organização, que colocamos no texto do e-mail.

Este é o e-mail que 78% dos colaboradores abriram.

Para que um e-mail de phishing seja eficaz, o criminoso cibernético deve fazer com que a vítima execute uma ação - e não há maneira melhor de fazer isso do que criando um senso de urgência. Nesse caso, não só a 'Ação necessária' no título certamente chamaria a atenção dos funcionários ', mas o e-mail também prometia algo em troca: o conhecimento sobre a nova política de feriados. Afinal, quem não ficaria tentado a passar parte da tarde de quinta-feira pensando no próximo feriado?

Algumas horas após o envio da simulação, 68% dos destinatários não apenas abriram o e-mail, mas seguiram o link contido nele.

Como os funcionários foram enganados e desistiram de suas senhas?

A maioria dos funcionários faz login em aplicativos como o 0365 todos os dias - fazendo com que eles insiram suas credenciais quase automaticamente quando são apresentados ao que parece uma tela de login.

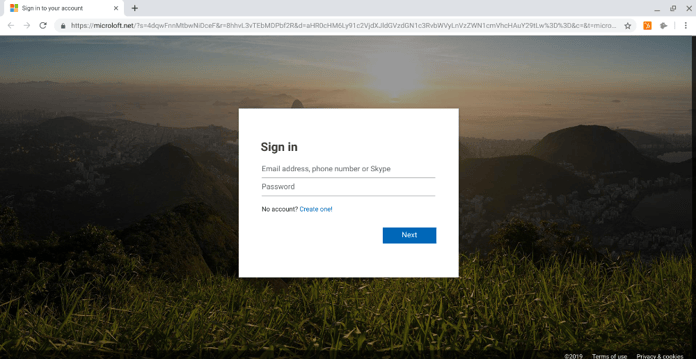

Os funcionários que seguiram o link viram uma tela de login do Office 365 - aparentemente obrigada a verificar suas identidades antes de permitir o acesso à política de férias e seguro saúde. A página de destino em si é uma replicação quase exata de uma tela de login real do Office 365 - uma façanha razoavelmente fácil para um criminoso cibernético, pois requer apenas a cópia do código HTML e CSS da página de login real.

Os 68% dos funcionários que seguiram o link do e-mail viram esta landing page. 58% deles informaram seu endereço de e-mail e senha.

Embora a página em si não forneça ao usuário nenhuma pista sobre o verdadeiro proprietário do formulário, o nome de domínio conta uma história diferente. Ao inserir suas credenciais online, é importante sempre verificar o nome de domínio do site. Isso ocorre porque, embora seja bastante trivial fazer sua página imitar outra página, falsificar o nome de domínio é muito mais difícil.

Nesse caso, o domínio lê microloft.com - não microsoft.com, que é o domínio onde uma página de login real do Office 365 estaria localizada. À primeira vista, os domínios parecem muito semelhantes - mas isso não é um grande consolo quando um criminoso cibernético já fugiu com suas senhas.

O que aconteceu depois?

Os membros da equipe que clicaram no link descobriram que foram enganados.

Em vez de encontrar os detalhes interessantes de uma nova política de feriados, os funcionários que inseriram suas credenciais na página de destino foram recebidos com uma mensagem pedindo que entrassem em contato com sua equipe de TI. Suas senhas não foram enviadas para nós ou para qualquer outra pessoa, ou gravadas de qualquer maneira. Se esse fosse um ataque de phishing real, no entanto, todas as senhas inseridas aqui estariam agora nas mãos de um criminoso cibernético - com resultados potencialmente desastrosos.

Quando um cibercriminoso obtém a senha do e-mail de um usuário, todo um mundo de oportunidades se abre para ele. Quaisquer dados sensíveis ou confidenciais contidos nos e-mails e anexos do usuário agora estão disponíveis para o criminoso cibernético. Como a maioria dos usuários usa seu e-mail de trabalho como backup ou autenticação para serviços como Google Drive, Slack, Hubspot, Trello, Office 365 etc., o invasor também obteria acesso a essas contas e todos os dados dentro delas. Um invasor paciente, no entanto, não usaria esses dados ou se daria a conhecer, mas preferiria ficar quieto, monitorar a atividade de e-mail para aprender mais sobre o negócio e aguardar o momento mais oportuno para atacar quando eles podem extrair o máximo valor do o negócio.

Se um invasor obtivesse acesso não apenas a um e-mail, mas aos e-mails de 39% dos funcionários da empresa, você pode imaginar o tipo de destruição que eles poderiam causar.

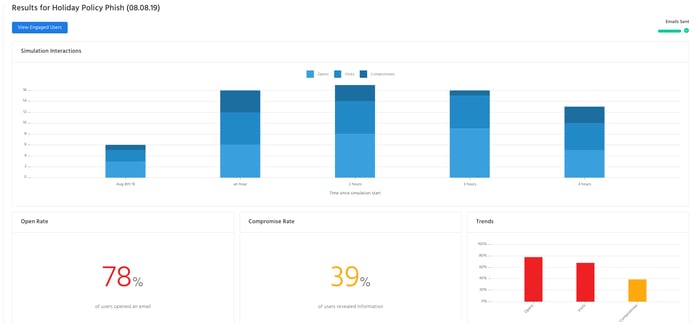

Os resultados completos da simulação

A maioria dos funcionários abriu o e-mail e seguiu o link - e 39% acabaram divulgando suas senhas.

Esta simulação de phishing teve uma alta taxa de 'sucesso' - mas não é muito diferente dos números que vemos em outras organizações sem treinamento de conscientização de segurança.

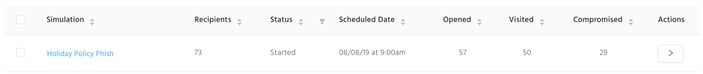

Aqui estão os resultados completos:

| Recebido | Aberto | Visitado | Comprometido |

| 73 | 57 | 50 | 29 |

| 100% | 78% | 68% | 39% |

E aqui está uma explicação do que significam as diferentes categorias:

Recebido: quantos funcionários foram enviados - e recebidos com sucesso - o e-mail.

Aberto: quantos funcionários abriram o e-mail clicando ou tocando nele.

Visitado: quantos funcionários seguiram o link do e-mail.

Comprometido: quantos funcionários forneceram seus detalhes de login na página de phishing.

Como nosso cliente se beneficiou disso?

A boa notícia, no que diz respeito ao nosso cliente, é que agora eles identificaram totalmente a ameaça humana que sua organização enfrenta. Seus funcionários agora estão todos matriculados em cursos de conscientização de segurança que abrangem não apenas e-mail e phishing, mas também tópicos que incluem o uso seguro de dispositivos removíveis e os riscos de interceptação de dados em redes Wi-Fi públicas.

Esta simulação permitiu ao nosso cliente:

- Descubra o nível de risco da empresa e a vulnerabilidade ao erro humano

- Aumente a conscientização sobre segurança de maneira memorável entre todos os funcionários

- Identifique os funcionários que precisam de treinamento extra, que foi fornecido automaticamente a eles por meio do treinamento automatizado do Usecure

Em alguns meses, nosso cliente pode optar por enviar outra campanha simulada de phishing para ver como seus funcionários se saem após algum treinamento - ou pode desejar ativar nosso recurso de autofish, que seleciona constantemente funcionários aleatórios para testar com um modelo ataque de nossa biblioteca.

O que você pode fazer para proteger sua própria organização?

Treinamento e testes regulares são essenciais para proteger sua empresa contra golpes de phishing.

Com a Accenture estimando recentemente o custo global total do crime cibernético nos próximos cinco anos em US $ 5,2 trilhões, sua empresa simplesmente não pode se dar ao luxo de ficar desprotegida. O treinamento de conscientização de segurança aborda as violações cibernéticas em sua essência - a tendência natural de usuários não treinados de cometer erros. O phishing simulado funciona melhor quando usado para complementar o treinamento, pois dá aos usuários a oportunidade de colocar em prática o que aprenderam, além de permitir que você avalie a eficácia do treinamento para melhorar os resultados.

Nenhuma solução técnica é capaz de impedir que seus funcionários cometam erros, mas com as ferramentas certas você pode transformar seus usuários finais de seu elo mais fraco em sua primeira linha de defesa.

Comece a transformar humanos em sua linha de defesa mais forte

usecure é a solução de Gerenciamento de Risco Humano (GRM) que capacita as empresas a reduzir os incidentes de segurança relacionados ao usuário, construir uma força de trabalho ciber-resiliente e atingir padrões de conformidade através de programas automatizados de treinamento de usuários.

Com a confiança dos principais profissionais de TI e provedores de serviços gerenciados (MSPs), usecure análisa, reduz e monitora o risco cibernético humano através de programas de treinamento de conscientização de segurança orientados a riscos, campanhas de phishing simuladas, gerenciamento de políticas simplificado e monitoramento contínuo de violação da dark web - tudo em uma plataforma.

.png)