Les 8 types d'attaques de phishing qui peuvent viser votre entreprise

Le phishing constitue la majorité des cyberattaques visant les entreprises. Afin d'économiser du temps, de l'argent et de limiter les dommages à la réputation de la marque qui pourraient être causés par une cyber-brèche, il est essentiel que les entreprises comprennent les types de menaces qui les visent - et comment les contrer.

Dans cet article, nous allons examiner les différents types d'attaques par phishing qui ciblent chaque jour les entreprises du monde entier, et comment vous pouvez aider votre entreprise à rester en sécurité.

Quels sont les différents types d'attaques de phishing ?

Bien que de nouvelles attaques de phishing soient crées par les cybercriminels chaque jour, la plupart des escroqueries relèvent de l'un des principaux types de phishing. Vous trouverez ci-dessous des informations et des exemples de chaque type d'attaque par phishing.

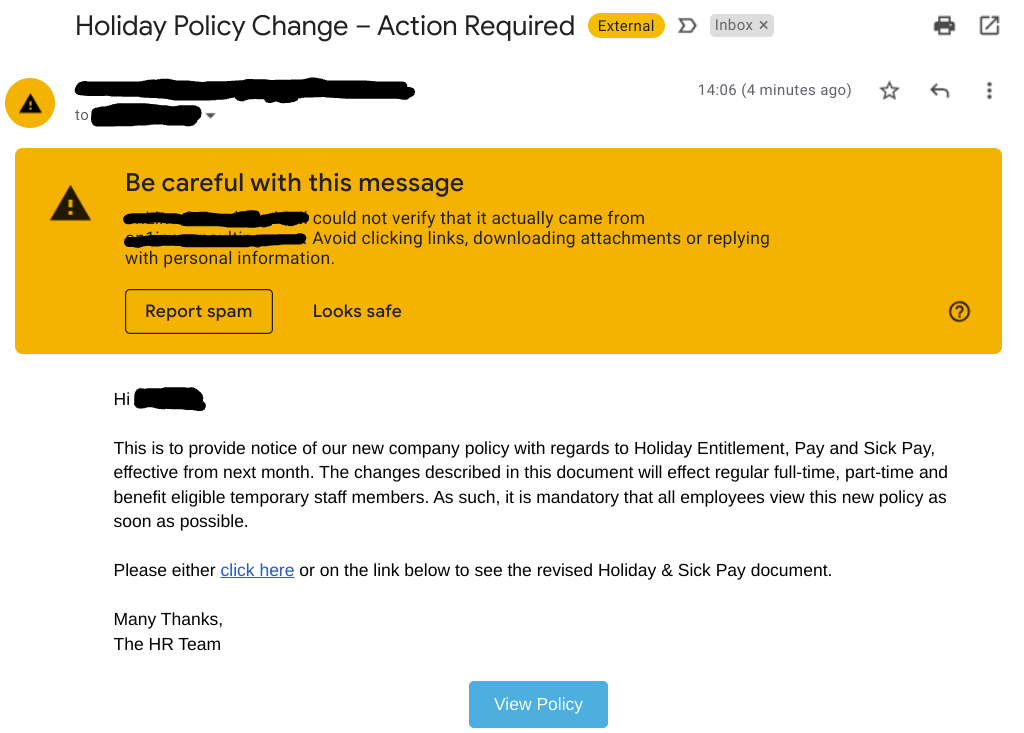

#1 - Spear phishing

Les e-mails de spear phishing visent des entreprises ou des groupes de personnes spécifiques. Ils sont personnalisés en fonction du public cible afin d'être très crédibles et d'inciter les victimes à cliquer sur les liens fournis dans l'e-mail.

Cet exemple d'email de spear phishing se fait passer pour un message du département des ressources humaines de l'entreprise, et utilise un nom de domaine personnalisé et un sujet très engageant pour tenter d'amener ses victimes à négliger la sécurité et à donner leurs coordonnées.

- Pour en savoir plus, vous pouvez lire pourquoi les attaques de spear-phishing sont une menace pour chaque entreprise

#2 - Whaling

Le "whaling" est un type d'attaque par phishing visant des cibles qui peuvent rapporter beaucoup d'argent comme les dirigeants d'entreprise. Ces cibles lucratives sont appelées "baleines" en raison de leur accès aux fonds de l'entreprise et aux informations sensibles.

Cet exemple d'email de whaling est destiné à un directeur financier. Il est censé mettre à jour la cible avec les détails de paiement d'un fournisseur, mais contient en fait des informations de paiement qui mèneraient les paiements directement sur le compte du cybercriminel.

- En savoir plus sur comment éviter les emails de whaling

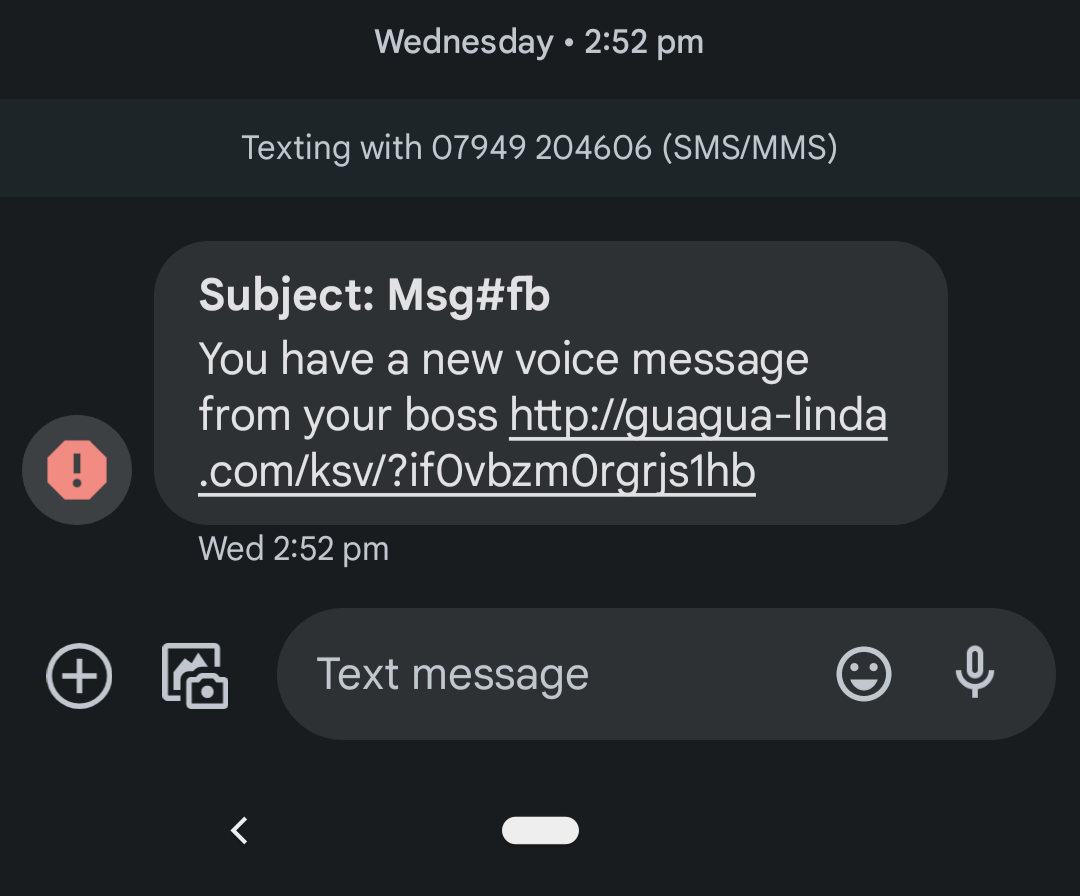

#3 - Smishing

Les attaques de smishing ont lieu par le biais de SMS, bien que d'autres types d'attaques de phishing par message ou SMS. Les attaques de smishing profitent du fait que les messages textuels n'ont pas de domaines d'expéditeur ni de marque qui pourraient autrement indiquer facilement l'origine illégitime d'un message.

Le message de smishing ci-dessous prétend être un message du patron du destinataire. Alors que les messages de smishing prétendent souvent provenir de banques ou de sociétés de services publics demandant le paiement d'une facture, il s'agit ici d'un exemple de message de smishing lié à l'entreprise qui devient de plus en plus courant.

- En savoir plus sur la montée des attaques de smishing

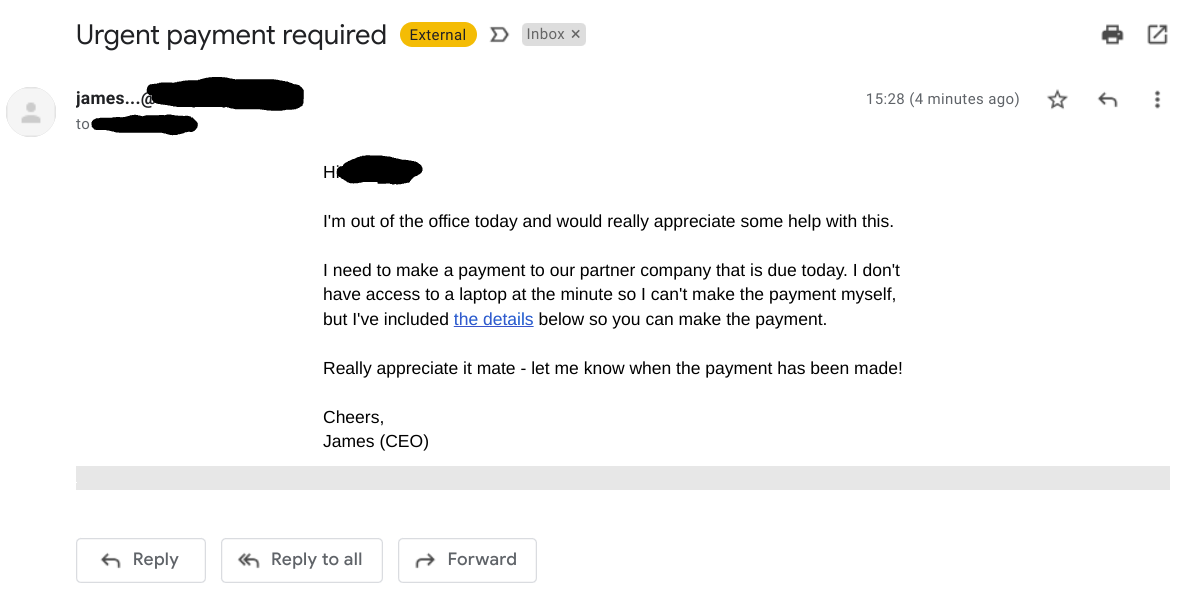

#4 - Arnaque au président

Dans le cas d'une arnaque au président, un cybercriminel envoie à un employé un email qui prétend provenir du PDG de l'entreprise. En raison de l'autorité détenue par le PDG, l'employé est susceptible de prendre d'urgence toute mesure énoncée dans l'e-mail - comme effectuer un paiement sur un nouveau compte bancaire - pour autant que l'attaquant parvienne à le duper avec un domaine similaire et un e-mail à l'apparence réaliste.

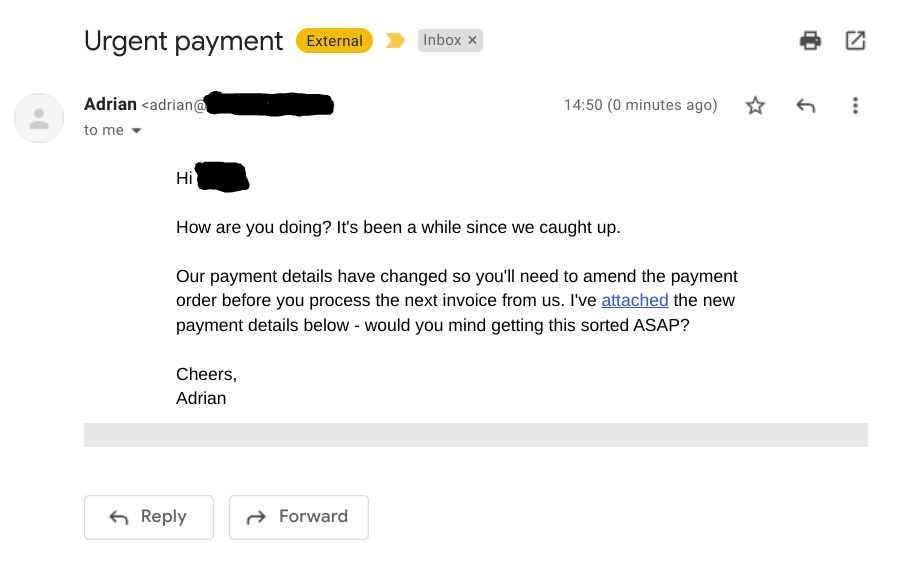

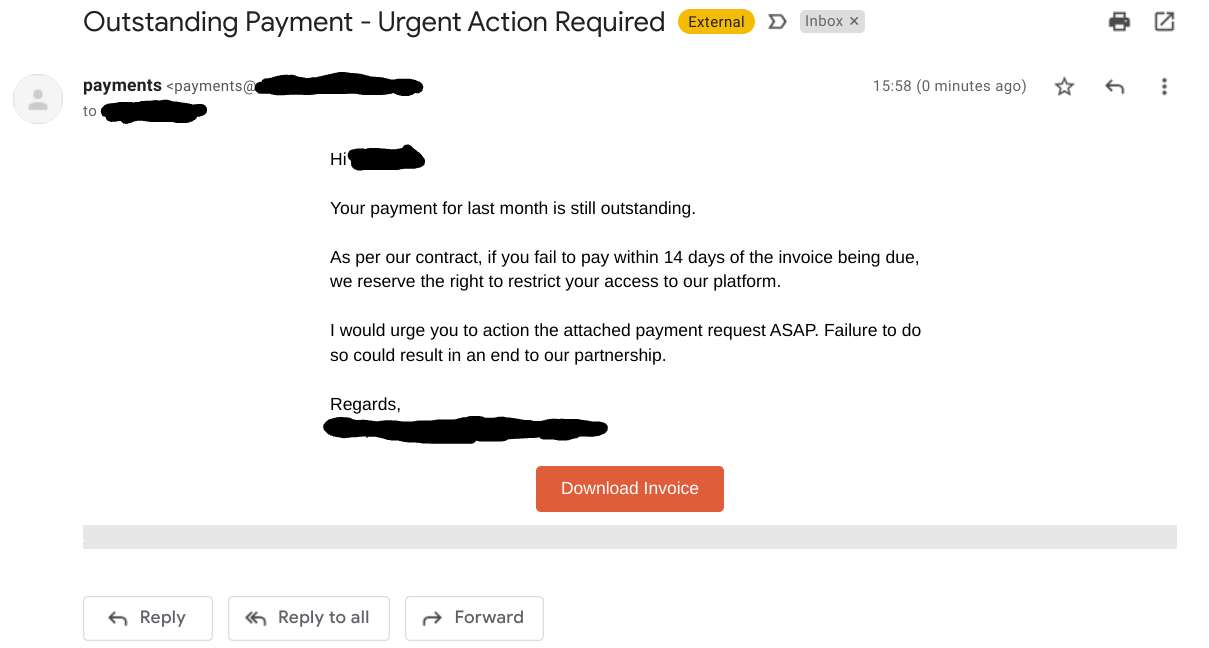

#5 - Business Email Compromise (BEC)

Un Business Email Compromise (BEC) est une escroquerie dans laquelle un criminel se fait passer pour un partenaire commercial, un client ou un fournisseur du destinataire cible. Ces types d'attaques par phishing utilisent une terminologie commerciale et impliquent souvent une recherche détaillée et de longues chaînes de messages pour rendre l'arnaque crédible.

#6 - Vishing

Les escroqueries par phishing ont lieu par téléphone ou par messages vocaux. Dans la forme la plus courante, l'auteur se fait passer pour une entreprise partenaire, un vendeur ou un fournisseur de l'entreprise de l'employé ciblé et invite la victime à effectuer un paiement ou à divulguer des informations sensibles. En raison de l'autorité perçue de l'appelant, la victime est susceptible d'ignorer le fait qu'elle ne peut pas être sûre de l'identité de l'appelant et d'exécuter l'action demandée par le criminel.

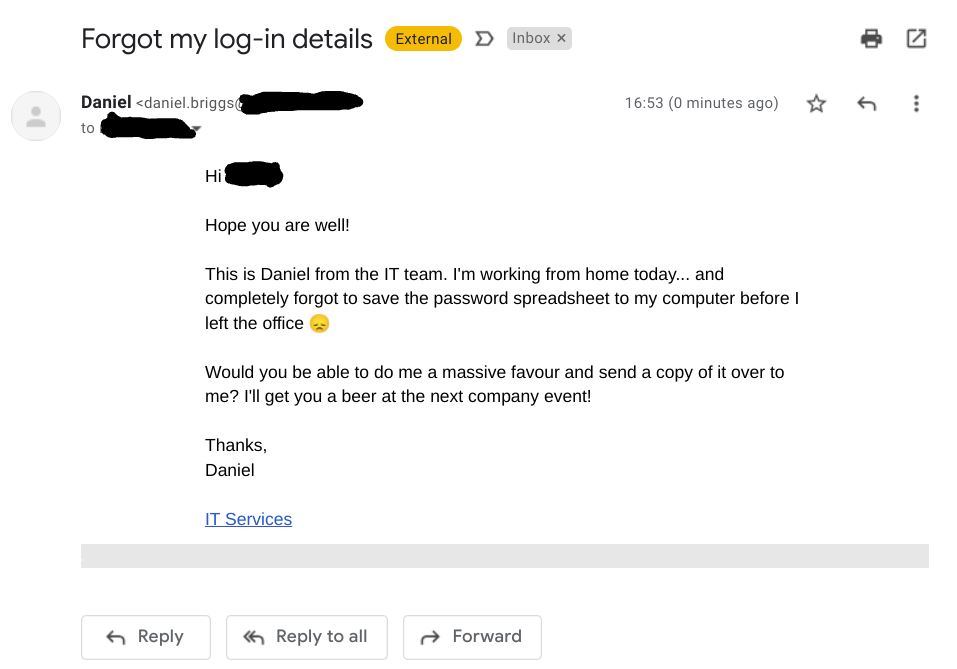

#7 - Pre-texting

Le "pre-texting", également appelé "Phishing par ingénierie sociale", consiste à utiliser un "prétexte" ou une histoire pour inciter une victime à effectuer un paiement, à donner des informations d'identification ou à laisser l'attaquant s'introduire dans le système d'une entreprise. Dans ce type d'escroquerie, le hacker joue un rôle qu'il assume tout au long de l'attaque afin de rendre l'escroquerie plus susceptible de réussir. Comme la plupart des gens sont naturellement serviables et veulent aider quelqu'un en racontant une histoire intéressante, il est facile de tomber dans ce type d'escroquerie.

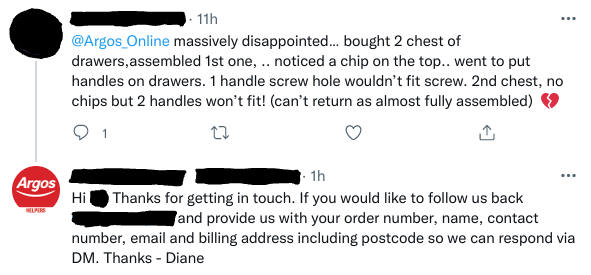

#8 - Angler phishing

Les attaques par angler phishing ont lieu sur les réseaux sociaux. Dans ce type d'escroquerie, un criminel crée un compte qui ressemble à une marque connue et répond aux messages publics des utilisateurs qui se plaignent ou parlent de la marque sur le site de réseaux sociaux. Se faisant passer pour une personne du service clientèle, il envoie à l'utilisateur un lien menant à un site web malveillant, ou poursuit la conversation avec lui dans des messages directs où il peut recueillir ses données personnelles.

Comment assurer la sécurité de votre entreprise

Le nombre de menaces de phishing ciblant les entreprises augmente d'année en année. Le phishing est désormais le vecteur d'entrée numéro 1 que les cyber-criminels utilise, il est donc essentiel que chaque organisation prenne les mesures appropriées pour se protéger, protéger ses appareils et ses données.

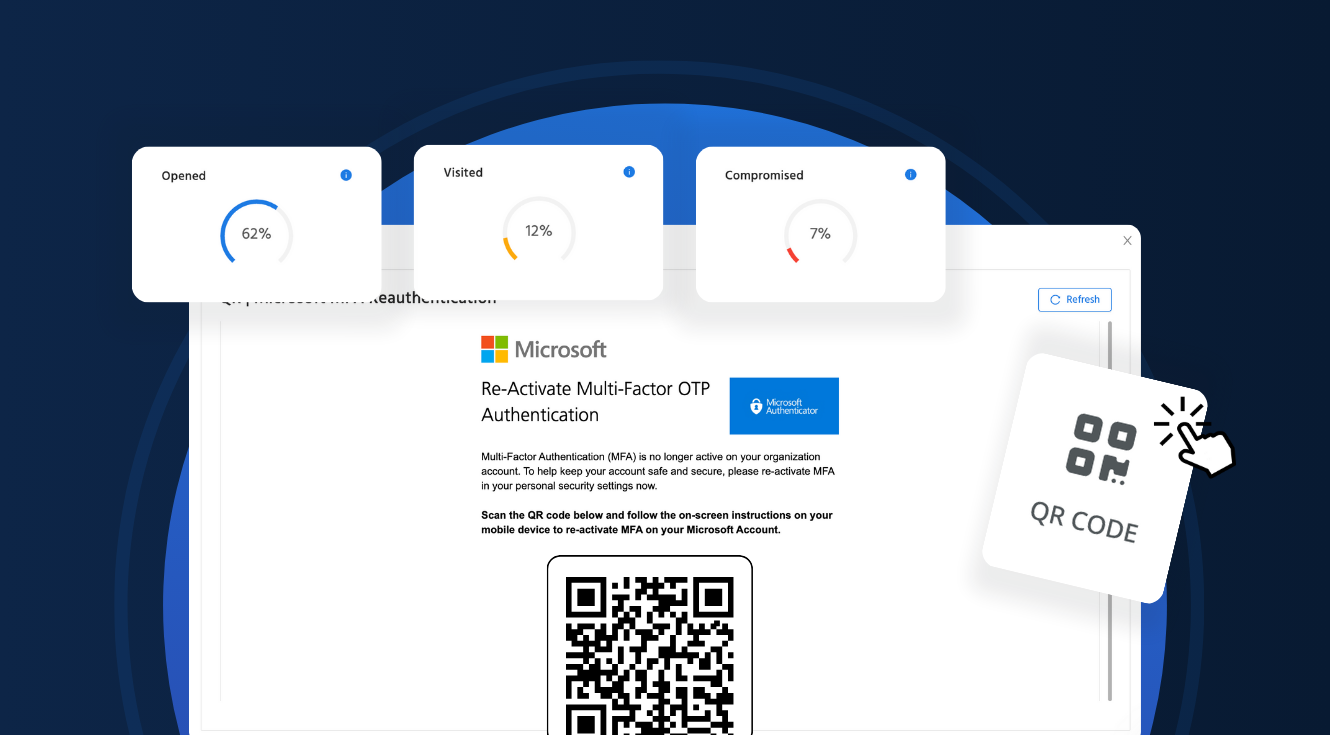

Il existe un certain nombre de mesures techniques qui peuvent réduire considérablement le nombre d'emails de phishing qui atteignent les boîtes de réception des utilisateurs. Toutefois, les filtres anti-spam et la détection intelligente ne pourront jamais empêcher chaque escroquerie d'atteindre les utilisateurs, et il est donc nécessaire de s'attaquer au facteur humain pour réduire les risques d'une brèche préjudiciable à votre entreprise.

Le traitement du facteur humain est compromis par trois éléments : l'éducation, les tests et la culture. Tout d'abord, les utilisateurs doivent être sensibilisés aux risques liés au phishing et à la manière de détecter les emails suspects. Deuxièmement, les utilisateurs doivent être testés - non seulement pour évaluer la qualité de leur apprentissage, mais aussi parce que l'apprentissage pratique est l'un des meilleurs moyens d'accroître la rétention de l'apprentissage. Enfin, votre entreprise doit promouvoir une culture de la sécurité dans laquelle les utilisateurs se sentent récompensés lorsqu'ils placent la sécurité au premier plan et posent des questions en cas de doute.