Die 8 Arten von Phishing-Angriffen, die auf Ihr Unternehmen abzielen könnten

Phishing macht den Großteil der gegen Unternehmen gerichteten Cyberangriffe aus. Um Zeit und Geld zu sparen und den Ruf der Marke zu schädigen, die durch eine Cyber-Verletzung verursacht werden könnten, ist es wichtig, dass Unternehmen die Arten von Bedrohungen verstehen, die gegen sie gerichtet sind – und wie sie ihnen entgegenwirken können.

In diesem Artikel befassen wir uns mit den verschiedenen Arten von Phishing-Angriffen, die täglich auf Unternehmen auf der ganzen Welt abzielen, und wie Sie dazu beitragen können, dass Ihr Unternehmen sicher bleibt.

Welche Arten von Phishing-Angriffen gibt es?

Während jeden Tag neue Phishing-Betrügereien von Cyberkriminellen entwickelt werden, fallen die meisten Betrügereien unter eine der häufigsten Arten von Phishing. Unten können Sie mehr über jede Art von Phishing-Angriff lesen und Beispiele für jede Art von Phishing-Angriff sehen.

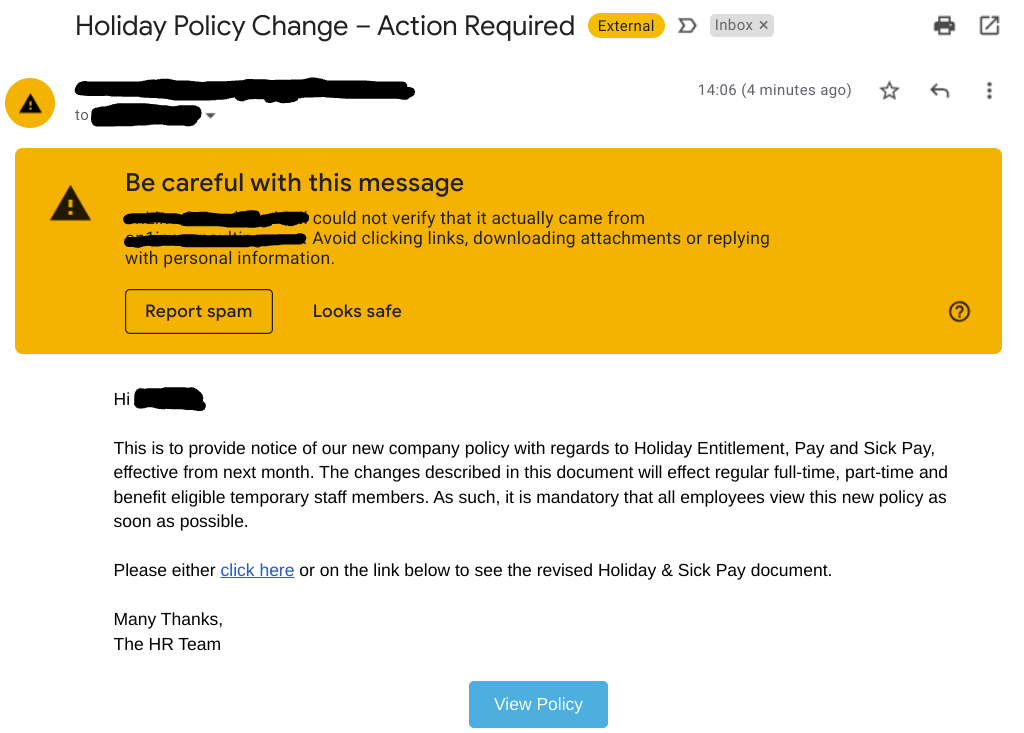

#1 - Speerfischen

Spear-Phishing-E-Mails richten sich an bestimmte Unternehmen oder Personengruppen. Sie sind auf die Zielgruppe zugeschnitten, damit sie äußerst glaubwürdig sind und die Opfer wahrscheinlich dazu bringen, auf die in der E-Mail bereitgestellten Links zu klicken.

Diese Beispiel-Spear-Phishing-E-Mail gibt sich als Nachricht von der Personalabteilung des Unternehmens aus und verwendet einen benutzerdefinierten Domänennamen und ein hochinteressantes Thema, um die Opfer dazu zu bringen, die Sicherheit zu übersehen und ihre Daten preiszugeben.

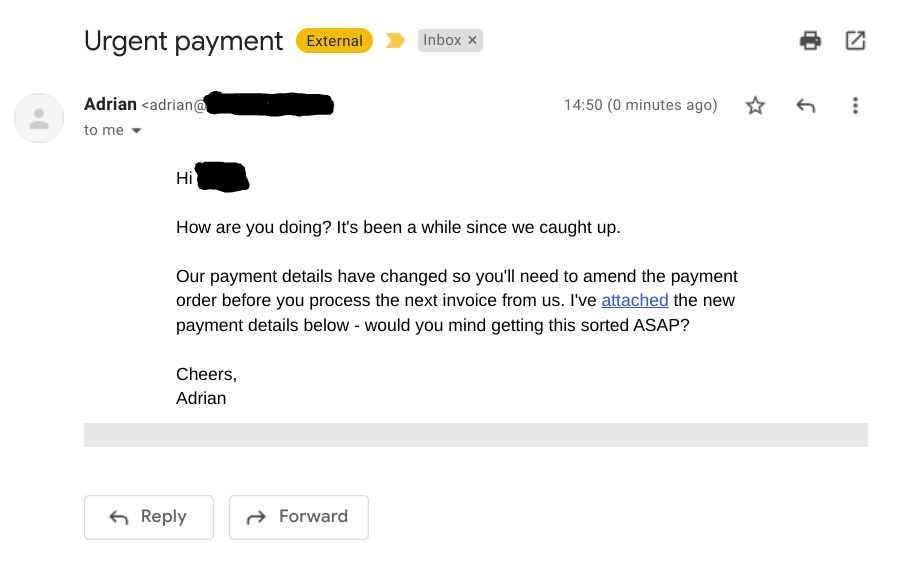

#2 - Walfang

Whaling ist eine Art Phishing-Angriff, der auf hochrangige Ziele wie Führungskräfte abzielt. Diese lukrativen Ziele werden aufgrund ihres Zugangs zu Unternehmensgeldern und sensiblen Informationen „Wale“ genannt.

Diese beispielhafte Walfang-E-Mail richtet sich an einen Finanzmanager. Es aktualisiert das Ziel angeblich mit Zahlungsdetails eines Anbieters – enthält aber tatsächlich Zahlungsdetails, die die Zahlungen direkt auf das Konto des Cyberkriminellen leiten würden.

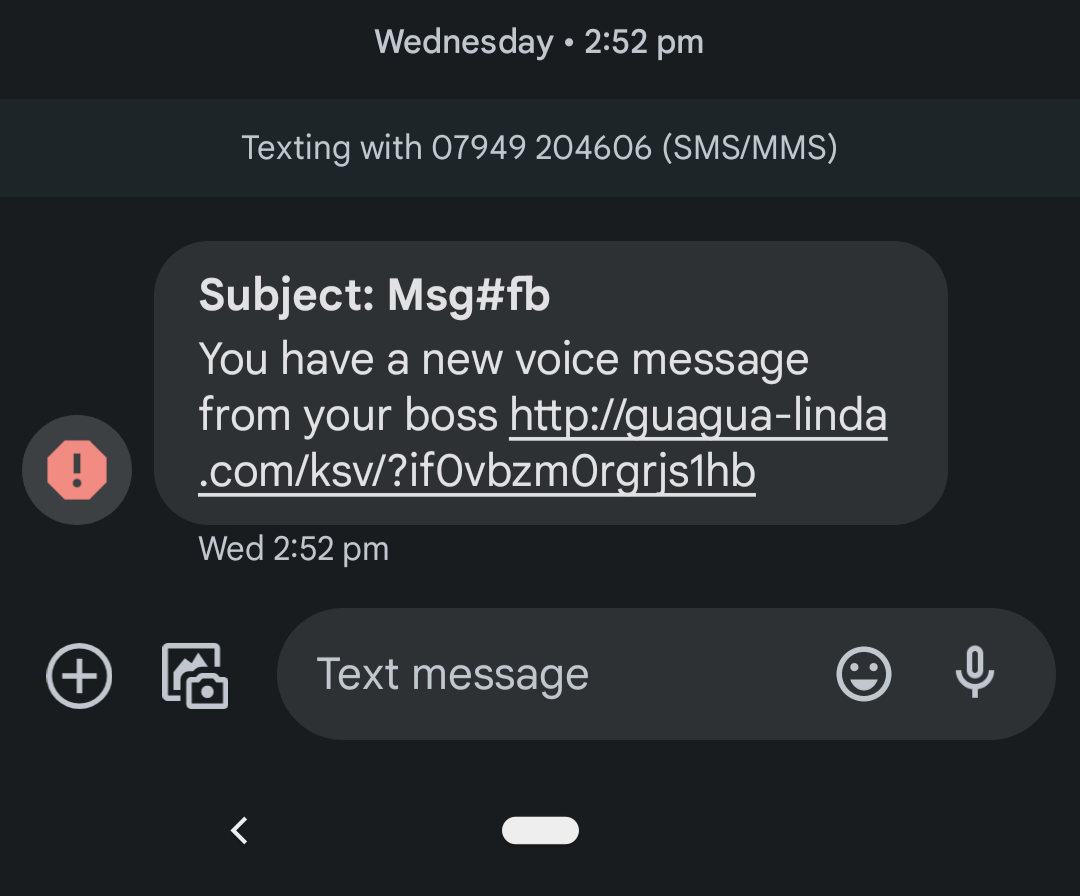

#3 - Smishing

Smishing-Angriffe finden über SMS-Textnachrichten statt, obwohl andere Arten von chat- und nachrichtenbasierten Phishing-Angriffen oft auch in die Definition aufgenommen werden. Smishing-Angriffe machen sich die Tatsache zunutze, dass textbasierten Nachrichten Absenderdomänen und Branding fehlen, die andernfalls leicht Aufschluss über die illegitime Herkunft einer Nachricht geben könnten.

Die folgende schmetternde Nachricht behauptet, eine Nachricht vom Chef des Empfängers zu sein. Während Smishing-Nachrichten oft vorgeben, von Banken oder Versorgungsunternehmen zu stammen, die zur Zahlung einer Rechnung auffordern, ist dies ein Beispiel für eine geschäftsbezogene Smishing-Nachricht, die immer häufiger vorkommt.

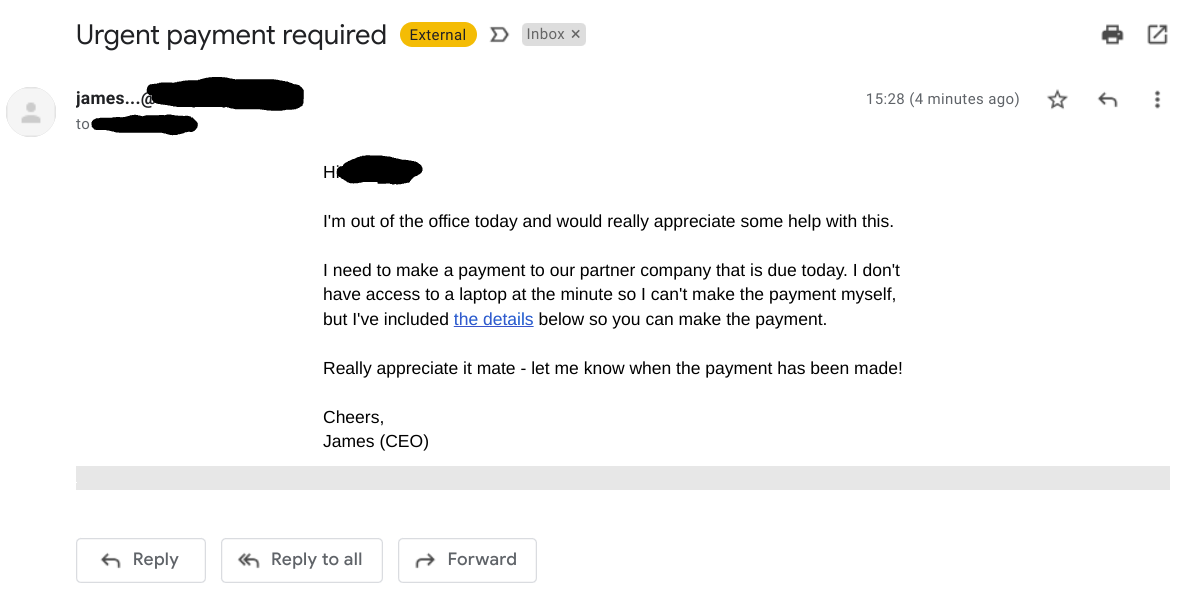

#4 - CEO-Betrug

Bei einem CEO-Fraud-Betrug sendet ein Cyberkrimineller einem Mitarbeiter eine E-Mail, die angeblich vom Chief Executive Officer des Unternehmens stammt. Aufgrund der Befugnisse des CEO wird der Mitarbeiter wahrscheinlich dringend alle in der E-Mail beschriebenen Maßnahmen ergreifen – beispielsweise eine Zahlung auf ein neues Bankkonto –, solange es dem Angreifer gelingt, ihn mit einer ähnlich aussehenden Domain zu täuschen und eine realistisch klingende E-Mail.

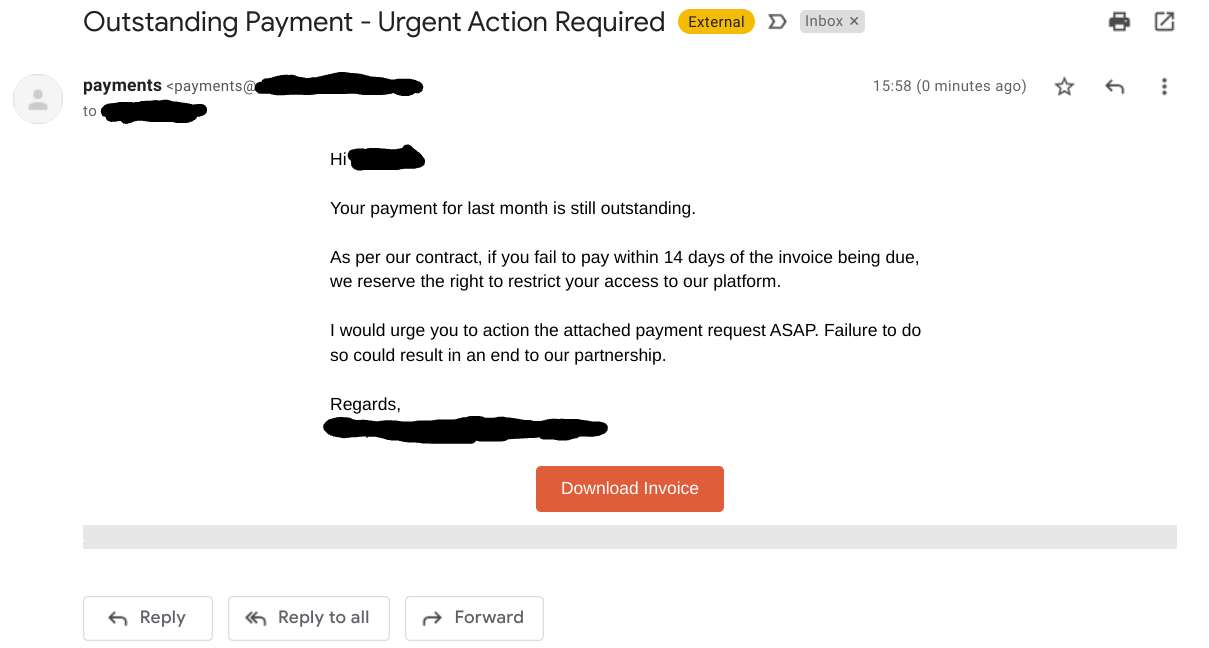

#5 - Kompromittierung geschäftlicher E-Mails (BEC)

Ein Business Email Compromise (BEC) ist ein Betrug, bei dem sich ein Krimineller als Geschäftspartner, Kunde oder Lieferant des Zielempfängers ausgibt. Diese Arten von Phishing-Angriffen verwenden Geschäftsterminologie und beinhalten oft detaillierte Recherchen und lange Nachrichtenketten, um den Betrug glaubwürdig zu machen.

#6 - Vishing

Vishing-Betrug findet über das Telefon oder Sprachnachrichten statt. In der häufigsten Form gibt sich der Täter als Partnerfirma, Verkäufer oder Lieferant des Unternehmens des Zielmitarbeiters aus und fordert das Opfer auf, eine Zahlung zu leisten oder sensible Informationen preiszugeben.

Aufgrund der wahrgenommenen Autorität des Anrufers übersieht das Opfer wahrscheinlich die Tatsache, dass es sich der Identität des Anrufers nicht sicher sein kann, und führt die vom Kriminellen geforderte Handlung aus.

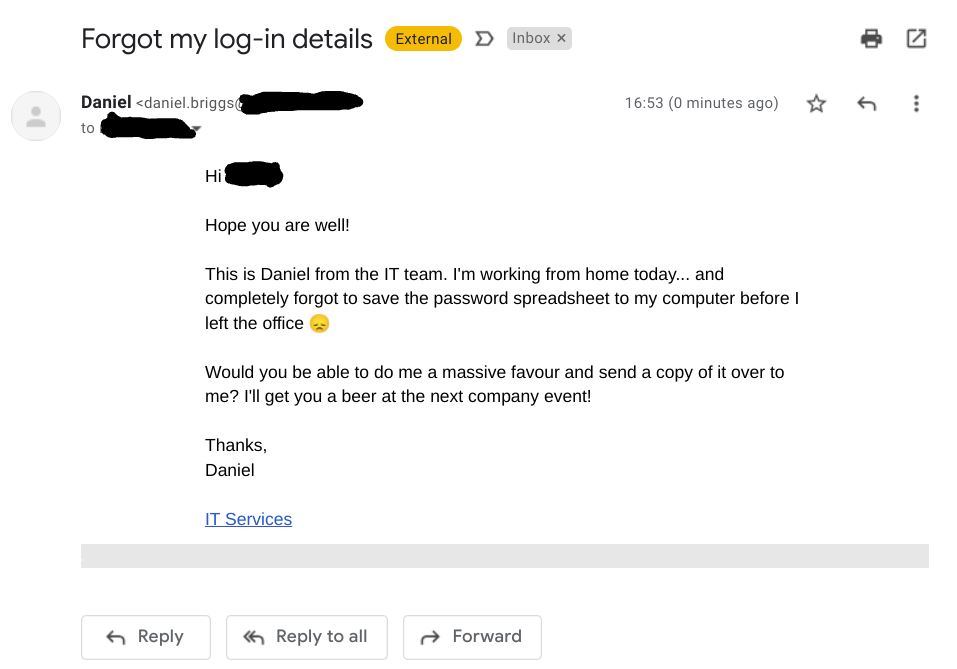

#7 - Pretexting

Pretexting – auch Social-Engineering-Phishing genannt – ist die Verwendung eines „Vorwands“ oder einer Geschichte, um ein Opfer dazu zu bringen, eine Zahlung zu leisten, Anmeldeinformationen preiszugeben oder den Angreifer in ein Unternehmenssystem zu lassen.

Bei dieser Art von Betrug übernimmt der Angreifer eine Rolle, die er während des gesamten Angriffs spielt, um den Erfolg des Betrugs wahrscheinlicher zu machen. Da die meisten Menschen von Natur aus hilfsbereit sind und jemandem mit einer nachvollziehbaren Geschichte helfen wollen, ist es leicht, auf diese Art von Betrug hereinzufallen.

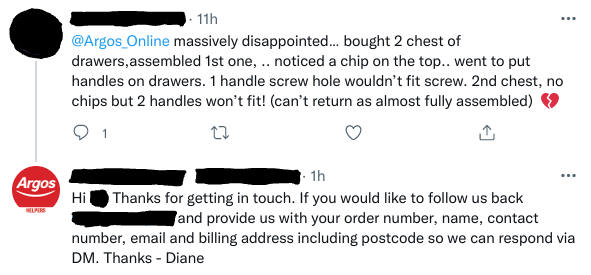

#8 - Angler phishing

Angler-Phishing-Angriffe finden über soziale Medien statt. Bei diesem Betrug erstellt ein Krimineller ein Konto, das einer bekannten Marke ähnelt, und antwortet auf die öffentlichen Nachrichten von Benutzern, die sich auf der Social-Media-Website beschweren oder anderweitig über die Marke sprechen.

Sie geben sich als Kundendienstmitarbeiter aus und senden dem Benutzer entweder einen Link, der zu einer bösartigen Website führt, oder setzen das Gespräch mit ihnen in Direktnachrichten fort, in denen sie ihre persönlichen Daten abrufen können.

So schützen Sie Ihr Unternehmen

Die Zahl der Phishing-Bedrohungen, die auf Unternehmen abzielen, steigt von Jahr zu Jahr.

Phishing ist heute der Einstiegsvektor Nummer eins, den Cyberkriminelle nutzen, um in Unternehmensnetzwerke einzudringen, und es ist von entscheidender Bedeutung, dass jedes Unternehmen die geeigneten Maßnahmen ergreift, um sich selbst, seine Geräte und seine Daten zu schützen.

Es gibt eine Reihe technischer Maßnahmen, die die Anzahl der Phishing-E-Mails, die die Posteingänge der Benutzer erreichen, ernsthaft einschränken können. Spam-Filter und intelligente Erkennung werden jedoch niemals jeden einzelnen Betrug daran hindern können, die Benutzer zu erreichen, und daher ist es notwendig, den menschlichen Faktor anzugehen, um die Wahrscheinlichkeit eines schädlichen Verstoßes zu verringern, der Ihr Unternehmen beeinträchtigt.

Die Auseinandersetzung mit dem menschlichen Faktor besteht aus drei Teilen: Bildung, Prüfung und Kultur. Zunächst müssen die Benutzer über die Risiken von Phishing und das Erkennen verdächtiger E-Mails aufgeklärt werden. Zweitens müssen die Benutzer getestet werden – nicht nur, um zu messen, wie gut sie ihr Lernen aufgenommen haben, sondern auch, weil praktisches Lernen eine der besten Möglichkeiten ist, die Lernerhaltung zu erhöhen. Und drittens muss Ihr Unternehmen eine Sicherheitskultur fördern, in der sich Benutzer dafür belohnt fühlen, dass sie Sicherheit an erste Stelle setzen und Fragen stellen, wenn sie sich unsicher sind.

-3.png)