Os três estágios de um ataque de phishing - isca, gancho e captura

Spear phishing é a forma mais perigosa de phishing. Ao contrário dos ataques genéricos baseados em modelos, o spear phishing envolve descobrir informações sobre o alvo para personalizar a mensagem de phishing para torná-la mais provável de funcionar

Um ataque de spear phishing começa com o criminoso cibernético encontrando informações sobre o alvo, usando esse alvo para construir uma conexão e, em terceiro lugar, usando essa conexão para fazer o alvo executar uma ação. Continue lendo para saber mais sobre a isca, o anzol e a captura: os três estágios de um ataque de spear phishing.

Etapa 1: as informações (isca)

A primeira das três etapas de um ataque de phishing é preparar a isca. Isso envolve descobrir detalhes sobre o alvo, o que pode ser tão simples quanto saber que ele usa um determinado serviço ou trabalha em uma determinada empresa. Esta é uma das razões pelas quais as violações de dados em que nenhuma informação "sensível" está comprometida podem ser tão perigosas: se um serviço vazar uma lista apenas de endereços de e-mail de seus usuários, os criminosos serão capazes de saber que todos os proprietários desses endereços de e-mail usar esse serviço e pode direcioná-los com e-mails que fingem ser desse serviço.

Em ataques de spear phishing mais sofisticados, os criminosos cibernéticos podem colher detalhes de seus perfis de mídia social para criar uma mensagem de spear phishing altamente personalizada que provavelmente o convencerá de sua autenticidade.

Etapa 2: a promessa (gancho)

Depois que o invasor tiver adquirido as informações necessárias para usar como isca, ele precisará lançar o anzol. Para fazer com que o alvo execute uma ação, o invasor precisa prometer algo ou assustá-lo.

Em muitos golpes, o gancho envolve fazer o alvo acreditar que uma de suas contas foi comprometida, criando um senso de urgência e fazendo o alvo agir rapidamente - talvez sem pensar. O invasor pode então redirecionar o alvo para seguir um link para uma página onde eles podem colher os detalhes da vítima.

Etapa 3: O Ataque (Catch)

A terceira fase do phishing é o ataque real. O criminoso cibernético envia o e-mail e se prepara para que a presa caia na isca.

Qual será a próxima ação do invasor dependerá da natureza do golpe. Por exemplo, se eles usaram uma página de destino para obter a senha de e-mail da vítima, eles podem fazer login na conta de e-mail da vítima para coletar mais informações e começar a enviar mais e-mails de phishing para os contatos da vítima.

Como posso defender minha organização contra ataques de phishing?

Para proteger sua empresa contra phishing, é essencial entender a ameaça. Por que alguém direcionaria seu negócio? Quais dados você possui que são valiosos? Quais transações financeiras você realiza que um cibercriminoso poderia tentar obter com uma fatura falsa?

1. Autenticação de 2 fatores

A autenticação multifator é absolutamente essencial para proteger suas contas contra phishing. Ele adiciona uma segunda linha de defesa, o que significa que mesmo se você cair em um ataque de phishing e revelar sua senha de e-mail, ainda será capaz de impedir o invasor de acessar sua conta.

2. Treinamento de Conscientização de Segurança

Como o phishing pode ser realizado de muitas maneiras diferentes, não há uma solução técnica simples que seja capaz de impedi-lo. Os seres humanos sempre serão o fator de risco quando se trata de phishing. É por isso que o treinamento é absolutamente essencial.

Seus funcionários devem ser ensinados a procurar sinais de phishing e sempre ter cuidado extra ao seguir links de e-mails inesperados. Inscrever seus usuários em cursos de treinamento de conscientização sobre segurança ajudará a mitigar a ameaça de e-mails de phishing.

3. Phishing simulado

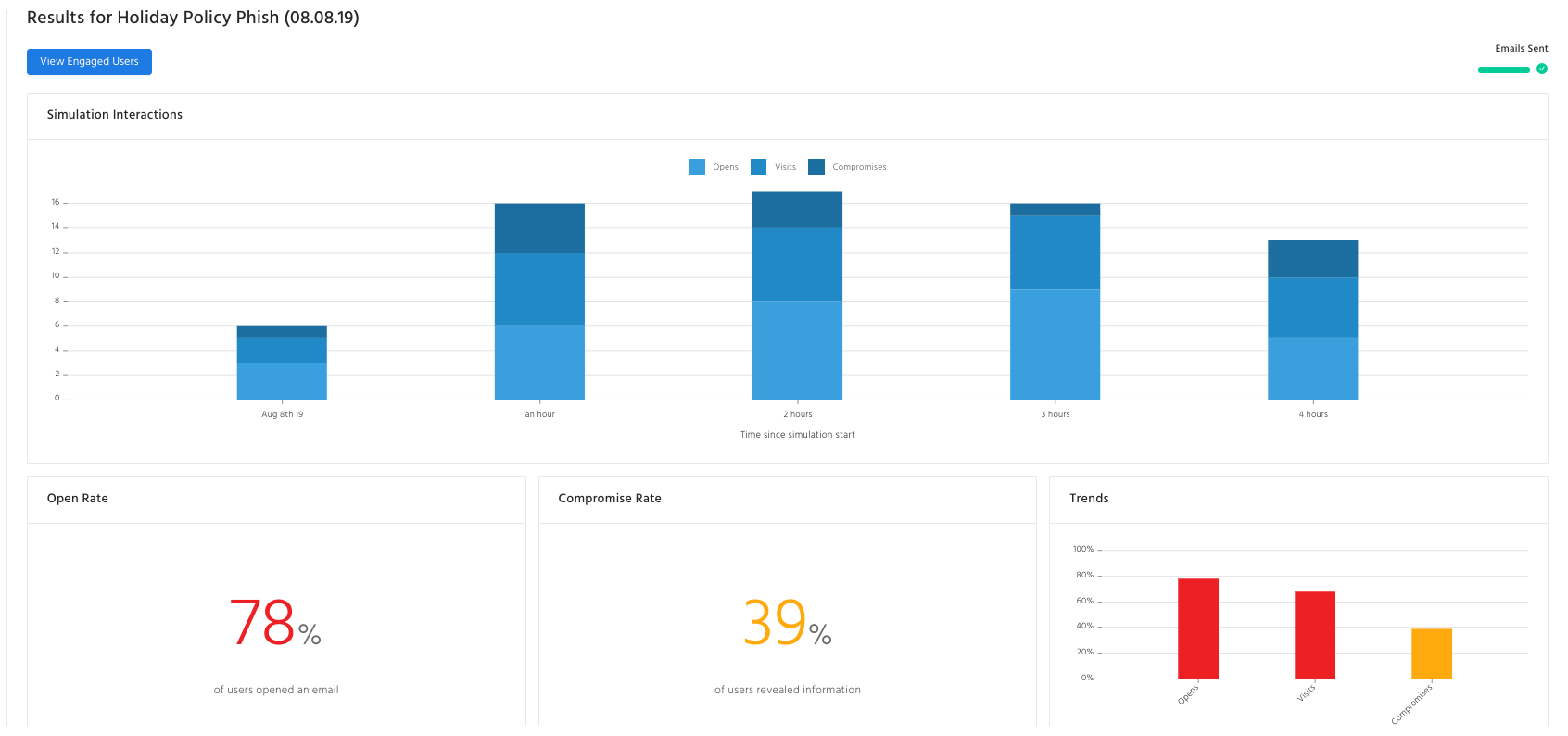

Embora o treinamento de funcionários seja essencial, a simulação de phishing permite que você veja o desempenho de seus funcionários quando confrontados com um cenário do mundo real. As simulações permitem que seus funcionários vejam como é fácil cair em um e-mail de phishing e é altamente eficaz para aumentar a conscientização, pois os funcionários têm muito mais probabilidade de se lembrar de ter caído em um e-mail de phishing simulado do que simplesmente fazendo um curso de treinamento.

Comece a transformar humanos em sua linha de defesa mais forte

usecure é a solução de Gerenciamento de Risco Humano (GRM) que capacita as empresas a reduzir os incidentes de segurança relacionados ao usuário, construir uma força de trabalho ciber-resiliente e atingir padrões de conformidade através de programas automatizados de treinamento de usuários.

Com a confiança dos principais profissionais de TI e provedores de serviços gerenciados (MSPs), usecure análisa, reduz e monitora o risco cibernético humano através de programas de treinamento de conscientização de segurança orientados a riscos, campanhas de phishing simuladas, gerenciamento de políticas simplificado e monitoramento contínuo de violação da dark web - tudo em uma plataforma.

.png)