Las tres etapas de un ataque de phishing: cebo, anzuelo y captura

El spear phishing es la forma más peligrosa de phishing. A diferencia de los ataques genéricos basados en plantillas, el spear phishing implica la búsqueda de información sobre el objetivo para personalizar el mensaje de phishing para que sea más probable que funcione.

Un ataque de spear phishing comienza con la búsqueda de información sobre el objetivo por parte del ciberdelincuente, luego utiliza ese objetivo para establecer una conexión y, en tercer lugar, utiliza esa conexión para hacer que el objetivo realice una acción. Sigue leyendo para saber más sobre el cebo, el anzuelo y la captura: las tres etapas de un ataque de spear phishing.

Primera etapa: la información (el cebo)

La primera de las tres etapas de un ataque de phishing es la preparación del cebo. Esto implica averiguar detalles sobre el objetivo, lo que puede ser tan sencillo como saber que utiliza un servicio concreto o que trabaja en una empresa determinada. Esta es una de las razones por las que las filtraciones de datos en las que no se ve comprometida ninguna información "sensible" pueden ser tan peligrosas: si un servicio filtra una lista de direcciones de correo electrónico de sus usuarios, los delincuentes podrán saber que todos los propietarios de esas direcciones de correo electrónico utilizan ese servicio y podrán dirigirse a ellos con correos electrónicos que simulen ser de ese servicio.

En los ataques de spear phishing más sofisticados, los ciberdelincuentes pueden recopilar detalles de tus perfiles en las redes sociales para construir un mensaje de spear phishing altamente personalizado que es muy probable que te convenza que es auténtico.

Lee más: La guía completa de los correos electrónicos de phishing

Segunda etapa: la promesa (el anzuelo)

Una vez que el atacante ha conseguido la información necesaria para utilizarla como cebo, tiene que preparar el anzuelo. Para hacer que el blanco realice una acción, el atacante tiene que prometer algo o asustarlo para que actúe.

En muchas estafas, el anzuelo consiste en hacer creer al blanco que una de sus cuentas ha sido comprometida, creando una sensación de urgencia y haciendo que el blanco actúe rápidamente, quizás sin pensar. A continuación, el atacante puede redirigir al blanco para que siga un enlace a una página en la que puede recopilar los datos de la víctima.

Tercera etapa: el ataque (la captura)

La tercera fase del phishing es el ataque real. El ciberdelincuente envía el correo electrónico y se prepara para que la presa pique el anzuelo.

La siguiente acción del atacante dependerá de la naturaleza de la estafa. Por ejemplo, si utilizaron una página de destino para obtener la contraseña del correo electrónico de la víctima, pueden iniciar sesión en la cuenta de correo electrónico de la víctima para obtener más información y comenzar a enviar más correos electrónicos de phishing a los contactos de la víctima.

Descubre cómo usecure ayuda a las empresas a impulsar un comportamiento seguro con una formación en ciberseguridad automatizada de forma inteligente.

¿Cómo puedo defender a mi organización de los ataques de phishing?

Para proteger a tu empresa del phishing, es esencial entender la amenaza. ¿Por qué alguien atacaría tu empresa? ¿Qué datos valiosos tienes? ¿Qué transacciones financieras realizas que un ciberdelincuente podría tratar de conseguir con una factura falsificada?

1. Autenticación de 2 factores

La autenticación multifactor es absolutamente esencial para proteger tus cuentas contra el phishing. Añade una segunda línea de defensa, lo que significa que aunque caigas en un ataque de phishing y des tu contraseña de correo electrónico, podrás impedir que el atacante acceda a tu cuenta.

2. Formación para la concienciación sobre la seguridad

Como el phishing puede llevarse a cabo de muchas maneras diferentes, no hay una solución técnica sencilla que pueda detenerlo. El factor de riesgo del phishing siempre será el ser humano. Por eso la formación es absolutamente esencial.

Hay que enseñar a los empleados a estar atentos a las señales de phishing y a tener mucho cuidado cuando sigan enlaces de correos electrónicos inesperados. Inscribir a los usuarios en cursos de concienciación sobre seguridad ayudará a mitigar la amenaza de los correos electrónicos de phishing.

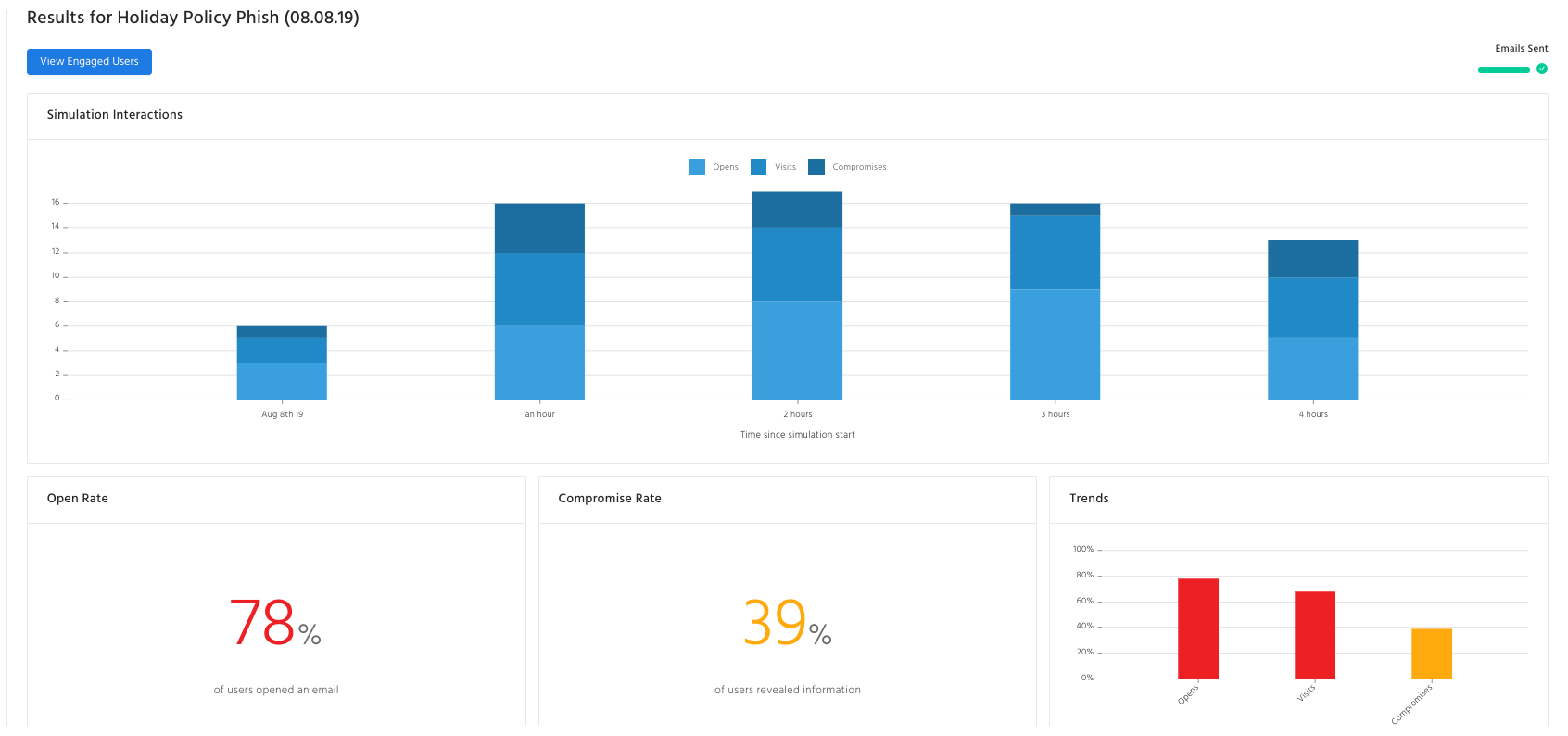

3. Phishing simulado

Aunque la formación de los empleados es esencial, la simulación de phishing te permite ver cómo actúan tus empleados cuando se enfrentan a un escenario del mundo real. Las simulaciones permiten a los empleados ver lo fácil que es ser víctima de un correo electrónico de phishing, y son muy eficaces para aumentar la concienciación, ya que es mucho más probable que los empleados recuerden haber caído en un correo electrónico de phishing simulado que en un simple curso de formación.