Os exemplos mais comuns de um e-mail de phishing

Talvez você e seus colegas tenham descoberto o sinal revelador de um e-mail de phishing, mas você consegue identificar esses e-mails fraudulentos altamente sofisticados? Vamos descobrir...

Os golpes de phishing de funcionários não estão apenas aumentando em número, mas também em sofisticação. Aqui, fornecemos exemplos de alguns dos e-mails de phishing mais populares e bem-sucedidos que existem. Dê uma olhada, compartilhe e evite ...

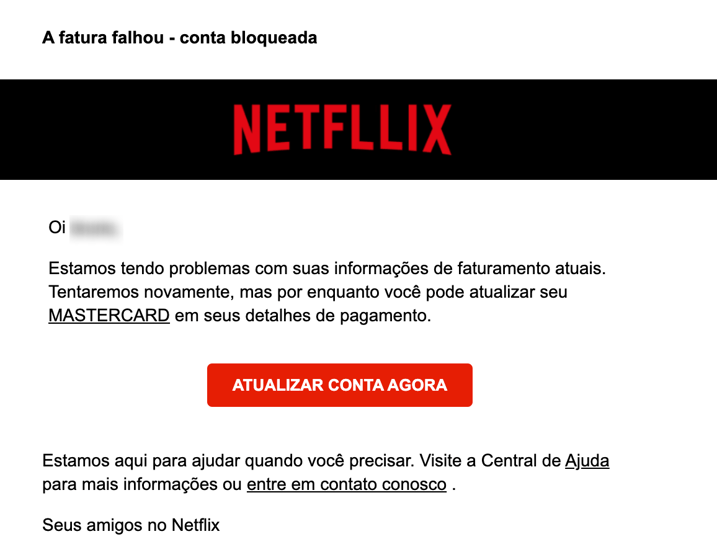

1. O golpe da fatura falsa

Vamos começar com indiscutivelmente o modelo de phishing mais popular que existe - a técnica de fatura falsa. Como muitos ataques de phishing, esse golpe depende do medo e da urgência, pressionando um usuário final a enviar um pagamento por bens ou serviços que nunca pediu ou recebeu.

Os departamentos financeiros são os alvos óbvios para esse tipo de ataque, embora haja muitas vítimas em potencial que podem ser enganadas.

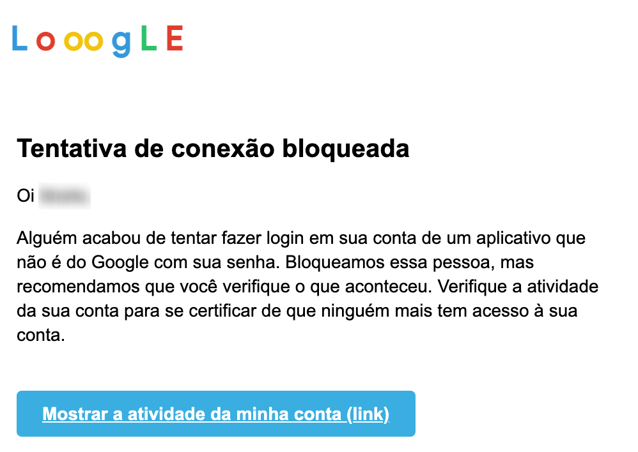

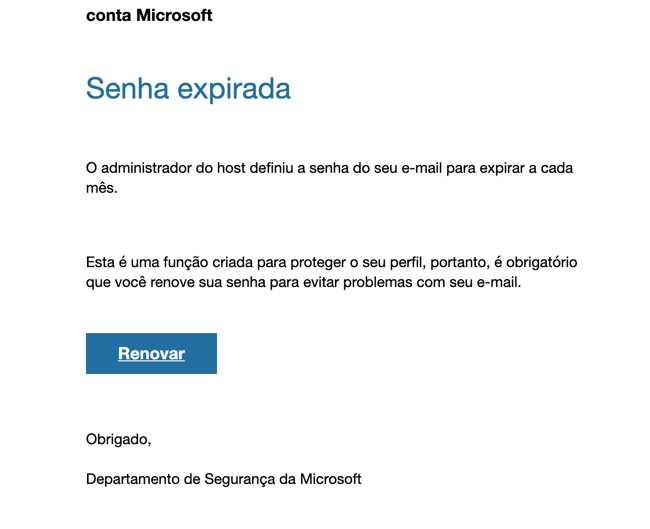

2. Golpe de atualização de conta de e-mail

Diante de sua conta expirar a menos que uma ação imediata seja tomada, o golpe de atualização de conta de e-mail pode parecer vir de provedores de e-mail confiáveis, como Microsoft e Google, ou simplesmente do departamento de TI da sua empresa.

Como você pode ver, nada de prejudicial se destaca neste e-mail. Não há erros gramaticais notáveis, nem solicitações elaboradas, e o link em si parece direcionar para uma página da web "https" segura para um usuário desavisado. Uma dica útil é passar o mouse sobre o próprio link quando for solicitado a fornecer detalhes pessoais - já que o próprio texto muitas vezes não representa o verdadeiro destino do link.

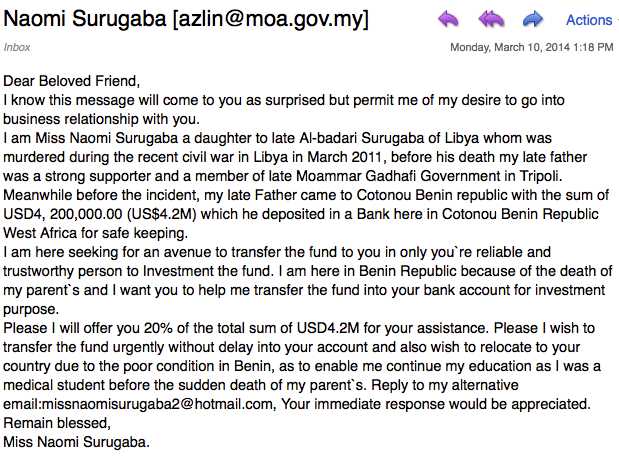

3. Golpe nigeriano

Talvez receber um e-mail de um "Príncipe Nigeriano" implorando por sua ajuda para recuperar um pedaço de dinheiro preso seja uma desculpa ridícula de uma história elaborada. Mas não se engane, esse golpe já existe há um bom tempo e há um bom motivo - funciona.

No e-mail, o golpista oferecerá a você uma grande quantia em dinheiro em troca de seus dados bancários. Você não apenas não receberá um centavo deste bondoso Príncipe, como também verá uma parte de seu dinheiro ir na direção oposta.

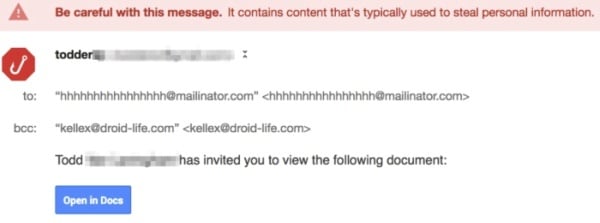

4. Golpe do Google Docs

Uma das técnicas de phishing de alto nível mais recentes, o golpe do Google Docs oferece uma reviravolta sinistra, pois o remetente pode muitas vezes parecer ser alguém que você conhece.

Este e-mail ultra sofisticado incentiva você a clicar em seu link para visualizar um 'documento', que então o leva a uma versão quase idêntica da página de login do Gmail. Depois que uma conta for selecionada, você será convidado a conceder acesso à sua conta do Google, o que significa que o invasor tem rédea solta.

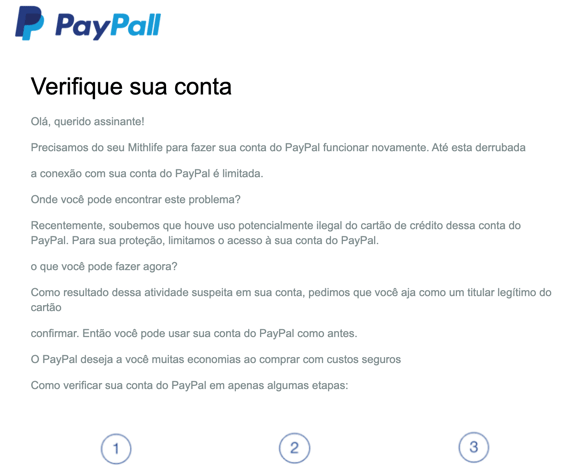

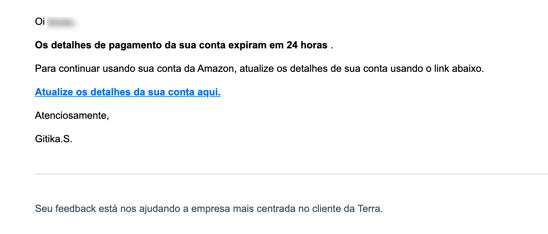

5. Golpe do PayPal

Com cerca de 200 milhões de usuários, o PayPal é uma ferramenta incrivelmente lucrativa para um criminoso cibernético. Além do alto volume de contas, o PayPal oferece aos fraudadores a chance de tirar proveito de uma plataforma vinculada diretamente ao seu cartão de crédito ou conta bancária.

Esses e-mails geralmente incluem o logotipo do PayPal, além de um pedaço convincente de letras pequenas na parte inferior do e-mail. Novamente, esse golpe tenta impor o modo de pânico em suas vítimas, geralmente com um tipo de mensagem "Há um problema com sua conta, clique aqui para consertar". Cuidado, eles também contêm letras miúdas de aparência legítima.

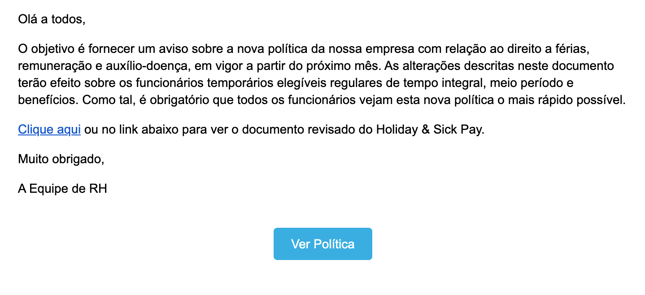

6. Mensagem do golpe de RH

Todos nós (esperamos) confiamos em nossa equipe de RH, especialmente quando se trata de receber e-mails muito importantes relacionados a atualizações pessoais ou de toda a empresa. O problema é que os cibercriminosos sabem quanta confiança depositamos em nossos colegas de RH.

Um golpe de e-mail de RH geralmente contém um anexo ou link malicioso que, uma vez clicado, instalará software malicioso em seu computador ou dispositivo. Incentive os colegas a perguntarem diretamente ao remetente de RH se uma solicitação de informações pessoais é legítima antes de pressionar enviar.

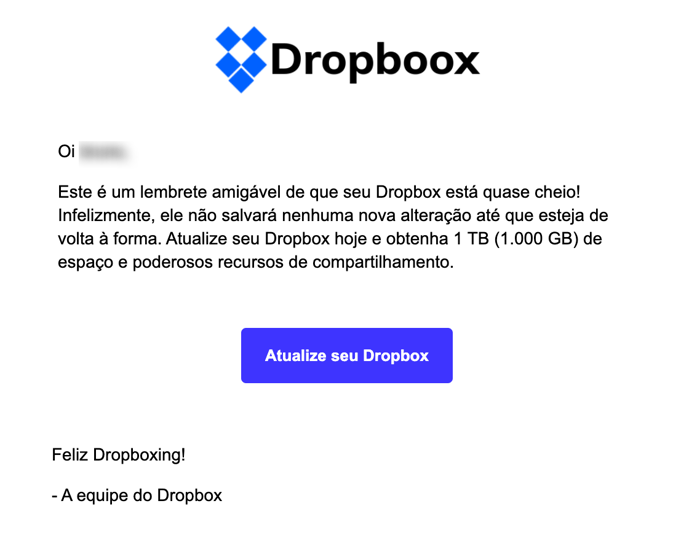

7. Golpe do Dropbox

A mesma velha história de encorajar os usuários a clicar em um link, mas uma plataforma totalmente nova para utilizar. Dropbox, a plataforma de compartilhamento e armazenamento online, cresceu enormemente em popularidade nos últimos anos - assim como seus copiadores fraudulentos.

O e-mail de phishing do Dropbox geralmente funciona informando ao usuário que o ‘arquivo’ que foi enviado a ele é muito grande e precisa ser aberto com um rápido “clique neste link”. Você provavelmente já deve ter adivinhado que uma página de destino falsa do Dropbox está esperando ... e você está certo. O que você pode não ter adivinhado é que esta página pode, na verdade, estar localizada no próprio Dropbox - esperando pacientemente para coletar seus detalhes.

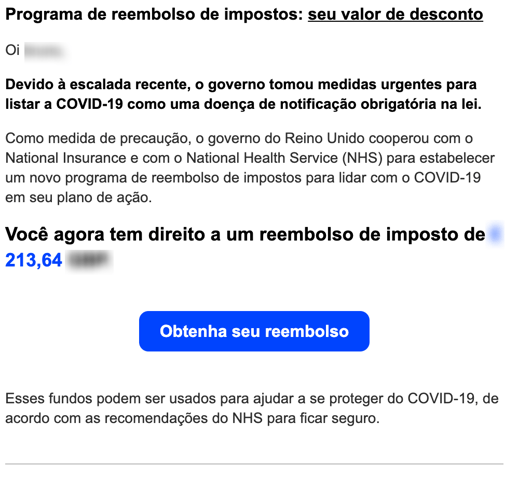

8. Golpe do imposto municipal

O golpe do imposto municipal é um ataque particularmente frustrante, pois pode usar uma variedade de mensagens inteligentes que o convencem a abrir mão de seus detalhes.

No site do governo do Reino Unido, aqui estão mais alguns exemplos do que um e-mail fiscal fraudulento pode conter:

- Insiste que você está na faixa errada do Imposto Municipal e que tem pagamentos devidos em sua conta do Imposto Municipal, quando na verdade sua faixa está correta;

- Diz que são do conselho local ou da Valuation Office Agency (VOA) e pedem os seus dados bancários para que possam reembolsar;

- Afirme que a VOA cobra para contestar a banda do imposto municipal;

- Afirma que os contribuintes devem, por lei, ser representados por um agente para contestar sua banda.

Os usuários finais são incentivados a clicar no link dentro do e-mail para serem direcionados a uma página legítima (ou seja, a Microsoft), onde podem atualizar rapidamente suas senhas. Porém, todas as credenciais inseridas nesta página serão enviadas diretamente para os criminosos cibernéticos em questão.

A autenticação de dois fatores é a forma mais eficaz para prevenir ataques de phishing, uma vez que adiciona uma camada extra de segurança ao fazer login em aplicações sensíveis

9. Esquema de atividade incomum

Ao receber um e-mail ou texto informando que houve “atividade suspeita em sua conta”, o alarme começa a tocar a todo vapor. É por isso que esse golpe funciona tão bem para golpistas, já que as vítimas não são apenas confrontadas com urgência e pânico - elas também enfrentam confusão.

Este é apenas um exemplo de onde pode vir um golpe de atividade incomum. Qualquer aplicativo, site ou plataforma - seja seu banco ou até mesmo sua conta do Instagram - pode ser usado por um invasor para essa técnica prejudicial.

"O custo médio das violações de dados corporativos aumentou 15%" - Infosec

Saber a aparência de um golpe de phishing é bom, mas não o suficiente

Então, agora você viu alguns dos exemplos mais populares de modelos de phishing por aí - mas mais precisa ser feito para realmente proteger as empresas e os usuários de serem vítimas de campanhas cada vez maiores. Conscientizar os funcionários não apenas sobre a aparência dos golpes mais populares, mas também como identificar os sinais menos óbvios, como denunciar um golpe e como evitar o fornecimento de informações valiosas que ajudam um invasor é fundamental.

Comece a transformar humanos em sua linha de defesa mais forte

usecure é a solução de Gerenciamento de Risco Humano (GRM) que capacita as empresas a reduzir os incidentes de segurança relacionados ao usuário, construir uma força de trabalho ciber-resiliente e atingir padrões de conformidade através de programas automatizados de treinamento de usuários.

Com a confiança dos principais profissionais de TI e provedores de serviços gerenciados (MSPs), usecure análisa, reduz e monitora o risco cibernético humano através de programas de treinamento de conscientização de segurança orientados a riscos, campanhas de phishing simuladas, gerenciamento de políticas simplificado e monitoramento contínuo de violação da dark web - tudo em uma plataforma.

.png)

.png)