Die häufigsten Beispiele für eine Phishing-E-Mail

Vielleicht haben Sie und Ihre Kollegen das verräterische Zeichen einer Phishing-E-Mail aufgespürt, aber können Sie diese hoch entwickelten betrügerischen E-Mails erkennen? Lass es uns herausfinden...

Phishing-Betrug durch Mitarbeiter nimmt nicht nur zu, sondern nimmt auch an Komplexität zu. Hier haben wir Beispiele für einige der beliebtesten und erfolgreichsten Phishing-E-Mails gegeben. Schauen, teilen und vermeiden...

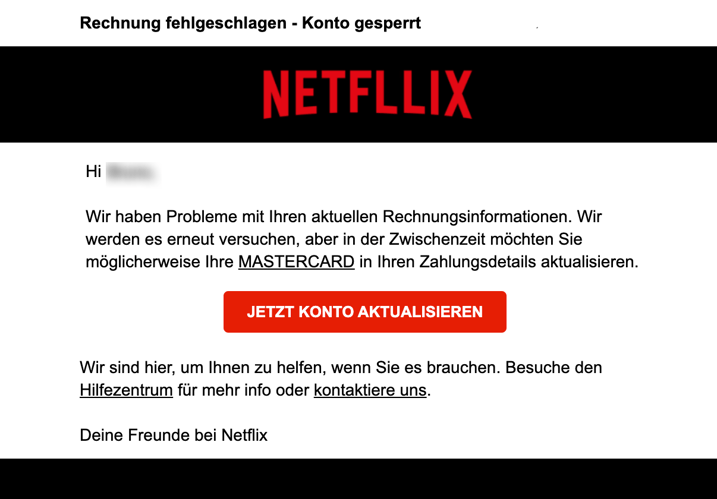

1. Der Betrug mit gefälschten Rechnungen

Beginnen wir mit der wohl beliebtesten Phishing-Vorlage – der Fake-Rechnung-Technik. Wie viele Phishing-Angriffe beruht dieser Betrug auf Angst und Dringlichkeit und setzt einen Endbenutzer unter Druck, eine Zahlung für Waren oder Dienstleistungen zu leisten, die er noch nie bestellt oder erhalten hat.

Finanzabteilungen sind die offensichtlichen Ziele für diese Art von Angriffen, obwohl es viele potenzielle Opfer gibt, die getäuscht werden könnten.

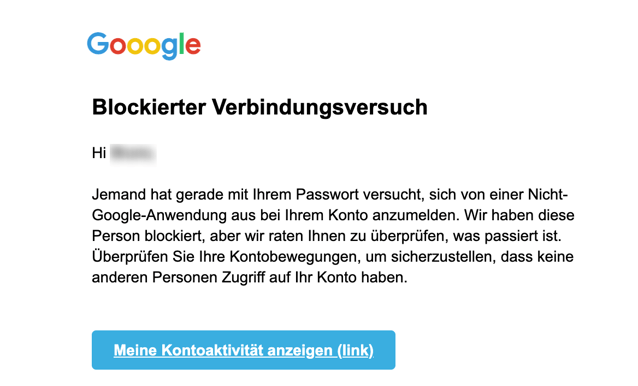

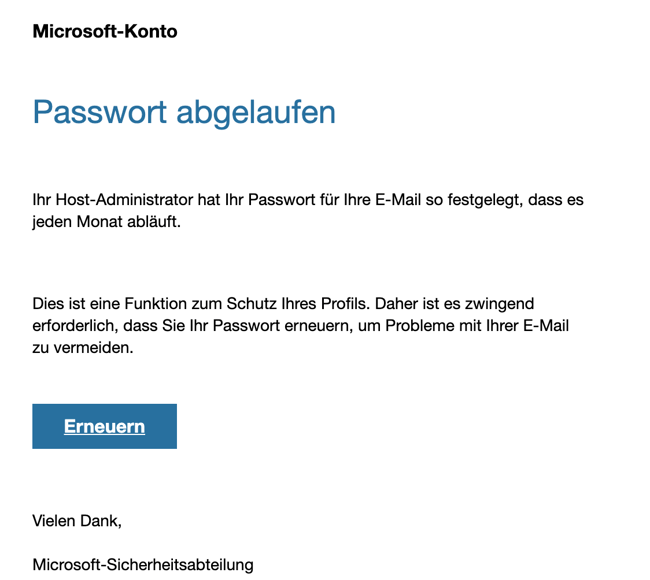

2. E-Mail-Konto-Upgrade-Betrug

Wenn Ihr Konto abläuft, wenn keine sofortigen Maßnahmen ergriffen werden, kann der E-Mail-Konto-Upgrade-Betrug von vertrauenswürdigen E-Mail-Anbietern wie Microsoft und Google oder einfach von der IT-Abteilung Ihres Unternehmens stammen.

Wie Sie sehen, sticht aus dieser E-Mail nichts Schädliches heraus. Es gibt keine herausragenden grammatikalischen Fehler, keine aufwendigen Anfragen, und der Link selbst scheint einem ahnungslosen Benutzer auf eine sichere „https“-Webseite zu verweisen. Ein nützlicher Tipp ist es, den Mauszeiger über den Link selbst zu bewegen, wenn Sie nach persönlichen Daten gefragt werden – da der Text selbst oft nicht das wahre Ziel des Links darstellt.

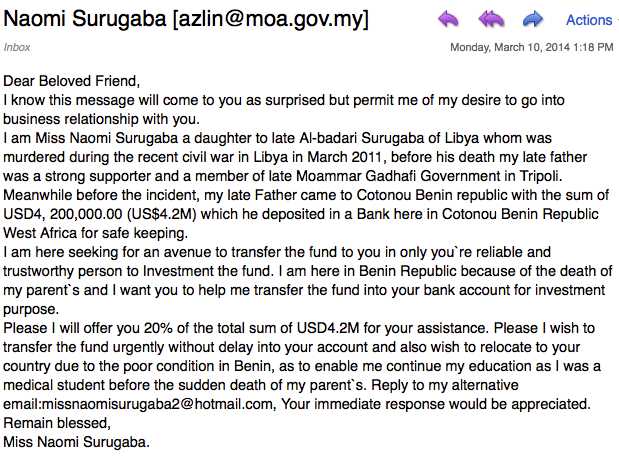

3. Nigerianischer Betrug

Vielleicht ist es eine lächerliche Entschuldigung für eine ausgeklügelte Geschichte, eine E-Mail von einem „nigerianischen Prinzen“ zu erhalten, in der Sie um Ihre Hilfe bei der Bergung eines gefangenen Geldes gebeten werden. Aber lassen Sie sich nicht täuschen, dieser Betrug gibt es schon seit einiger Zeit und es gibt einen guten Grund - es funktioniert.

In der E-Mail bietet Ihnen der Betrüger eine große Geldsumme im Austausch für Ihre Bankverbindung an. Sie erhalten nicht nur keinen Cent von diesem freundlichen Prinzen, sondern sehen auch, dass ein Teil Ihres Geldes in die entgegengesetzte Richtung fließt.

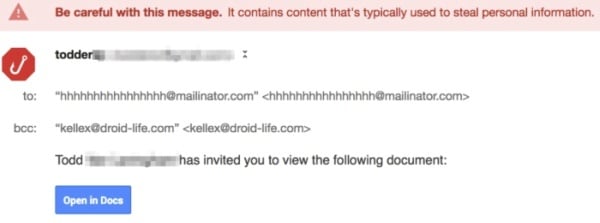

4. Betrug mit Google Docs

Eine der neuesten hochkarätigen Phishing-Techniken, der Google Docs-Betrug, bietet eine besonders düstere Wendung, da der Absender oft als jemand erscheinen kann, den Sie kennen.

Diese hochentwickelte E-Mail ermutigt Sie, auf den Link zu klicken, um ein "Dokument" anzuzeigen, das Sie dann zu einer fast identischen Version der Anmeldeseite von Gmail führt. Sobald ein Konto ausgewählt wurde, werden Sie aufgefordert, Zugriff auf Ihr Google-Konto zu gewähren, sodass der Angreifer freie Hand hat.

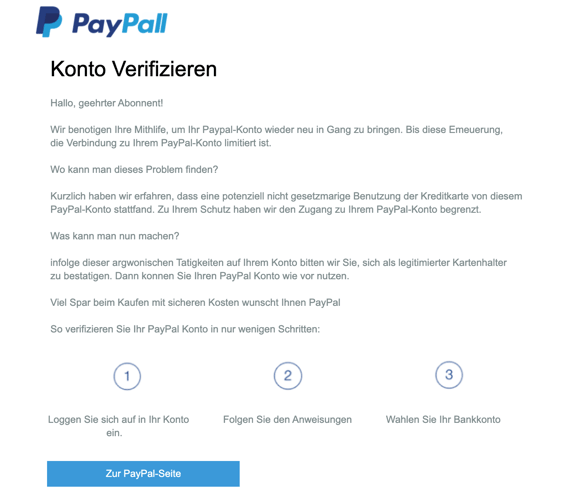

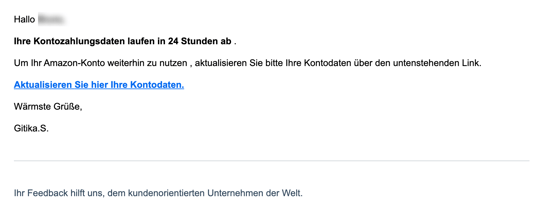

5. PayPal-Betrug

Mit rund 200 Millionen Nutzern ist PayPal ein unglaublich lukratives Tool für einen Cyberkriminellen. Neben dem hohen Kontovolumen bietet PayPal Betrügern die Möglichkeit, eine Plattform zu nutzen, die direkt mit Ihrer Kreditkarte oder Ihrem Bankkonto verknüpft ist.

Diese E-Mails enthalten oft das PayPal-Logo sowie ein überzeugendes Kleingedrucktes am Ende der E-Mail. Auch hier versucht dieser Betrug, den Panikmodus bei seinen Opfern durchzusetzen, oft mit der Meldung „Es gibt ein Problem mit Ihrem Konto, bitte klicken Sie hier, um es zu beheben“. Vorsicht, sie enthalten auch legitim aussehendes Kleingedrucktes.

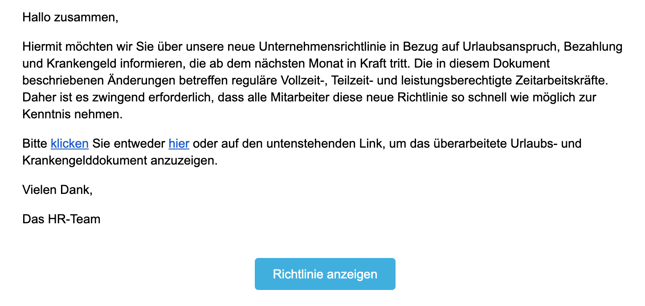

6. Nachricht von HR Scam

Wir alle vertrauen (hoffentlich) unserem HR-Team, insbesondere wenn es darum geht, sehr wichtige E-Mails zu unternehmensweiten oder persönlichen Updates zu erhalten. Das Problem ist, dass Cyberkriminelle wissen, wie viel Vertrauen wir unseren HR-Kollegen entgegenbringen.

Ein HR-E-Mail-Betrug enthält oft einen bösartigen Anhang oder Link, der nach dem Anklicken bösartige Software auf Ihrem Computer oder Gerät installiert. Ermutigen Sie Kollegen, den HR-Sender direkt zu fragen, ob eine Anfrage nach personenbezogenen Daten legitim ist, bevor Sie auf Senden drücken.

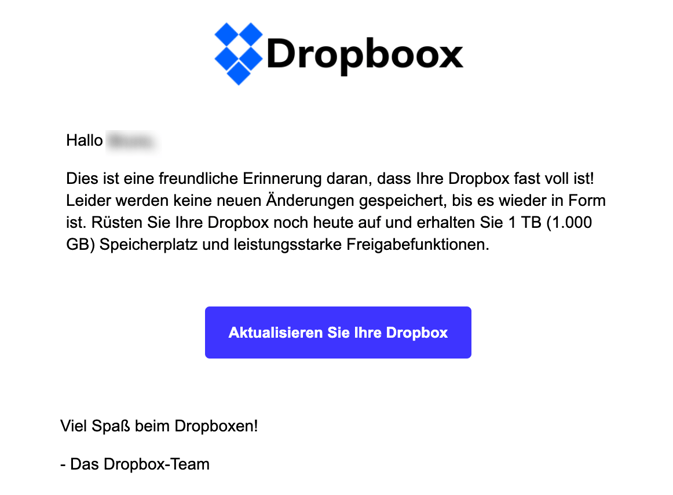

7. Dropbox-Betrug

Die gleiche alte Geschichte, Benutzer zu ermutigen, auf einen Link zu klicken, aber eine ganz neue Plattform zu nutzen. Dropbox, die Online-Sharing- und Speicherplattform, hat in den letzten Jahren massiv an Popularität gewonnen – und so auch ihre betrügerischen Nachahmer.

Die Dropbox-Phishing-E-Mail funktioniert normalerweise, indem sie einen Benutzer darüber informiert, dass die ihm per E-Mail zugesandte „Datei“ zu groß ist und mit einem kurzen „Klick auf diesen Link“ geöffnet werden muss. Sie haben wahrscheinlich schon erraten, dass eine gefälschte Dropbox-Landingpage wartet … und Sie haben Recht. Was Sie vielleicht nicht ahnen, ist, dass sich diese Seite tatsächlich in Dropbox selbst befindet und geduldig darauf wartet, Ihre Daten zu sammeln.

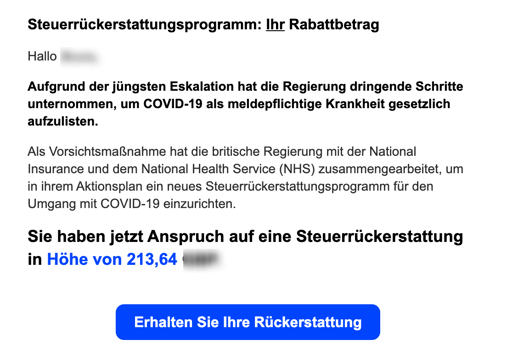

8. Der Steuerbetrug des Rates

Der Betrug mit der Gemeindesteuer ist ein besonders frustrierender Angriff, da er eine Vielzahl von cleveren Botschaften verwenden kann, die Sie davon überzeugen, sich von Ihren Daten zu trennen.

Auf der Website der britischen Regierung finden Sie hier einige weitere Beispiele dafür, was eine betrügerische Steuer-E-Mail enthalten kann:

- Es besteht darauf, dass Sie sich in der falschen Ratssteuerklasse befinden und Ihnen Nachzahlungen auf Ihrer Ratssteuerrechnung geschuldet sind, obwohl Ihre Band tatsächlich richtig ist;

- Dort steht, dass sie von der Gemeindeverwaltung oder der Valuation Office Agency (VOA) sind und nach Ihren Bankdaten fragen, damit sie eine Rückerstattung vornehmen können.

- Beanspruchen Sie, dass die VOA Ihnen in Rechnung stellt, um Ihre Ratssteuerspanne anzufechten;

- Behauptungen, dass Steuerzahler per Gesetz von einem Agenten vertreten werden müssen, um ihre Band anzufechten.

Endbenutzer werden ermutigt, auf den Link in der E-Mail zu klicken, um zu einer legitimen Seite (z. B. Microsoft) weitergeleitet zu werden, auf der sie ihr Passwort schnell aktualisieren können. Alle auf dieser Seite eingegebenen Anmeldeinformationen werden jedoch direkt an die betreffenden Cyberkriminellen gesendet.

Die Zwei-Faktor-Authentifizierung ist der effektivste Weg, Phishing-Angriffe zu verhindern, da sie eine zusätzliche Sicherheitsebene bei der Anmeldung bei sensiblen Anwendungen bietet

9. Betrug mit ungewöhnlichen Aktivitäten

Wenn Sie eine E-Mail oder eine SMS mit der Meldung „verdächtige Aktivitäten auf Ihrem Konto“ erhalten, läuten die Alarmglocken mit voller Geschwindigkeit. Aus diesem Grund funktioniert dieser Betrug für Betrüger so gut, da die Opfer nicht nur mit Dringlichkeit und Panik konfrontiert sind, sondern auch mit Verwirrung.

Dies ist nur ein Beispiel dafür, woher ein ungewöhnlicher Aktivitätsbetrug kommen kann. Jede App, Website oder Plattform – sei es Ihre Bank oder sogar Ihr Instagram-Konto – kann von einem Angreifer für diese schädliche Technik verwendet werden

"Die durchschnittlichen Kosten für Unternehmensdatenstrände sind um 15 % gestiegen" - Infosec

Zu wissen, wie ein Phishing-Betrug aussieht, ist gut, aber nicht gut genug

Jetzt haben Sie einige der beliebtesten Beispiele für Phishing-Vorlagen gesehen. Es muss jedoch noch mehr getan werden, um Unternehmen und Nutzer wirklich davor zu schützen, Opfer ständig wachsender und zunehmender Kampagnen zu werden. Die Sensibilisierung der Mitarbeiter nicht nur dafür, wie die beliebtesten Betrügereien aussehen, sondern auch, wie man die weniger offensichtlichen Anzeichen erkennt, einen Betrug meldet und wie man vermeiden kann, wertvolle Informationen preiszugeben, die einem Angreifer helfen, ist der Schlüssel.

Beginne damit, Menschen in deine stärkste Verteidigungslinie zu verwandeln

usecure ist die Menschliches Risikomanagement (MRM)-Lösung, die es Unternehmen ermöglicht, benutzerbezogene Sicherheitsvorfälle zu reduzieren, eine cyberresistente Belegschaft aufzubauen und Compliance-Standards durch automatisierte Benutzerschulungsprogramme zu erreichen.

Von führenden IT-Profis und Managed-Service-Providern (MSPs) vertraut, usecure analysiert, reduziert und überwacht das menschliche Cyberrisiko durch risikoorientierte Schulungsprogramme zum Sicherheitsbewusstsein, simulierte Phishing-Kampagnen, vereinfachtes Richtlinienmanagement und kontinuierliche Überwachung von Dark-Web-Verletzungen – alles von einer Plattform aus.

.png)

.png)