Les tendances du marché que les MSP ne peuvent se permettre d'ignorer en 2025

Au cours de l'année écoulée, les conversations autour de la cybersécurité ont pris un tournant décisif - il ne s'agit plus seulement de protection de base, mais aussi d'atténuation des risques humains, de préparation à la réglementation et de preuve de maturité en matière de sécurité - et les MSP sont censés être à la tête de ce changement.

Lors des récentes sessions de formation, nous avons insisté sur un message simple : Les MSP ne peuvent plus se permettre d'être passifs en matière de sécurité ; ils doivent prendre les devants. Le dernier article de ChannelWeb le confirme : le marché évolue rapidement !

Dans ce blog, nous analyserons trois des tendances les plus pressantes qui façonnent l'avenir de la cybersécurité - et la manière dont les MSP doivent y répondre.

Sujets abordés dans ce blog :

- Tendance 1 : Le risque croissant d'erreurs humaines

- Incidents de cybersécurité très médiatisés en 2025 causés par des erreurs humaines

- Stratégie MSP pour réduire le risque cybernétique humain pour les clients - Tendance 2 : le durcissement des règles en matière de cybersécurité dans le monde entier

- Exigences réglementaires les plus courantes en matière de cybersécurité dans le monde

- Solutions de sécurité clés que les MSP devraient rechercher - Tendance 3 : Les clients exigent des preuves de crédibilité de la part des fournisseurs de cybersécurité

- Trois critères essentiels pour évaluer les fournisseurs de cybersécurité

Tendance 1 : le risque croissant d'erreurs humaines

Aujourd'hui, la majorité des violations sont dues à un comportement humain - qu'il s'agisse d'un courriel mal adressé, d'un mot de passe faible ou d'un clic sur un lien d'hameçonnage.

Selon le rapport 2024 Voice of the CISO de Proofpoint, 74 % des responsables de la sécurité des informations (CISO) ont identifié l'erreur humaine comme leur principale préoccupation en matière de cybersécurité, ce qui représente une augmentation notable par rapport aux 60 % de l'année précédente. À l'appui,le rapport State of Human Risk Report de Mimecast( ) a révélé que l'erreur humaine joue un rôle dans 95 % des violations de données, soulignant son impact critique sur la sécurité organisationnelle.

Incidents de cybersécurité très médiatisés en 2025 causés par des erreurs humaines

Si les statistiques indiquent que l'erreur humaine est l'une des principales causes des cyberattaques, les incidents réels ont un impact bien plus important. Au cours du seul premier semestre 2025, une vague de violations très médiatisées dans tous les secteurs a déjà ébranlé les entreprises mondiales.

| Organisations/ Incidents | Secteurs | Erreurs humaines | Conséquences |

| Marks & Spencer (M&S) | Commerce de détail | Un vendeur tiers ciblé par hameçonnage | Perte de bénéfices de 300 millions de livres sterling, Perte de capitalisation boursière de 750 millions de livres sterling |

| Aflac | Assurance | Employés trompés par des ingénieurs sociaux se faisant passer pour une assistance technique | Compromission de données sensibles sur les clients et la santé |

| Qantas Airways | Aviation | Erreur dans un centre d'appel | 5,7 millions d'enregistrements de clients violés |

| Coinbase | Crypto | Un initié a été soudoyé pour accorder l'accès | Données internes exfiltrées, demandes de ransomware, baisse des actions de l'entreprise de >6% le lendemain matin |

| Cartier | Commerce de détail | Remplissage d'identifiants en raison de la réutilisation de mots de passe | E-mails, adresses et historique des clients exposés |

| WestJet et Hawaiian Airlines | Aviation | Manipulation du service d'assistance | Alerte du FBI, enquête en cours sur une compromission potentielle |

| Districts scolaires de Long Island | Éducation | Le personnel est tombé dans le piège du phishing et des faux sites de connexion | Plus de 10 000 dossiers d'élèves révélés |

| Texas Digestive Disease Consultants | Santé | Serveur non sécurisé exposé suite à une mauvaise configuration de la part d'un employé | Environ 205 000 dossiers de patients exposés |

| Comté de Los Angeles | Gouvernement du comté de Los Angeles | Un employé a cliqué sur un lien d'hameçonnage dans sa boîte de réception | Plusieurs systèmes cryptés par un ransomware |

| Cyberespionnage ciblant les semi-conducteurs taïwanais | Fabrication de semi-conducteurs | Cyber-espionnage par spear-phishing et vol d'informations d'identification chez les fournisseurs | Jusqu'à 20 organisations compromises, activités d'espionnage dans la chaîne d'approvisionnement |

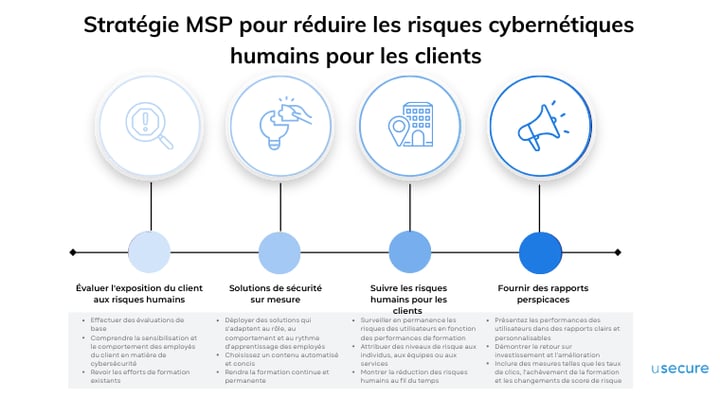

Stratégie des MSP pour réduire le risque cybernétique humain pour les clients

L'erreur humaine reste l'une des principales causes des violations - et les clients le savent. Les clients ne s'intéressent plus seulement aux antivirus et à la gestion des correctifs, ils se posent des questions : "Notre personnel est-il suffisamment formé pour constituer une défense solide contre les menaces de sécurité ?" Ils se tournent vers leurs prestataires de services de gestion de la sécurité pour qu'ils les aident à gérer ce risque.

Les fournisseurs de services de gestion devraient constituer un portefeuille de solutions pour faire face aux cyberrisques liés à l'être humain sous tous leurs aspects. Suivez ces étapes stratégiques pour développer une offre de gestion des risques humains centrée sur le client :

Commencez par effectuer une évaluation de base pour comprendre où en est le personnel du client en termes de sensibilisation et de comportement à l'égard de la cybersécurité. Examiner les efforts de formation existants, le cas échéant.

2. Déployer des solutions de sécurité sur mesure

Une fois les lacunes identifiées, déployer une solution centrée sur l'utilisateur qui s'adapte au rôle, au comportement et au rythme d'apprentissage de l'employé. Il est important de choisir une plateforme qui offre un contenu automatisé et fragmenté pour maximiser l'engagement. Pour susciter un véritable changement de comportement, la formation doit être permanente et continue. La cohérence est essentielle pour créer des habitudes de sécurité durables au sein du personnel.

3. Suivre en permanence les risques humains pour les clients

Adoptez une solution qui permet de surveiller en permanence les risques encourus par les utilisateurs en fonction de leurs performances en matière de formation. Attribuez des niveaux de risque aux individus, aux équipes ou aux départements. Partagez avec vos clients des rapports qui montrent clairement la réduction des risques au fil du temps. Utilisez ces informations pour orienter les formations et les interventions futures.

4. Fournir des rapports pertinents

Présentez les résultats des performances des utilisateurs dans des rapports clairs et personnalisables qui démontrent le retour sur investissement et l'amélioration. Incluez des mesures telles que les taux de clics, l'achèvement de la formation et les changements de score de risque. Utilisez ces rapports pour engager la conversation lors des QBR et des revues de clients.

Tendance 2 : Le durcissement des règles en matière de cybercriminalité dans le monde entier

Partout dans le monde, les réglementations en matière de cybersécurité deviennent plus strictes, plus larges et plus applicables. Les gouvernements ne considèrent plus le risque cybernétique comme une question purement technique - ils attendent désormais des organisations qu'elles fassent preuve de responsabilité, de résilience et de défense proactive. De la directive NIS 2 de l'UE et de l'application du GDPR à la CIRCIA des États-Unis et aux mandats sectoriels tels que HIPAA et PCI DSS v4.0, les exigences en matière de conformité augmentent rapidement.

Exigences réglementaires les plus courantes en matière de cybercriminalité à l'échelle mondiale

Un grand nombre de lois, de cadres et de normes en matière de cybersécurité comprennent désormais des exigences axées sur les personnes, conçues pour réduire les risques humains et démontrer une gestion proactive de la sécurité. Voici quelques-unes des attentes réglementaires les plus courantes auxquelles les MSP et leurs clients doivent répondre :

-

- Formation de sensibilisation à la sécurité

La plupart des réglementations imposent aux organisations de dispenser régulièrement à tous leurs employés une formation de sensibilisation à la sécurité basée sur les rôles. Cela permet de s'assurer que les utilisateurs comprennent les menaces courantes telles que le phishing, les ransomwares et la mauvaise manipulation des données.Fortement exigée par NIS 2 (Article 20(1)), GDPR (Article 39(1)(b)), HIPAA (§164.308(a)(5)), PCI DSS v4.0 (Exigence 12.6), ISO 27001 (Annexe A 6.3), DORA (Article 5 Section 2(g), Cyber Essentials (Exigence 4) et NIST CSF 2.0 (Identifier).

- Formation de sensibilisation à la sécurité

-

-

Préparation et simulation d'hameçonnage

Fortement exigé par la NIS 2 (article 21, paragraphe 2, point g)), PCI DSS v4.0 (exigence 5.4), ISO 27001 (annexe A 6.3), Cyber Essentials (exigence 5), NIST CSF 2.0 (Detect). De nombreuses lois et cadres soulignent la nécessité de simuler des cyberattaques afin d'évaluer et d'améliorer la préparation des utilisateurs - en particulier contre le phishing, l'un des vecteurs d'attaque les plus courants.

-

-

-

Gestion de la politique et reconnaissance par l'utilisateur

Fortement exigées par le GDPR (article 33), HIPAA (45 CFR §§ 164.400-414), CIRCIA (Cyber Incident Reporting Requirements), ISO 27001 (Annexe A 6.8) et NIST CSF 2.0 (Protect). Les organisations sont censées disposer de politiques claires (par exemple, utilisation acceptable, traitement des données, travail à distance) etveiller à ce que les utilisateurs les lisent et les reconnaissent. La méconnaissance des politiques est un signal d'alarme en matière de conformité.

- Détection des brèches et surveillance des informations d'identification

Les lois sur la cybersécurité exigent de plus en plus que les organisations détectent les violations et y répondent rapidement. La surveillance des informations d'identification exposées est un moyen proactif de réduire le risque d'accès non autorisé et de démontrer que l'on est prêt à faire face à un incident.Fortement requis par le GDPR (Article 33), HIPAA (45 CFR §§ 164.400-414), CIRCIA (Cyber Incident Reporting Requirements), ISO 27001 (Annexe A 6.8) et NIST CSF 2.0 (Protect).

-

Principales solutions de sécurité que les MSP devraient rechercher

Les MSP, de plus en plus considérés comme des extensions des opérations de sécurité et de conformité de leurs clients, doivent rester à l'affût des exigences légales et fournir des solutions axées sur la conformité et le personnel qui s'alignent sur ces normes de plus en plus strictes.

-

- Desmodules de formation spécifiques à un rôle et attrayants qui surmontent la courbe d'oubli, avec une livraison automatisée, un suivi de l'achèvement et des rapports exportables pour répondre aux exigences d'audit.

- Des simulations automatisées d'hameçonnage avec un suivi en temps réel des taux de clics et de rapports afin de mesurer et d'améliorer la résilience des utilisateurs au fil du temps.

- Distribution automatisée des politiques associée à un suivi des accusés de réception, garantissant des enregistrements prêts à l'audit de l'acceptation des utilisateurs et une gestion actualisée des politiques.

- Des analyses régulières des informations d'identification compromises associées aux domaines des clients, fournissant des alertes en temps opportun qui permettent aux MSP de prendre des mesures rapides et d'empêcher la prise de contrôle des comptes.

Le durcissement des règles cybernétiques constitue à la fois un défi et une opportunité de croissance. Les MSP qui intègrent la conformité dans leurs services se démarqueront en tant que partenaires stratégiques dans cet environnement aux enjeux élevés.

Tendance 3 : Les clients exigent des preuves de crédibilité de la part des fournisseurs de cybersécurité

De nos jours, les clients ne se contentent plus d'assurances verbales ou de fiches produits sur papier glacé - ils veulent des preuves. Ils veulent des preuves concrètes que les solutions mises en place sont sûres, conformes et de haut niveau.

Selon une récente enquête de CyberSmart auprès de 900 dirigeants de MSP, 77 % des MSP ont déclaré qu'ils subissaient une surveillance accrue des capacités de sécurité de leur propre entreprise - ce qui signifie que les MSP doivent choisir avec soin leurs partenaires en matière de cybersécurité.

Pour les MSP, il ne suffit pas de dire que votre pile est sécurisée ; vous devez démontrer que vous avez fait des choix délibérés et vérifiés concernant les fournisseurs que vous utilisez.

Trois critères essentiels pour évaluer les fournisseurs de cybersécurité

Pour répondre aux attentes de vos clients et aux obligations réglementaires, voici comment vous pouvez sélectionner en toute confiance des fournisseurs de solutions qui répondent aux normes actuelles de sécurité et de fiabilité :

1. Donner la priorité aux fournisseurs disposant de certifications reconnues en matière de cybersécurité

Lorsque les clients exigent des garanties, la validation d'une tierce partie en dit long. Choisissez des fournisseurs qui détiennent des certifications crédibles telles que Cyber Essentials, Cyber Essentials Plus, ISO 27001, SMB1001, etc. Ces certifications témoignent d'un engagement proactif et vérifié en faveur de la sécurité de l'information et vous aident à vous aligner sur les lois mondiales en matière de cybersécurité. En vous associant à des fournisseurs certifiés, vous donnez à vos clients confiance dans votre posture de sécurité - et vous contribuez à protéger votre propre entreprise.

2. Vérifier la viabilité à long terme et la stabilité financière des fournisseurs

Trop de solutions de cybersécurité sont brillantes et disparaissent rapidement. Pour que votre investissement soit rentable, choisissez des fournisseurs qui sont financièrement solides et qui se développent activement. Recherchez des partenaires ayant une assise financière solide et une trajectoire de croissance claire. Des indicateurs tels que des tours de financement récents, une croissance régulière du chiffre d'affaires et des expansions stratégiques sont des signes forts de viabilité à long terme.

3. Rechercher des antécédents cohérents en matière de développement de produits

Les cybermenaces évoluent et vos fournisseurs aussi. Choisissez des partenaires qui améliorent constamment leur plateforme avec des mises à jour significatives, de nouvelles fonctionnalités, des corrections de bogues ou des ajustements de l'interface utilisateur. Le développement proactif montre l'engagement d'un fournisseur dans l'amélioration continue. Il s'agit de construire une plateforme qui évolue avec votre entreprise et qui s'adapte à l'évolution des besoins de vos clients en matière de sécurité.

D'un fournisseur passif à un partenaire proactif

Avec la seconde moitié de l'année 2025 déjà en cours, une chose est claire : les menaces et les attentes en matière de cybersécurité progressent rapidement. Les MSP ne peuvent plus se permettre d'être réactifs dans leur approche de la réduction des risques. La bonne nouvelle ? Ces défis présentent également des opportunités considérables. Les MSP qui assument leur rôle de partenaires proactifs - en offrant des solutions centrées sur l'humain, des services alignés sur la conformité et une crédibilité étayée par des preuves - se démarqueront sur un marché encombré.

Le marché s'est exprimé, et les MSP qui l'écouteront prospéreront. Contactez-nous dès aujourd'hui pour bénéficier d 'un essai gratuit de 14 jours de nos produits ou pour accéder à une bibliothèque de démonstrations à la demande afin de découvrir la manière moderne de réduire les cyber-risques humains, de répondre aux normes de conformité en constante évolution et de prouver votre valeur en tant que partenaire proactif en matière de sécurité.