Wie führt man eine effektive Phishing-Simulation durch?

Warum sollte ich Phishing-Simulationen einsetzen?

Als der vom Weltwirtschaftsforum veröffentlichte Global Risk Report 2022 betonte, dass 95 % der Cybersicherheitsprobleme auf menschliches Versagen zurückzuführen sind, wissen wir, dass ein dringender Bedarf an Schulung und Stärkung unserer Belegschaft besteht. In diesem Artikel erfahren Sie Schritt für Schritt, wie Sie eine Phishing-Simulation einrichten.

Schritt 1: Legen Sie Ziele für jede Phishing-Simulation fest

Schritt 2: Wählen Sie ein Phishing-Szenario und eine Zielseite

Schritt 3: Erstellen Sie eine E-Mail passend zur Zielseite

Schritt 4: Konfigurieren Sie die Einstellungen für Phishing-Simulationen

Schritt 5: Simulationsergebnisse auswerten

Schritt 6: Unterstützen Sie gefährdete Mitarbeiter

Schritt 7: Planen Sie die nächste Phishing-Simulation

Richten Sie jetzt Ihre Phishing-Simulation ein

Schritt 1: Legen Sie Ziele für jede Phishing-Simulation fest

Durch das Setzen von Zielen erhalten Sie eine klare Richtung, was Sie bei jeder Phishing-Simulation erreichen möchten. Mit diesen Zielen vor Augen können Sie Ihren Fokus leichter ausrichten. Ziele dienen Ihnen auch als Kriterien, anhand derer Sie beurteilen können, ob Ihre Phishing-Simulation erfolgreich ist.

Ziele für Phishing-Simulationen sollten in einem klar definierten Bereich liegen. Beispielsweise mag „das Bewusstsein der Mitarbeiter für Phishing-Bedrohungen verbessern“ als Ziel legitim klingen, aber Sie werden nicht erfahren, ob ihr Bewusstsein wirklich verbessert wurde, es sei denn, sie melden die Phishing-E-Mails. Daher möchten Sie möglicherweise ein spezifischeres Ziel wie „Erhöhen Sie die Melderate von Phishing-E-Mails.“

Schritt 2: Wählen Sie ein Phishing-Szenario und eine Zielseite

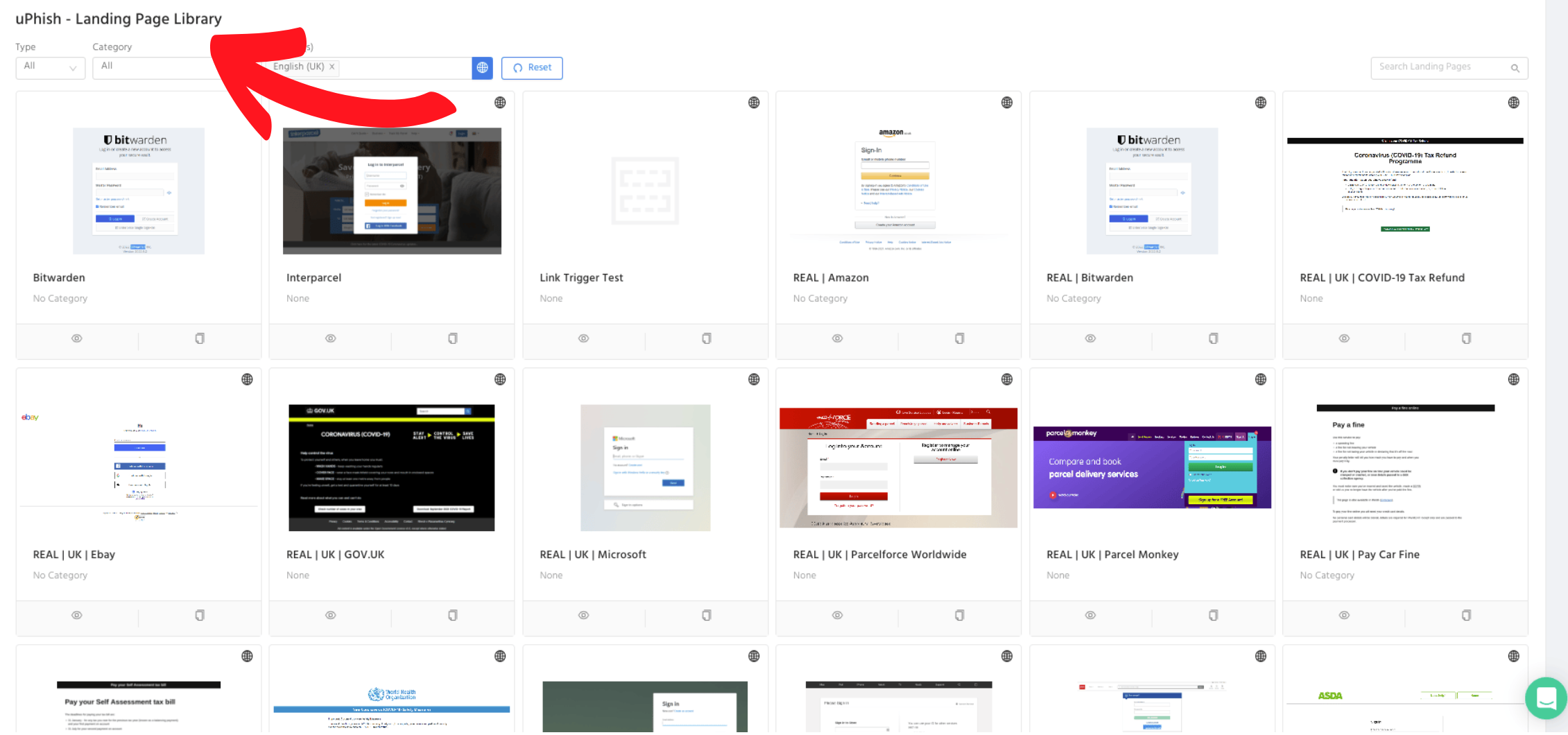

Bei vielen Phishing-Simulatoren können Sie eine Zielseite auswählen, um ein Szenario zu erstellen. Sie sollten festlegen, welche Marke Sie nachahmen möchten und eine entsprechende Landingpage auswählen.

Entscheiden Sie auf der Zielseite, welche Art von Daten Ihre Mitarbeiter kompromittieren möchten, z. B. Benutzernamen und Passwörter. Der neueste Brand Phishing Report (Q3 2002) von Check Point ergab, dass die zehn am häufigsten nachgeahmten Marken die berühmtesten Namen der Welt sind, etwa DHL, Microsoft und LinkedIn. Die Nachahmung beliebter Marken hat Mitarbeiter erfolgreich dazu verleitet, wertvolle Geschäftsdaten zu kompromittieren.

Schritt 3: Erstellen Sie eine E-Mail passend zur Zielseite

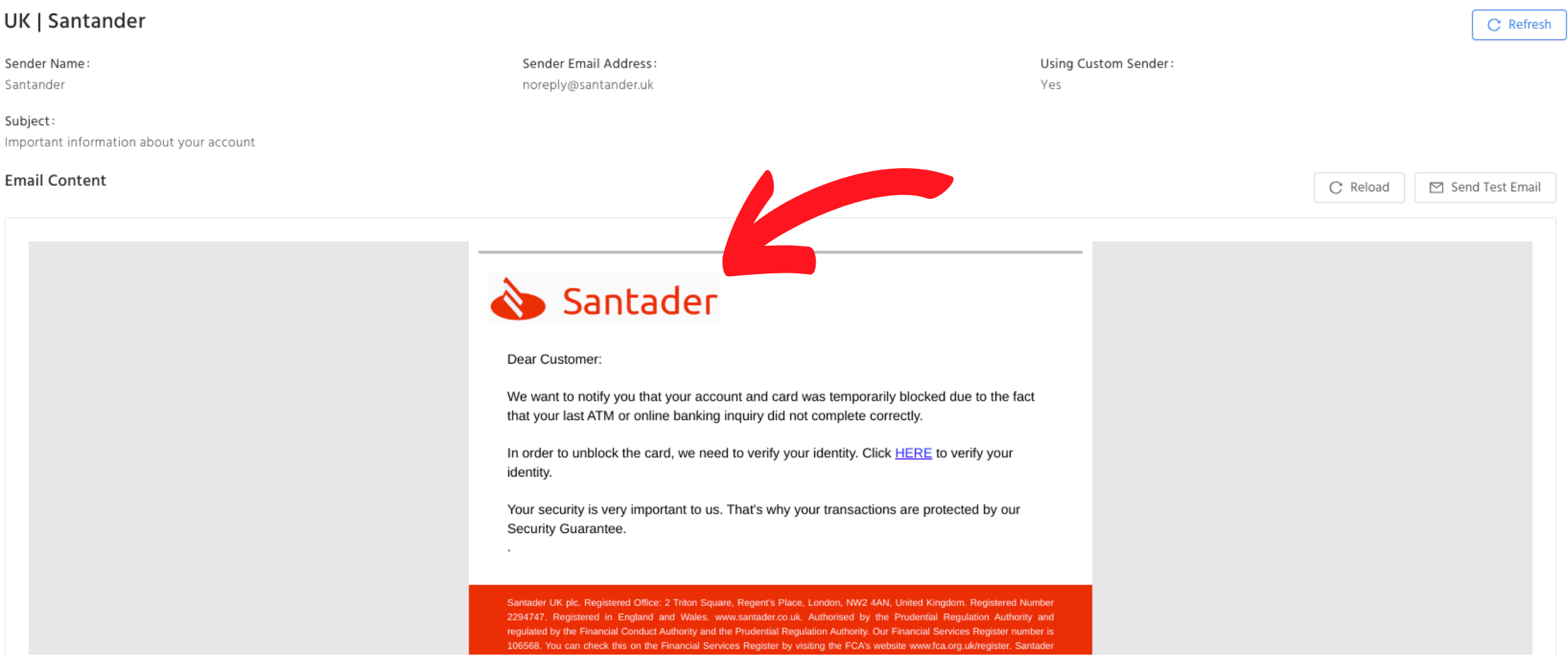

Eine gut gestaltete Phishing-E-Mail kann Ihre Mitarbeiter vor eine echte Herausforderung stellen. Der Zweck einer Phishing-E-Mail besteht darin, sie davon abzulenken, die Authentizität der Kommunikation in Frage zu stellen. Um dies zu erreichen, kann der Einsatz psychologischer Auslöser wirksam sein. Ein wissenschaftlicher Artikel des Psychologieexperten Rennie Naidoo legt nahe, dass Dringlichkeit und Vertrauen die beiden Hauptfaktoren sind, die Menschen dazu verleiten, an Betrügereien zu glauben.

„Mit einer Phishing-E-Mail soll der Benutzer unter Druck gesetzt werden, eine bestimmte Frist einzuhalten.“ Es ist hilfreich, wenn Sie auf Belohnungen für schnelles Handeln und Strafen für verspätetes Handeln hinweisen. Versuchen Sie, in Ihrer Kopfzeile Dringlichkeit zu schaffen, und verwenden Sie „Ihre letzte Mitteilung“, „Alarm“ oder ähnliche Ausdrücke, um die Mitarbeiter zum sofortigen Handeln zu bewegen.

„Vertrauen spielt eine wichtige Rolle bei der Beeinflussung kognitiver und affektiver Prozesse und der Etablierung von Compliance-Verhalten. „Menschen neigen dazu, an Marken zu glauben, mit denen sie vertraut sind.“ Sie sollten Vertrauen in die E-Mail schaffen. Wenn Sie eine berühmte Bank imitieren, versuchen Sie im E-Mail-Inhalt, das Logo, die Schriftart und das Farbschema der Bank zu verwenden. Dies stärkt das Vertrauen Ihrer Mitarbeiter in die Echtheit der E-Mail.

Schritt 4: Konfigurieren Sie die Phishing-Simulationseinstellungen

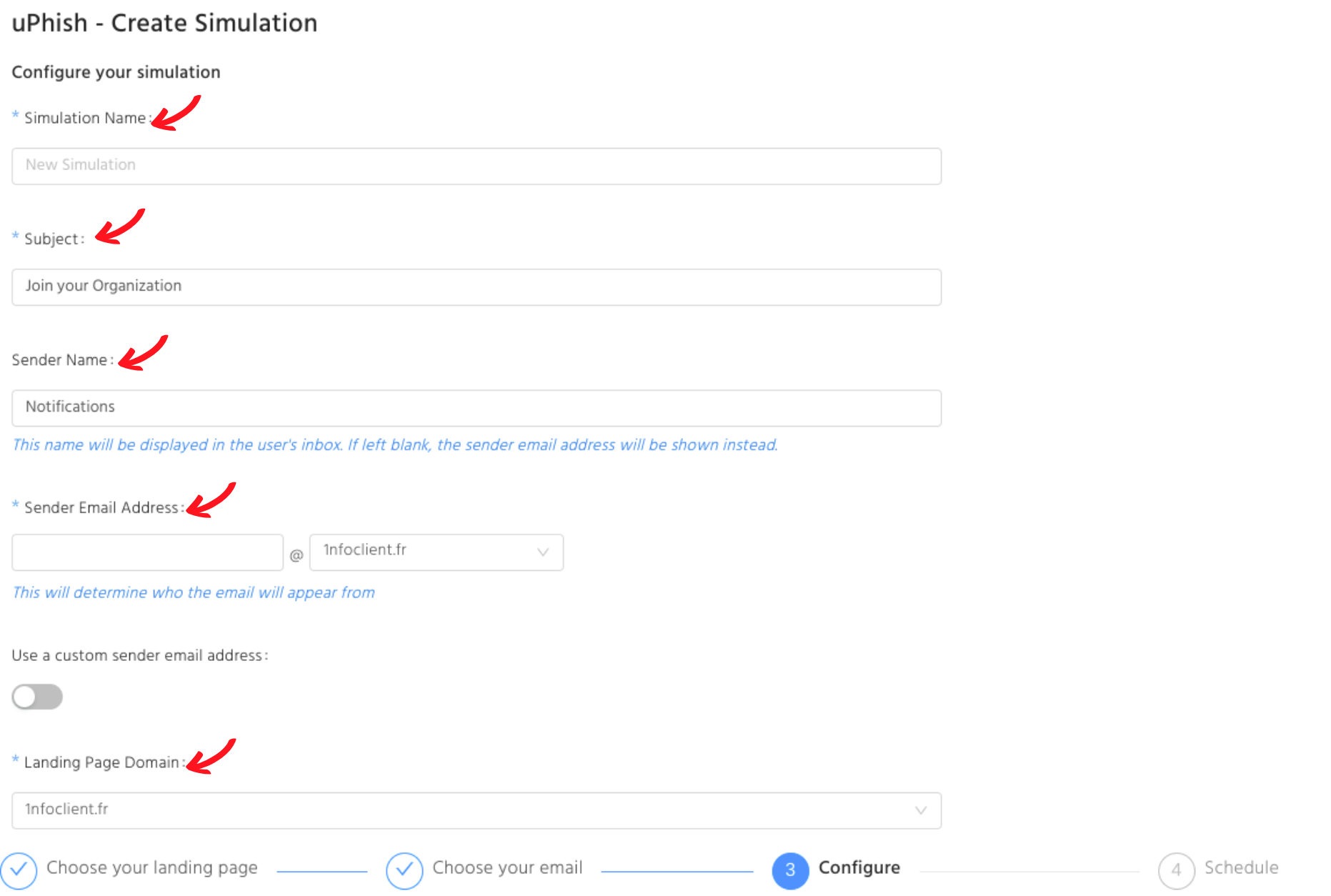

Es gibt Hunderte von Phishing-Simulationstools, aber die Konfiguration ist ähnlich. Die meisten Plattformen haben die folgenden Einstellungen, gehen wir das gemeinsam durch.

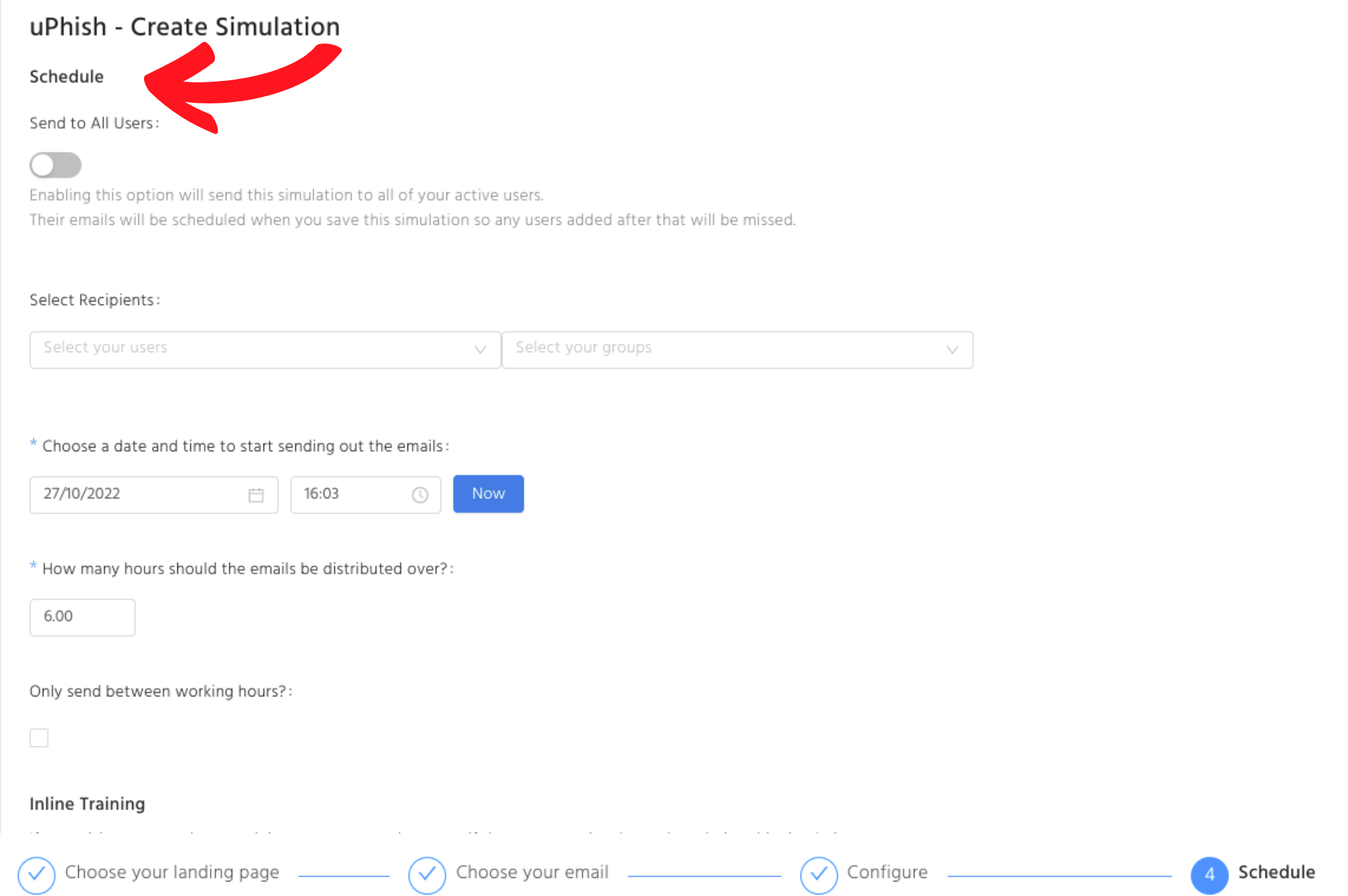

Wählen Sie Ihr Publikum

Im Allgemeinen haben Sie die Flexibilität, bestimmte Abteilungen oder Einzelpersonen als Empfänger der Simulation auszuwählen.

Kürzlich hieß es in einem vom Forbes Technology Council veröffentlichten Nachrichtenartikel, dass wir neuen Mitarbeitern besondere Aufmerksamkeit zukommen lassen sollten. Da diese Menschen eher ins Visier von Kriminellen geraten, weil sie sich der subtilen Anzeichen dafür, dass etwas mit ihrem Kommunikationsstil nicht stimmt, nicht bewusst sind.

Um jedoch die stärkste menschliche Verteidigung aufzubauen, empfiehlt es sich, jede Abteilung für die Cybersicherheit verantwortlich zu machen.

Erhalten Sie weitere Details, die mit dem Phishing-Szenario übereinstimmen

Um eine Marke bestmöglich nachzuahmen, sollten kleine Details in der E-Mail, wie z. B. die Zielseiten-URL, der Name des Absenders und die E-Mail-Adresse, mit dem von Ihnen gewählten Phishing-Szenario übereinstimmen.

Benennen Sie Ihre Simulationsdateien

Beschreibende Dateinamen sind ein wichtiger Bestandteil, um Phishing-Aufzeichnungen im Auge zu behalten. Eine kurze Beschreibung, das Simulationsthema, der Name des Empfängers und das Startdatum sind einige Elemente, die Sie bei der Benennung Ihrer Phishing-Simulationsdateien berücksichtigen sollten.

Beispiel: RegularPhish_DHLtheme_MarketingDept__20221026

Wählen Sie den richtigen Zeitpunkt

Zu welcher Tageszeit sollten Sie die Phishing-E-Mail versenden? Den Erkenntnissen der internationalen Beschäftigungswebsite Indeed.com zufolge trägt das Versenden von E-Mails zum richtigen Zeitpunkt dazu bei, die Öffnungsraten zu verbessern, die Klickraten zu maximieren und die Website-Besuche zu steigern.

9:30 bis 10:00 Uhr an einem Werktag ist laut Indeed.com die beste Zeit zum Versenden Ihrer Phishing-E-Mails. Denn dies ist die Zeit, in der die Mitarbeiter mit der Arbeit beginnen und ihre Nachrichten öffnen.

Die meisten Mitarbeiter haben zwischen 16 und 17 Uhr Feierabend und neigen dazu, am Ende des Tages noch einmal ihre E-Mails zu lesen. Daher ist 15:00 bis 16:00 Uhr ein weiterer guter Zeitpunkt für die Zustellung der E-Mails.

Schritt 5: Simulationsergebnisse auswerten

Es ist wichtig, die Ergebnisse Ihrer laufenden Phishing-Kampagne zu verfolgen. Als Phishing-Programmadministrator erhalten Sie regelmäßig Updates vom Phishing-Simulator.

Quantitative Statistiken wie E-Mail-Öffnungsrate, Klickrate, Anzahl der gefährdeten Mitarbeiter und E-Mail-Berichtsrate sind wertvolle Daten. Vorzugsweise möchten Sie, dass die ersten drei Zahlen in laufenden Simulationen nach unten tendieren, da dies bedeutet, dass Ihre Mitarbeiter sich der Phishing-Bedrohungen bewusster werden und die Interaktion mit diesen E-Mails vermeiden. Für die E-Mail-Meldungsrate sollten Sie einen steigenden Trend sehen, denn das zeigt, dass Ihre Mitarbeiter wissen, wie sie richtig mit Phishing-Versuchen umgehen sollen.

Auch qualitative Beobachtungen wie Mitarbeiterstimmung, Feedback und Interaktionen mit Kollegen sind für Ihr Unternehmen von Vorteil. Obwohl es sich hierbei nicht um Daten handelt, die die Software liefern kann, lohnt es sich, sie im Auge zu behalten, da sie Ihnen eine umfassende Verhaltensbeurteilung ermöglichen.

Schritt 6: Unterstützen Sie gefährdete Mitarbeiter

Eine schnelle Reaktion zur Unterstützung der gefährdeten Mitarbeiter ist von entscheidender Bedeutung. Die meisten Phishing-Simulatoren verfügen über eine automatisierte Funktion zum Senden sofortigen Feedbacks und zusätzlicher Schulungen an Benutzer, die Opfer eines Phishing-Angriffs geworden sind. Es sollten mehr Anstrengungen unternommen werden, um Benutzern zu helfen, die wiederholt Datensätze gefälscht haben. Gehen Sie gemeinsam mit ihnen die E-Mails durch, zeigen Sie ihnen die Warnsignale und Indikatoren auf, die sie übersehen haben, und stellen Sie ihnen zusätzliche Schulungsmaterialien zur Verfügung, die ihnen helfen, in Zukunft erfolgreich zu sein.

Wenn Sie Ihren Mitarbeitern auf freundliche und unterstützende Weise helfen, können Sie sie weitgehend dazu ermutigen, Fortschritte zu machen.

Schritt 7: Planen Sie die nächste Phishing-Simulation

Learn from the phishing simulation results, educate your employees, and focus on planning the next phishing test. Keep calm and carry on, as the CISO of Groupe SEB, Stephane Nappo said, “Fix the basics, protect first what matters for your business and be ready to react properly to pertinent threats.” A continuous phishing simulation effort will empower your employees when fighting against cyber security threats.

Richten Sie jetzt Ihre Phishing-Simulation ein

Der von Osterman Research durchgeführte Business Cost of Phishing Report (Oktober 2022) ergab, dass sich die Dynamik von Phishing-Angriffen verändert. Die Fähigkeit ausgefeilter Phishing-Versuche, aktuelle Erkennungsmechanismen zu umgehen, liegt bei 79 %. Stärken Sie Ihre Mitarbeiter noch heute, schulen Sie sie und machen Sie sie zu Ihren Sicherheitsressourcen.

usecure Demo Hub

Lust auf eine kostenlose Testversion für Phishing-Simulationen? Probieren Sie unsere kostenlose 14-Tage-Testversion aus oder buchen Sie eine On-Demand-Demo, um zu erfahren, wie die Phishing-Simulation von usecure laufende Schulungen automatisiert und die Leistung Ihrer Mitarbeiter anhand aussagekräftiger Kennzahlen verfolgt.

.png?width=760&height=300&name=httpswww.usecure.ioenfree-employee-phishing-test%20(2).png)

.png)