Wie gestohlene Mitarbeiteranmeldedaten im Darknet Ihrem Unternehmen schaden können

In der heutigen vernetzten Welt verlassen sich Unternehmen mehr auf digitale Technologie, um ihre Abläufe zu verwalten und Kunden zu erreichen.

Mit dem Aufstieg des Dark Web haben sich Cyberkriminelle jedoch Zugang zu einem riesigen Untergrundmarkt verschafft, auf dem sie gestohlene Zugangsdaten an den Meistbietenden verkaufen können. Laut einer aktuellen Studie kursieren tatsächlich über 15 Milliarden gestohlene Zugangsdaten im Dark Web, was eine ernsthafte Gefahr für Unternehmen jeder Größe darstellt.

In diesem Blogbeitrag untersuchen wir, warum kompromittierte Zugangsdaten im Dark Web eine so große Bedrohung für Ihr Unternehmen darstellen und welche Schritte Sie unternehmen können, um sich vor dieser wachsenden Bedrohung zu schützen.

In diesem Artikel behandeln wir Folgendes:

-

Welchen Wert haben kompromittierte Zugangsdaten im Dark Web?

-

Beliebte Arten von Angriffen, die durch kompromittierte Anmeldeinformationen ermöglicht werden

-

Kürzlich aufsehenerregende Verstöße aufgrund kompromittierter Zugangsdaten

-

Welche Geschäftsrisiken bergen kompromittierte Zugangsdaten?

-

Gibt es Präventions- oder Schadensbegrenzungsstrategien, die wir ergreifen können?

Was sind „kompromittierte Anmeldeinformationen“?

Unter kompromittierten Zugangsdaten versteht man Anmeldedaten wie Benutzernamen und Passwörter, die gestohlen oder von einer unbefugten Person oder Organisation erlangt wurden. Wenn ein Angreifer Zugriff auf die Anmeldeinformationen einer Person erhält, kann er diese nutzen, um sich als diese Person auszugeben und auf vertrauliche Informationen oder Systeme zuzugreifen, auf die er sonst keinen Zugriff hätte.

Es ist wichtig, Maßnahmen zum Schutz und zur Überwachung der Anmeldeinformationen zu ergreifen, da diese ein erhebliches Sicherheitsrisiko für Einzelpersonen und Organisationen darstellen. Durchgesickerte Zugangsdaten können zu Datenschutzverletzungen und verschiedenen Cyberangriffen führen, darunter Phishing-Angriffe, Malware-Infektionen, Credential-Stuffing-Angriffe oder Brute-Force-Angriffe.

Welchen Wert haben kompromittierte Zugangsdaten im Dark Web?

-

Zugriff auf sensible Informationen

Kompromittierte Zugangsdaten können den Zugriff auf vertrauliche Informationen wie persönliche Informationen, Finanzdaten und vertrauliche Geschäftsinformationen ermöglichen. Diese Informationen können für Identitätsdiebstahl, Finanzbetrug oder Unternehmensspionage verwendet werden. -

Zugriff auf Systeme und Netzwerke

Mit kompromittierten Zugangsdaten können Angreifer Zugriff auf Systeme und Netzwerke erhalten, auf die sie sonst keinen Zugriff hätten. Dieser Zugriff kann dazu genutzt werden, Daten zu stehlen, Schadsoftware zu installieren oder andere böswillige Aktivitäten durchzuführen. -

Erleichtern Sie weitere Angriffe

Kompromittierte Zugangsdaten können zur Erleichterung weiterer Angriffe wie Phishing-Angriffe, Credential-Stuffing-Angriffe oder Brute-Force-Angriffe genutzt werden. Angreifer können kompromittierte Anmeldeinformationen verwenden, um Zugriff auf andere Systeme oder Netzwerke zu erhalten, die möglicherweise über wertvollere Informationen oder schwächere Sicherheitsmaßnahmen verfügen. -

Höherer Wert im Dark Web

Kompromittierte Zugangsdaten genießen im Dark Web einen hohen Stellenwert, da sie Angreifern eine relativ einfache und risikoarme Möglichkeit bieten, auf sensible Informationen und Systeme zuzugreifen. Dies macht sie zu einem begehrten Gut, dessen Preise je nach Art der Anmeldeinformationen und der bereitgestellten Zugangsebene variieren. -

Langfristiger Wert

Im Gegensatz zu anderen Arten gestohlener Daten können kompromittierte Zugangsdaten einen langfristigen Wert haben. Beispielsweise kann eine Person dasselbe Passwort für mehrere Konten verwenden, was bedeutet, dass ein Angreifer mit Zugriff auf einen Satz kompromittierter Anmeldeinformationen möglicherweise auf mehrere Konten zugreifen kann.

Beliebte Arten von Angriffen, die durch kompromittierte Anmeldeinformationen ermöglicht werden

-

Phishing-Angriffe

Bei diesen Angriffen wird ein Mitarbeiter über eine gefälschte Anmeldeseite oder E-Mail dazu verleitet, seine Anmeldedaten preiszugeben. Sobald ein Angreifer über diese Zugangsdaten verfügt, kann er auf vertrauliche Unternehmensinformationen zugreifen.

-

Credential-Stuffing-Angriffe

Cyberkriminelle können automatisierte Tools verwenden, um gestohlene Benutzernamen und Passwörter schnell in Anmeldeseiten gezielter Websites und Anwendungen einzugeben, in der Hoffnung, Zugriff auf Benutzerkonten zu erhalten. Der Erfolg dieser Angriffe hängt weitgehend von der Anzahl der Benutzer ab, die dieselben Anmeldeinformationen für mehrere Konten verwenden. -

Social-Engineering-Angriffe

Hierbei handelt es sich um eine Angriffsart, bei der ein Mitarbeiter durch psychologische Manipulation dazu gebracht wird, seine Anmeldedaten preiszugeben. Dazu kann gehören, sich als jemand mit Autorität auszugeben, ein Gefühl der Dringlichkeit zu erzeugen oder andere Taktiken anzuwenden, um das Vertrauen des Mitarbeiters zu gewinnen. -

Brute-Force-Angriffe

Bei diesen Angriffen wird Software eingesetzt, um die Anmeldeinformationen eines Mitarbeiters wiederholt zu erraten, bis die richtige Kombination gefunden wird. Dies kann erfolgreich sein, wenn das Passwort des Mitarbeiters schwach oder leicht zu erraten ist. -

Insider-Bedrohungen

Bei dieser Art von Angriff gibt ein Mitarbeiter absichtlich oder unabsichtlich seine Anmeldedaten an jemanden weiter, der keinen Zugriff darauf haben sollte. Dies kann besonders gefährlich sein, wenn der Mitarbeiter Zugriff auf vertrauliche Informationen oder Systeme hat. -

Fernzugriffsangriffe

Wenn die Anmeldedaten eines Mitarbeiters kompromittiert werden, kann ein Angreifer damit aus der Ferne auf Unternehmenssysteme und -daten zugreifen. Dies kann besonders gefährlich sein, wenn der Mitarbeiter Zugriff auf kritische Systeme oder Infrastruktur hat.

Kürzlich aufsehenerregende Verstöße aufgrund kompromittierter Zugangsdaten

In den letzten Jahren kam es zu mehreren aufsehenerregenden Datenschutzverstößen, die durch kompromittierte Zugangsdaten verursacht wurden. Lassen Sie uns einen Blick auf einige der bemerkenswertesten Sicherheitsverstöße werfen, die durch kompromittierte Anmeldedaten verursacht wurden, und auf die Lehren, die daraus gezogen werden können.

-

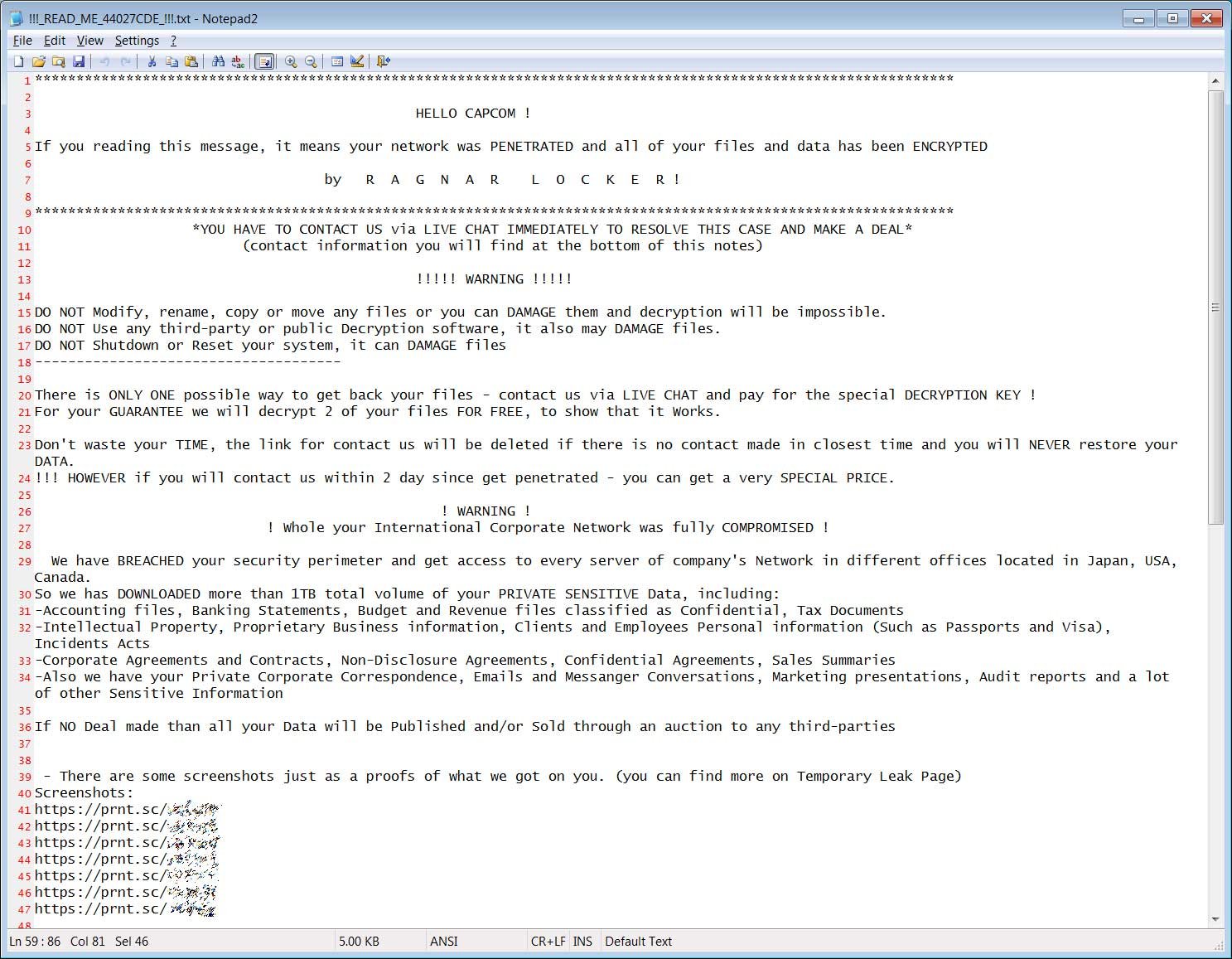

Datenschutzverletzung bei Capcom (November 2020)

Das japanische Videospielunternehmen Capcom erlitt im November 2020 einen Datenverstoß. Das Unternehmen gab bekannt, dass bei einem Datenverstoß über 350.000 Kunden- und Mitarbeiterdaten verloren gegangen waren. Hacker hatten sich über ein altes VPN-Gerät, das nicht mit den neuesten Sicherheitspatches aktualisiert war, Zugang zum Netzwerk des Unternehmens verschafft.

Der folgende Hinweis wurde auf den verschlüsselten Systemen gefunden. Der Spielehersteller sagte, es handele sich um eine Nachricht der Bedrohungsakteure. In der Notiz wurde kein Preis genannt; Es wies das Unternehmen lediglich an, den Angreifer zu kontaktieren, um Verhandlungen aufzunehmen.

(Quelle: bleepingcomputer.com)

(Quelle: bleepingcomputer.com)

-

Colonial Pipeline litt unter Betriebsunterbrechung (Mai 2021)

Die Unfähigkeit, auf wichtige Systeme zuzugreifen oder die Kommunikationskanäle zu unterbrechen, kann zu Einkommens- und Umsatzverlusten führen. Ein aktuelles Beispiel hierfür ist der Ransomware-Angriff auf Colonial Pipeline im Mai 2021.

Bei diesem Angriff verschafften sich Hacker über ein kompromittiertes Passwort, das noch aktiv war, Zugang zum Netzwerk von Colonial Pipeline. Anschließend konnten die Hacker Ransomware einsetzen, die kritische Daten verschlüsselte und die Geschäftsfähigkeit des Unternehmens beeinträchtigte.

(Quelle: abcnews)

Infolge des Angriffs war Colonial Pipeline gezwungen, seinen Pipelinebetrieb einzustellen, der Treibstoff durch den Osten der Vereinigten Staaten transportiert. Dies führte in einigen Gebieten zu Treibstoffknappheit, Preisspitzen und Panikkäufen, was zu erheblichen Betriebsunterbrechungen und wirtschaftlichen Auswirkungen führte.

-

WhatsApp-Kontoübernahme (März 2023)

Action Fraud, die nationale Meldestelle des Vereinigten Königreichs für Cyberkriminalität und Betrug, warnt die Menschen in East Lancs, wachsam zu bleiben, nachdem sie mehr als 60 Berichte über einen Betrug erhalten haben, der den Zugriff auf das Konto eines WhatsApp-Benutzers stiehlt.

Nach Angaben der Behörde gab sich der Kriminelle als Freund oder als Mitglied einer WhatsApp-Gruppe aus, in der sich das Opfer befindet. Anschließend verschickte er scheinbar normale Nachrichten, um zu versuchen, ein Gespräch zu beginnen.

Dabei erhielt das Opfer eine SMS von WhatsApp mit einem sechsstelligen Code. Der Betrüger würde dann behaupten, dass der Code versehentlich an die Nummer des Opfers gesendet wurde, und darum bitten, dass er ihm zugesandt wird. Der Betrüger könnte sich dann anmelden und das Opfer abmelden.

(Quelle: Action Fraud)

Welche Geschäftsrisiken bergen kompromittierte Zugangsdaten?

-

Finanzieller Verlust

Cyberkriminelle können gestohlene Zugangsdaten von Mitarbeitern nutzen, um betrügerische Aktivitäten durchzuführen, wie zum Beispiel unbefugte Einkäufe zu tätigen oder Gelder von Firmenkonten zu überweisen. Dies kann zu erheblichen finanziellen Verlusten für Ihr Unternehmen führen. -

Rufschädigung

Eine Datenschutzverletzung oder ein finanzieller Verlust aufgrund gestohlener Mitarbeiteranmeldedaten kann den Ruf Ihres Unternehmens schädigen und zu einem Verlust des Kundenvertrauens und der Geschäftsmöglichkeiten führen. -

Gesetzliche und behördliche Strafen

Eine Datenschutzverletzung aufgrund gestohlener Mitarbeiteranmeldedaten kann zu Verstößen gegen Branchenvorschriften wie HIPAA oder DSGVO führen. -

Verlust des Kundenvertrauens

Kunden verlieren möglicherweise das Vertrauen in ein Unternehmen, bei dem eine Datenschutzverletzung aufgetreten ist. Sie haben möglicherweise das Gefühl, dass ihre persönlichen Daten missbräuchlich behandelt wurden oder dass die Organisation keine angemessenen Maßnahmen zum Schutz ihrer Daten ergriffen hat.

Gibt es Präventions- oder Schadensbegrenzungsstrategien, die wir ergreifen können?

Der Schutz von Geschäftsdaten ist von entscheidender Bedeutung, um sicherzustellen, dass sensible Informationen vertraulich bleiben und nicht in die falschen Hände geraten. Hier sind einige Schritte, die Sie unternehmen können, um Ihre Geschäftsdaten durch Überwachung zu schützen:

-

Identifizieren Sie Ihre sensiblen Daten: Der erste Schritt besteht darin, die Arten von Daten zu identifizieren, die für Ihr Unternehmen am wichtigsten sind. Dazu können Finanzunterlagen, Kundendaten oder Geschäftsgeheimnisse gehören.

-

Implementieren Sie Zugriffskontrollen: Verwenden Sie Zugriffskontrollen, um den Zugriff auf vertrauliche Daten einzuschränken, und definieren Sie Zugriffsebenen basierend auf Jobrollen oder Verantwortlichkeiten. Beispielsweise benötigen möglicherweise nur Mitarbeiter der Finanzabteilung Zugriff auf Finanzdaten.

-

Überwachen Sie den Datenzugriff: Überwachen Sie regelmäßig, wer wann auf Ihre sensiblen Daten zugreift. Dies kann Ihnen helfen, verdächtige Zugriffe zu erkennen und Maßnahmen zur Verhinderung von Datenschutzverletzungen zu ergreifen.

-

Halten Sie die Software auf dem neuesten Stand: Halten Sie Ihre Software und Betriebssysteme mit den neuesten Sicherheitspatches und Updates auf dem neuesten Stand, um sicherzustellen, dass etwaige Schwachstellen behoben werden.

-

Implementieren Sie Datensicherungsverfahren: Sichern Sie Ihre sensiblen Daten regelmäßig an einem sicheren externen Ort, um Verluste aufgrund von Datenschutzverletzungen zu verhindern.

- Nutzen Sie den Dark-Web-Überwachungsdienst: Der Dark-Web-Überwachungsdienst kann dabei helfen, potenzielle Datenverstöße frühzeitig zu erkennen, Sie zu benachrichtigen, wenn vertrauliche Informationen im Dark Web auftauchen, und das Dark Web kontinuierlich nach Hinweisen auf die Informationen Ihres Unternehmens zu durchsuchen, damit Sie potenziellen Datenschutzverstößen immer einen Schritt voraus sind Bedrohungen.

Schützen Sie noch heute Ihre Geschäftsdaten!

Da die Welt immer digitaler und vernetzter wird, ist es wichtig, wachsam und proaktiv zu bleiben, um Ihr Unternehmen vor den Gefahren des Dark Web zu schützen. Denken Sie daran: Die beste Verteidigung ist immer Prävention.

Wenn Sie daran interessiert sind, Dark-Web-Überwachungssoftware für Ihr Unternehmen auszuprobieren, laden wir Sie ein, an unserer 14-tägigen kostenlosen Testversion teilzunehmen.

Mit unserer Software können Sie die sensiblen Daten Ihres Unternehmens überwachen und Echtzeitwarnungen erhalten, wenn Informationen im Dark Web gefunden werden. Dadurch können Sie sofort Maßnahmen zum Schutz Ihres Unternehmens ergreifen. Melden Sie sich noch heute an und erleben Sie die Gewissheit, dass die Daten Ihres Unternehmens sicher sind.