Os 5 principais riscos à segurança física - e como proteger sua empresa

O antivírus não impede um ataque físico. Embora muitas empresas estejam começando a despertar para os riscos cibernéticos representados por phishing e malware, é essencial que a segurança física não seja negligenciada. Sem medidas de proteção adequadas em vigor, sua empresa fica vulnerável a ameaças físicas.

Neste artigo, veremos os riscos de segurança física mais comuns para as empresas - e como proteger sua empresa contra eles.

Ameaça 1: utilização não autorizada

A maioria dos locais de trabalho é protegida por algum tipo de controle de acesso, seja uma porta trancada ou um ponto de acesso com cartão magnético. Essas medidas de segurança física são, infelizmente, facilmente superadas por um determinado invasor.

O que é tailgating?

Tailgating (utilização não autorizada) é quando uma pessoa não autorizada segue uma pessoa autorizada para uma área segura.

Isso acontecerá naturalmente quando várias pessoas passarem pelas portas, e apenas a frente deverá apresentar um documento de identificação ou um cartão magnético. As pessoas que seguem atrás simplesmente seguirão - tornando mais fácil para qualquer pessoa não autorizada entrar sem qualquer dificuldade.

Como reduzir os riscos de uso não autorizado

Felizmente, a utilização não autorizada pode ser limitada com as medidas corretas de segurança física. Se você está disposto a fazer o investimento, as portas anti-tailgating tornam a tailgating virtualmente impossível. Instalá-los pode ser caro, mas é algo que você pode considerar se estiver planejando se mudar para um novo escritório.

Outra maneira de reduzir a utilização não autorizada é fornecendo treinamento de segurança física para seus funcionários. Isso é um pouco menos confiável - mas muito mais barato. Envolve a conscientização dos funcionários e o fornecimento de uma política de segurança física rígida, incluindo orientações como não manter as portas abertas para pessoas que eles não reconhecem. Você também deve encorajar os funcionários a relatar ativamente quaisquer tentativas de uso não autorizado que testemunharem ao pessoal de segurança.

Ameaça 2: Roubo de documentos

É provável que seu escritório tenha papéis e documentos espalhados por muitos lugares, de mesas a estações de impressão. Documentos confidenciais podem facilmente perder a conta - e cair nas mãos erradas. Mesmo que eles não sejam retirados do escritório, um visitante pode ver informações que você não gostaria que eles vissem.

Como prevenir furtos de documentos

Uma das melhores maneiras de evitar o roubo ou revelação acidental de documentos e informações confidenciais é instituir uma política de mesa limpa. Uma política de mesa limpa, que significa garantir que todas as mesas sejam limpas e todos os documentos sejam guardados no final do dia de trabalho, torna menos provável que documentos confidenciais sejam deixados em locais vulneráveis. Você também deve garantir que seus funcionários destruam todos os documentos confidenciais que possuem, quando não precisarem mais deles.

Para evitar o roubo de documentos, também é essencial instituir o controle de acesso e evitar que visitantes não contabilizados entrem em seu local de trabalho.

Ameaça 3: visitantes não contados

Se você não sabe quem está ou estava em seu local de trabalho em um horário específico, é impossível manter um alto nível de segurança física. Visitantes não contabilizados representam um sério risco, pois você não poderá saber se eles estiveram presentes caso ocorra um incidente.

Como acompanhar os visitantes

O controle de acesso com acesso por cartão magnético ou portas de identificação é essencial para a segurança do negócio, mas você também deve garantir que todos os visitantes sejam contabilizados, fornecendo-lhes passes de visitante. Desta forma, você sempre poderá saber se uma pessoa dentro de suas promessas está autorizada a comparecer - e também terá um registro de entrada para posteriormente verificar quando uma pessoa esteve em suas instalações.

Claro, você deve ter cuidado para que todos estejam realmente usando uma verificação que estão autorizados a usar.

Ameaça 4: identificação roubada

Um sistema de controle de acesso só funciona se todos usarem sua própria identificação. Se as pessoas estão entrando e saindo de suas promessas usando a identificação de outra pessoa, o resultado é o mesmo como se você não tivesse nenhum controle de acesso.

Educar os funcionários sobre a importância dos IDs

Os funcionários precisam ser educados sobre a importância de proteger seus IDs ou cartões de acesso. Sem treinamento, os funcionários geralmente compartilham ou emprestam uns aos outros seus cartões, dificultando o monitoramento adequado do acesso. Os funcionários também podem ser descuidados com suas identificações, a menos que seja demonstrada a importância de protegê-los.

Por fim, veremos a engenharia social - uma das vulnerabilidades de segurança física mais desafiadoras a serem superadas.

Ameaça 5: Engenharia social

Os ataques de engenharia social podem vir em uma grande variedade de formas diferentes. Esta é uma das razões pelas quais é tão difícil de combater. Ataques de engenharia social dependem da manipulação de seus funcionários, geralmente usando informações que eles conseguiram obter para se passar por outra pessoa ou abusando da empatia humana básica para obter acesso a áreas e redes seguras.

Exemplos comuns de engenharia social

Por exemplo, um dos ataques de engenharia social mais comuns é o ‘truque do café’. Esse método é essencialmente uma versão mais sofisticada de utilização não autorizada: envolve uma pessoa segurando uma xícara de café em cada mão e caminhando em direção à porta de um escritório. Um funcionário desavisado que está passando pela porta ou por perto manterá a porta aberta por cortesia - permitindo assim a entrada de uma pessoa não autorizada nas instalações.

Treine sua equipe para combater a engenharia social

Embora não haja uma maneira simples de superar todas as ameaças da engenharia social, o primeiro passo para combater a engenharia social é fazer uma avaliação completa dos riscos de segurança física e considerar como alguém poderia passar pelas proteções existentes. Aumentar a conscientização sobre a engenharia social entre seus funcionários também é fundamental, pois compreender os riscos que a engenharia social pode representar ajudará seus funcionários a estarem mais alertas a qualquer atividade ou contato suspeito.

Meça, reduza e monitore o risco cibernético humano da sua organização

Embora as medidas físicas adequadas sejam necessárias para proteger o seu negócio, no final, não serão as barreiras de segurança ou portas anti-uso que mantêm o seu negócio seguro.

Aumentar a conscientização sobre a segurança física entre seus funcionários e incentivá-los a assumir uma postura ativa na defesa de seu local de trabalho é a maneira mais eficaz de combater todo o espectro de ameaças à segurança física.

Experimente o curso de 'Segurança Física' do usecure gratuitamente

Com o uLearn, a plataforma de treinamento de conscientização de segurança automatizada da usecure, você pode testar o que seus usuários sabem sobre 'Segurança Física' e, em seguida, iniciar um treinamento baseado em computador que reduz o risco e fortalece seu comportamento ao longo do tempo.

Comece a transformar humanos em sua linha de defesa mais forte

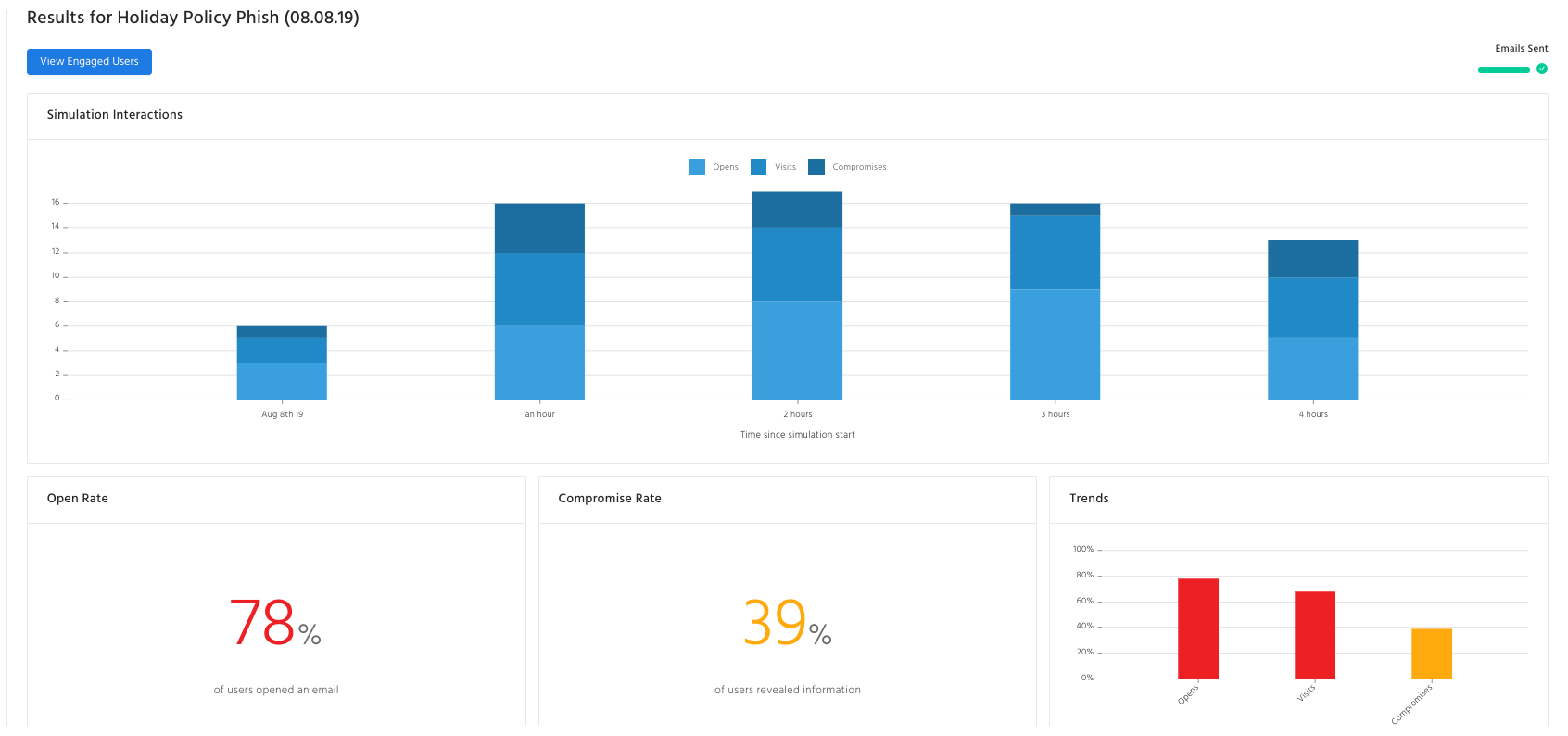

usecure é a solução de Gerenciamento de Risco Humano (GRM) que capacita as empresas a reduzir os incidentes de segurança relacionados ao usuário, construir uma força de trabalho ciber-resiliente e atingir padrões de conformidade através de programas automatizados de treinamento de usuários.

Com a confiança dos principais profissionais de TI e provedores de serviços gerenciados (MSPs), usecure análisa, reduz e monitora o risco cibernético humano através de programas de treinamento de conscientização de segurança orientados a riscos, campanhas de phishing simuladas, gerenciamento de políticas simplificado e monitoramento contínuo de violação da dark web - tudo em uma plataforma.

.png)